Пассивные типы компьютерных атак

Подслушивание

Как подсказывает название,хакеры будут вкрадчиво слышать разговор который происходит между двумя компьютерами в сети. Это может произойти в закрытой системе,а также через интернет. Другие имена,с которыми это связывают snooping. С подслушиванием, конфиденциальные данные могут внести свой путь по сети и могут быть доступны для других людей.

Парольные атаки

Одним из наиболее распространенных типов кибер-атак парольные атаки.Здесь хакеры получают доступ к компьютеру и ресурсам сети путем получения пароля управления.Часто можно увидеть,что злоумышленник изменил сервер и конфигурацию сети и в некоторых случаях даже могут удалить данные.Кроме того, данные могут передаваться в разные сети.

Скомпрометированный ключ атаки

Для хранения конфиденциальных данных,может быть использованы секретный код или номер.Получить ключ,без сомнения, настоящая огромная задача для хакера,и не исключено, что после интенсивных исследований хакер,действительно,способен положить руки на клавиши. Когда ключ находится в распоряжении хакера, он известен как скомпрометированный ключ. Хакер, теперь будут иметь доступ к конфиденциальным данным и может внести изменения в данные. Однако, существует также вероятность того, что хакер будет пробовать различные перестановки и комбинации ключа для доступа к другим наборам конфиденциальных данных.

Имитация удостоверения

Каждый компьютер имеет IP-адрес, благодаря которому он является действительным, и независимым в сети.Одной из распространённых компьютерных атак является предположение личности другого компьютера.Здесь IP-пакеты могут быть отправлены с действительных адресов и получить доступ к определенному IP. Как только доступ будет получен,данные системы могут быть удалены, изменены или перенаправлены.Кроме того, хакер может воспользоваться этим взломанным IP адресом и напасть на другие системы в пределах или за пределами сети.

Application Layer атаки

Целью атаки на уровне приложений-это вызвать сбой в операционной системе сервера.Как только будет создана ошибка в операционной системе,хакер сможет получить доступ к управлению сервером.Это в свою очередь приводит к изменению данных различными способами. В систему может быть внедрён вирус или могут отправляться многочисленные запросы к серверу, которые могут привести к её сбою или может быть отключен контроль безопасности, из-за которого восстановление сервера,может стать затруднительным.

Это были некоторые типы атак,которым могут подвергнуться сервера и отдельные компьютерные системы.Список новейших компьютерных атак продолжает увеличиваться с каждым днем, для этого хакеры используют новые методы взлома.

Основные типы и виды кибератак на инфраструктуру

Как правило, не имеет значение, какую инфраструктуру вы используете – локальную или облачную. Если данные, которые вы передаете, имеют ценность, кто-то захочет их получить. Действия злоумышленников можно разделить на два основных вида – распределенные и целевые атаки.

- Распределенные кибератаки представляют собой использование бот-сети и направлены одновременно на большое количество пользователей и ресурсов компаний. Как правило, в таких атаках используются утекшие базы данных организаций и пользователей.

- Целевыми атаками (APT) называют заранее спланированное «нападение» на конкретную компанию или инфраструктуру. При этих инцидентах злоумышленник не только получает доступ к внутренним ресурсам, но и остается в сети компании, пока его не обнаружат, – это могут быть дни, месяцы и даже годы. Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Кибератаки представляют опасность как для обычных пользователей, так и для бизнеса. В обоих случаях последствия могут быть не просто неприятными, но и критическими. Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

Технология соответствия состояния

Так как атака по своей сущности это не единичный пакет, а поток пакетов, то этот метод работает с потоком данных. Проходит проверка несколько пакетов из каждого соединения, прежде чем делается вердикт.

Если сравнивать с предыдущим механизмом, то строка foo может быть в двух пакетах, fo и o. Итог срабатывания двух методов я думаю понятен.

Положительные стороны:

- этот метод немного сложнее от предыдущего метода;

- сообщение об атаке правдиво, если образец достоверный;

- разрешает сильно увязать атаку с образцом;

- работает для всех протоколов;

- уклонение от атаки более сложнее чем в прошлом методе.

Отрицательные стороны:

Все отрицательные критерии идентичны как и в прошлом методе.

Анализ на основе аномалий

Этот механизм используется не для четкого обнаружения атак, а для обнаружения подозрительной активности, которая отличается от нормальной. Основная проблема настройки такого механизма, это определения критерия нормальной активности. Также нужно учитывать допустимые отклонения от обычного трафика, которые не есть атакой. Положительные стороны:

Правильно настроенный анализатор выявляет даже неизвестные атаки, но нужно дополнительная работа по вводу новых правил и сигнатур атак.

Отрицательные стороны:

- Механизм не показывает описание атаки по каждому элементу, а сообщает свои подозрение по ситуации.

- Что бы делает выводы, не хватает полезной информации. В сети зачастую транслируется бесполезная.

- Определяющий фактор это среда функционирования.

Распределенная атака отказа в обслуживании — DDos

Эта сетевая атака заключается в сбивании жертвы с нескольких исходных компьютеров, например, ботнет, состоящий из тысячи компьютеров, может атаковать определенную цель. Эти типы атак очень распространены, в них используются методы, которые мы объясняли ранее, такие как SYN Flood. Несмотря на то, что существует очень мощный сервер, способный обрабатывать миллионы запросов SYN Flood, если мы используем ботнет с сотнями или тысячами компьютеров, он не сможет его удерживать и в конечном итоге заблокируется. Эта атака «распространяется» между разными компьютерами, будь то компьютеры, другие зараженные серверы, взломанные устройства Интернета вещей и многое другое.

Вот несколько советов по уменьшению DDoS-атак:

- Правильно настройте межсетевой экран маршрутизатора.

- Блокируйте весь сетевой трафик, за исключением того, что нам специально разрешено.

- Отключите все службы, которые мы не используем.

- Часто проверяйте конфигурацию сети и имеющиеся у нас журналы.

- Надежная политика ведения журнала, позволяющая корреляцию событий (SIEM).

- Имейте хорошую политику паролей с соответствующими разрешениями.

- Ограничьте пропускную способность сети на порт, чтобы избежать атак из нашей собственной сети.

Технология сравнения с образцами

Принцип таков, что идет анализ наличия в пакете определенной постоянной последовательности байтов — шаблон или сигнатуры. К примеру, если пакет протокола IPv4 и транспортного протокола TCP, он предназначен порту номеру 222 и в поле данных содержит строку foo, это можно считать атакой. Положительные стороны:

- самый простой механизм обнаружения атак;

- разрешает жестко сопоставить образец с атакующим пакетом;

- работает для всех протоколов;

- сигнал об атаке достоверен, если же образец верно определен.

Отрицательные стороны:

- если атака нестандартная, есть вероятность пропустить ее;

- если образец слишком обобщен, то вероятен большой процент ложных срабатываний;

- Возможно что придется создавать несколько образцов для одной атаки;

- Механизм ограничен анализом одного пакета, уловить тенденцию и развитие атаки не возможно.

Cпособы защиты от DDoS–атак

Считается, что нет необходимости в специальных средствах обнаружения DDoS – атак, т.к. сам факт атаки не заметить невозможно, однако, достаточно часто отмечаются атаки, результат которых виден только через некоторое время.

Методы обнаружения DDoS – атак разделяются на несколько групп:

- сигнатурные – основанные на качественном анализе трафика;

- статистические – основанные на количественном анализе трафика;

- гибридные – сочетают в себе достоинства двух предыдущих методов.

Традиционные технические средства защиты (например, межсетевые экраны и системы обнаружения вторжений (IDS)) не противодействуют DDoS–атакам, т.к. они позволяют лишь либо запретить, либо разрешить прохождение сетевого трафика на основании анализа различных полей сетевых пакетов. Однако, атака может быть успешно реализована и в рамках разрешенных полей сетевых пакетов. Также практически невозможно отличить корректно–сформированный трафик от вредоносного, поскольку это те же самые запросы, что и от обычных пользователей, только генерируемые в несоизмеримо большем количестве. Киберпреступники используют еще одну технологию, называемую IP–spoofing (от англ. spoof – мистификация).

Этот метод заключается в проставлении в поле обратного адреса IP–пакета неверного адреса и применяется для сокрытия истинного адреса атакующего, с целью вызвать ответный пакет на нужный адрес и с иными целями. Некоторые провайдеры используют технологию «Black–hole routing». Эта технология позволяет обнаруживать атаки на клиента или диапазон IP адресов и запрещает вход в сеть некоторым IP адресам. Атака прекращается, но для клиента это выглядит как полное отключение от сети. Очевидно, что с крупными клиентами или важными данными так поступить невозможно, кроме того, атакующий может подставлять некоторые важные адреса(например, адреса корневых DNS).

Самым эффективным способом обнаружения DDoS–атак является использование специально разработанных для подавления DDoS–атак решений. Принцип их работы основан на обучении устройства тому, что может быть распознано как корректно–сформированный траффик и последующим выявлении аномалий. При выявлении аномалий включаются механизмы защиты разного уровня.

Одним из средств борьбы с DDoS–атаками является комплексное решение Cisco Clean Pipes.

Особенностями данного комплекса является быстрое реагирование на проведение DDoS–атаки, легкая масштабируемость, высокая надежность и быстродействие. Комплекс Cisco Clean Pipes использует модули Cisco Anomaly Detector и Cisco Guard, а также системы статистического анализа сетевого трафика, получаемых с маршрутизаторов по протоколу Cisco Netflow.

В данном решении реализуется три уровня проверок:

- фильтрация спуфинга;

- выявление «зомби–компьютеров»;

- блокирование траффика с атакующего адреса.

Anomaly Detector, как следует из названия, предназначен для обнаружения аномалий. Его задача – обучение, а затем обнаружение аномалий. Это пассивный элемент и через него траффик не проходит.

Cisco Guard (фильтр) – разбирает трафик на вредоносную и легитимную составляющие. Если детектор обнаруживает аномалии, то необходимо связать факт аномалии с DDoS–атакой. Для этого необходимо вмешаться в трафик и начать его анализировать. При этом детектор передает команду фильтру на контроль определенной зоны в сети и весь трафик зоны идет через него, таким образом на фильтр попадает только траффик содержащий атаку. Все остальное проходит мимо.

Такая схема позволяет уменьшить процент ложных срабатываний и увеличивает производительность фильтра.

2.14 PingOfDeath или SSPing

Сущность его в следующем: на машину жертвы посылается сильно фрагментиpованный ICMP пакет большого pазмеpа (64KB). Реакцией Windows-систем на получение такого пакета является безоговорочное повисание, включая мышь и клавиатуру. Программа для атаки широко доступна в сети в виде исходника на C и в виде запускаемых файлов для некоторых версий Unix. Любопытно, что в отличие от WinNuke жертвой такой атаки могут стать не только Windows машины, атаке подвержены MacOS и некоторые веpсии Unix. Преимущества такого способа атаки в том, что обычно firewall пропускает ICMP пакеты, а если firewall и настроен на фильтрацию адресов посылателей, то, используя нехитрые приемы spoofing, можно обмануть и такой firewall. Недостаток PingOfDeath в том, что для одной атаки надо переслать более 64KB по сети, что делает вообще его говоря малопpименимым для шиpокомасштабных дивеpсий.

2.14.1 UDP bomb

Передаваемый пакет UDP содержит неправильный формат служебных полей. Некоторые старые версии сетевого ПО приводят при получении подобного пакета к аварийному завершению системы.

2.14.2 SYN flooding

Затопление SYN-пакетами — самый известный способ «забить» информационный канал.

Вспомним, как работает TCP/IP в случае входящих соединений. Система отвечает на пришедший C-SYN—пакет S-SYN/C-ACK-пакетом, переводит сессию в состояние SYN_RECEIVED и заносит ее в очередь. Если в течении заданного времени от клиента не придет S-ACK, соединение удаляется из очереди, в противном случае соединение переводится в состояние ESTABLISHED.

Рассмотрим случай, когда очередь входных соединений уже заполнена, а система получает SYN-пакет, приглашающий к установке соединения. По RFC он будет молча проигнорирован.

Затопление SYN-пакетами основано на переполнении очереди сервера, после чего сервер перестает отвечать на запросы пользователей. Самая известная атака такого рода — атака на Panix, нью-йоркского провайдера. Panix не работал в течение 2-х недель.

В различных системах работа с очередью реализована по разному. Так, в BSD-системах, каждый порт имеет свою собственную очередь размером в 16 элементов. В системах SunOS, напротив, такого разделения и нет и система просто располагает большой общей очередью. Соответственно, для того, что бы заблокировать, к примеру, WWW-порт на BSD достаточно 16 SYN-пакетов, а для Solaris 2.5 их количество будет гораздо больше.

После истечение некоторого времени (зависит от реализации) система удаляет запросы из очереди. Однако ничего не мешает злоумышленнику послать новую порцию запросов. Таким образом, даже находясь на соединение 2400 bps, злоумышленник может посылать каждые полторы минуты по 20-30 пакетов на FreeBSD-сервер, поддерживая его в нерабочем состоянии (естественно, эта ошибка была скорректирована в последних версиях FreeBSD).

Как обычно, злоумышленник может воспользоваться случайными обратными IP-адресами при формировании пакетов, что затрудняет его обнаружение и фильтрацию его трафика.

Детектирование несложно — большое количество соединений в состоянии SYN_RECEIVED, игнорирование попыток соединится с данным портом. В качестве защиты можно порекомендовать патчи, которые реализуют автоматическое «прорежение» очереди, например, на основе алгоритма Early Random Drop. Для того, что бы узнать, если к Вашей системе защита от SYN-затопления, обратитесь к поставщику системы.

Другой вариант защиты — настроить firewall так, что бы все входящие TCP/IP-соединения устанавливал он сам, и только после этого перебрасывал их внутрь сети на заданную машину. Это позволит Вам ограничить syn-затопление и не пропустить его внутрь сети.

Эта атака относится к атакам запрещения обслуживания, результатом которой является невозможность предоставления услуг. Атака обычно направлена на определённую, конкретную службу, например telnet или ftp. Она заключается в передаче пакетов установления соединения на порт, соответствующий атакуемой службе.

При получении запроса система выделяет ресурсы для нового соединения, после чего пытается ответить на запрос (послать «SYN-ACK») по недоступному адресу. По умолчанию NT версий 3.5-4.0 будет пытаться повторить подтверждение 5 раз — через 3, 6, 12, 24 и 48 секунд. После этого еще 96 секунд система может ожидать ответ, и только после этого освободит ресурсы, выделенные для будущего соединения. Общее время занятости ресурсов — 189 секунд.

Настройка переадресации портов

В зависимости от модели роутера эта вкладка может называться

- Forwarding

- Port Forwarding

- Port mapping

- Переадресация портов

- другие варианты

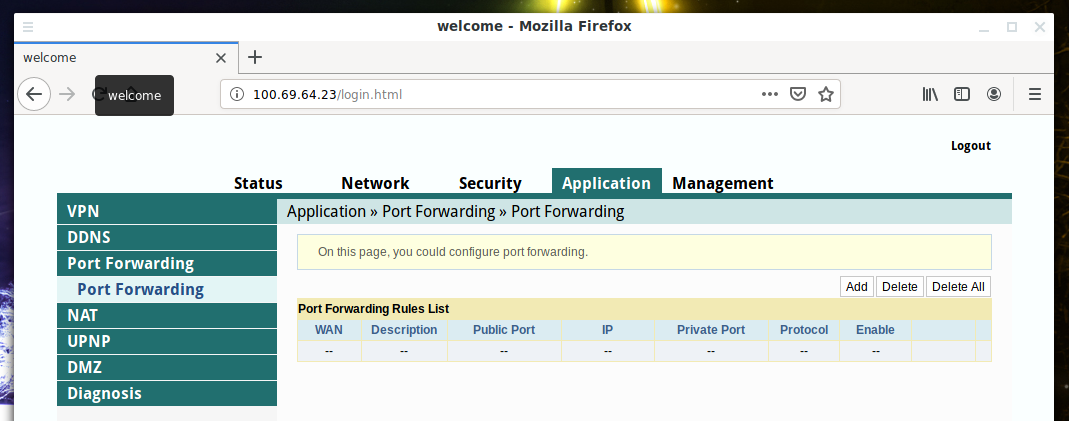

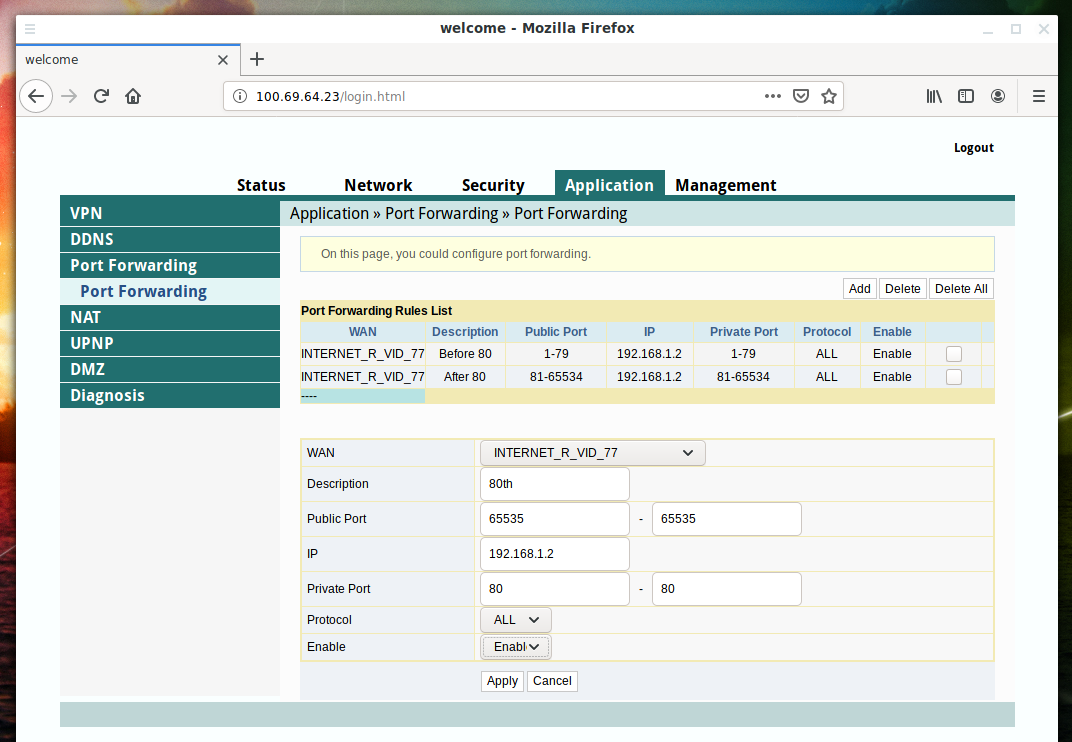

Например, на рассматриваемом роутере эту вкладку я нашёл по пути Application → Port Forwarding:

Всего портов 1-65535 и роутеры позволяют делать переадресацию диапазонов, то есть 65 тысяч портов не придётся настраивать по одному.

Но есть очень важное замечание — мы не можем настроить переадресацию того порта, на котором работает веб-сервер роутера. То есть если роутер открывается на 80 порту, то этот порт должен стать исключением

Иначе произойдёт следующее: ни мы, ни даже владелец роутера больше не сможем попасть в панель администрирования роутера пока не будут сброшены настройки на заводские.

Обратите внимание, что некоторые роутеры работают не на 80, а на 8080 или 443 порте.

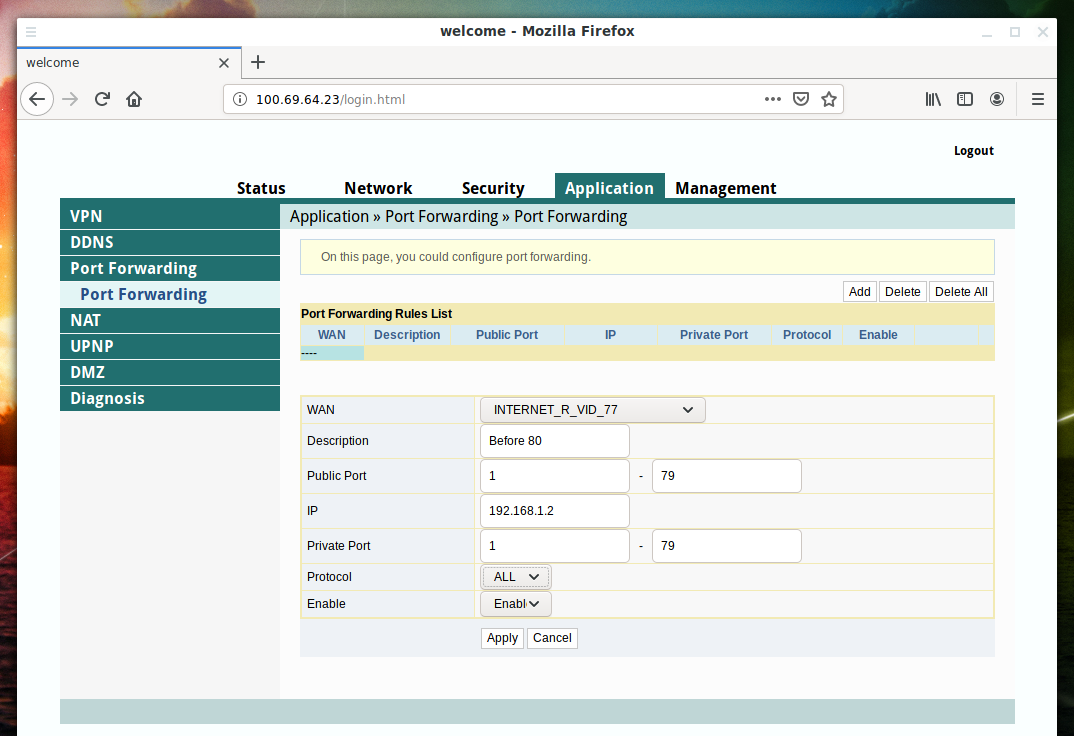

Итак, если веб-интерфейс роутера работает на 80 порту и мы хотим получить доступ к локальным ресурсам устройства с IP 192.168.1.2, то нам нужно установить следующие три правила:

- Переадресацию портов 1-79 на 1-79 порты адреса 192.168.1.2

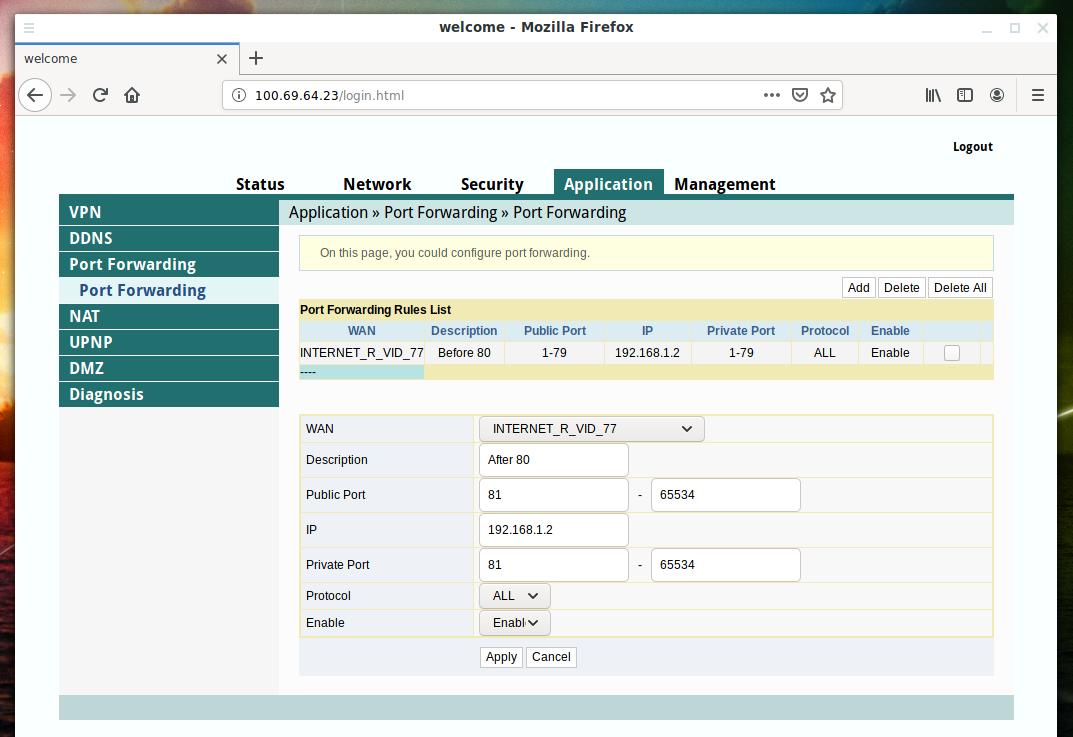

- Переадресацию портов 81-65534 на 81-65534 порты адреса 192.168.1.2

- Переадресацию порта 65535 на 80 порт адреса 192.168.1.2

Первые два правила с диапазонами (надеюсь) очевидны. Третьим правилом мы перенаправляем запросы, пришедшие на порт 65535, на 80 порт локального компьютера, поскольку там может быть веб-сервер или что-то другое интересное.

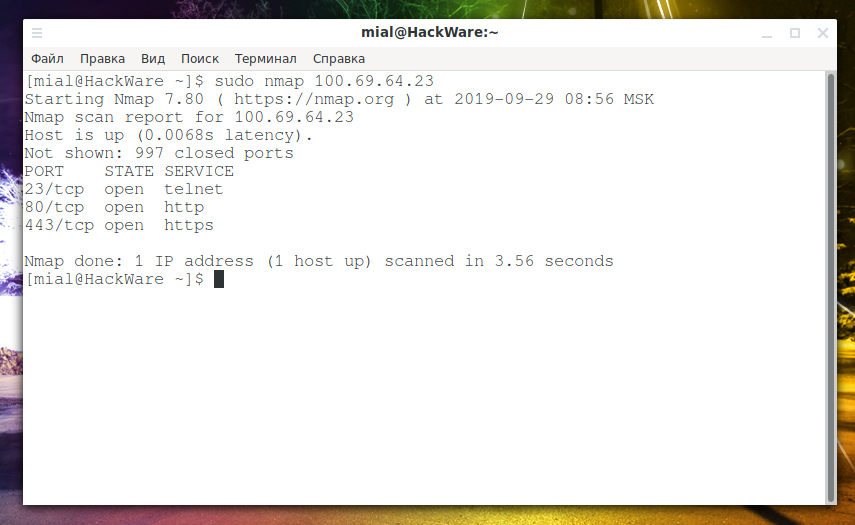

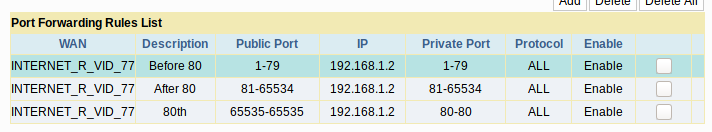

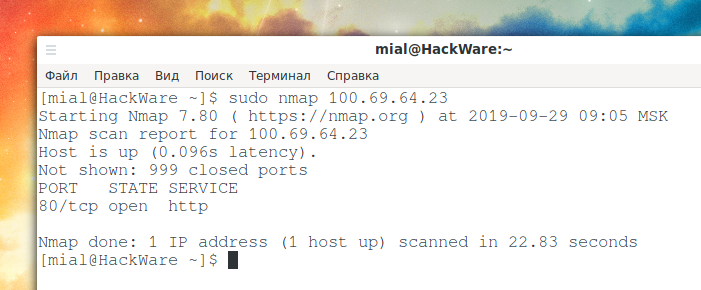

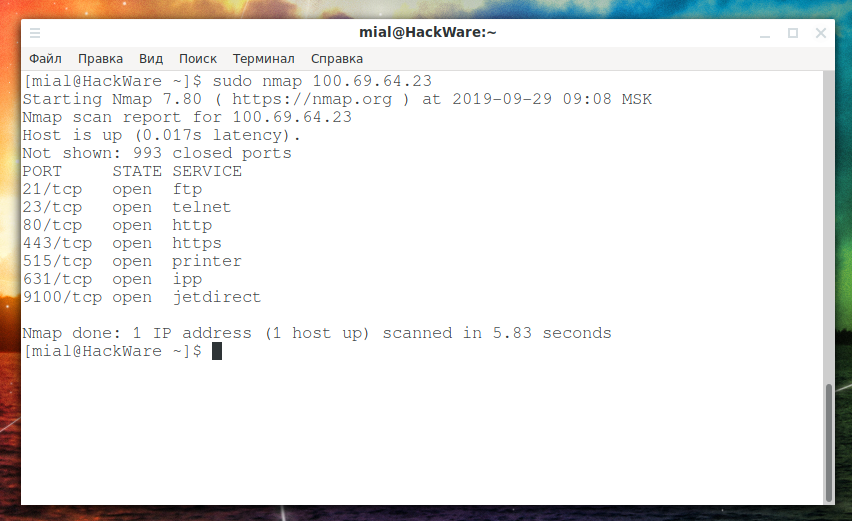

Начнём с того, что сделаем контрольный замер, какие именно порты открыты:

sudo nmap 100.69.64.23

Эта команда покажет открытые порты на роутере:

Добавляем первое правило:

Второе:

Третье:

Получаем:

Заново сканируем порты:

sudo nmap 100.69.64.23

Констатируем — нас постигла неудача. 80-й порт — это порт самого роутера, а на устройстве с IP 192.168.1.2 просканированные порты закрыты.

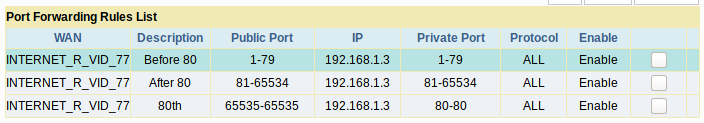

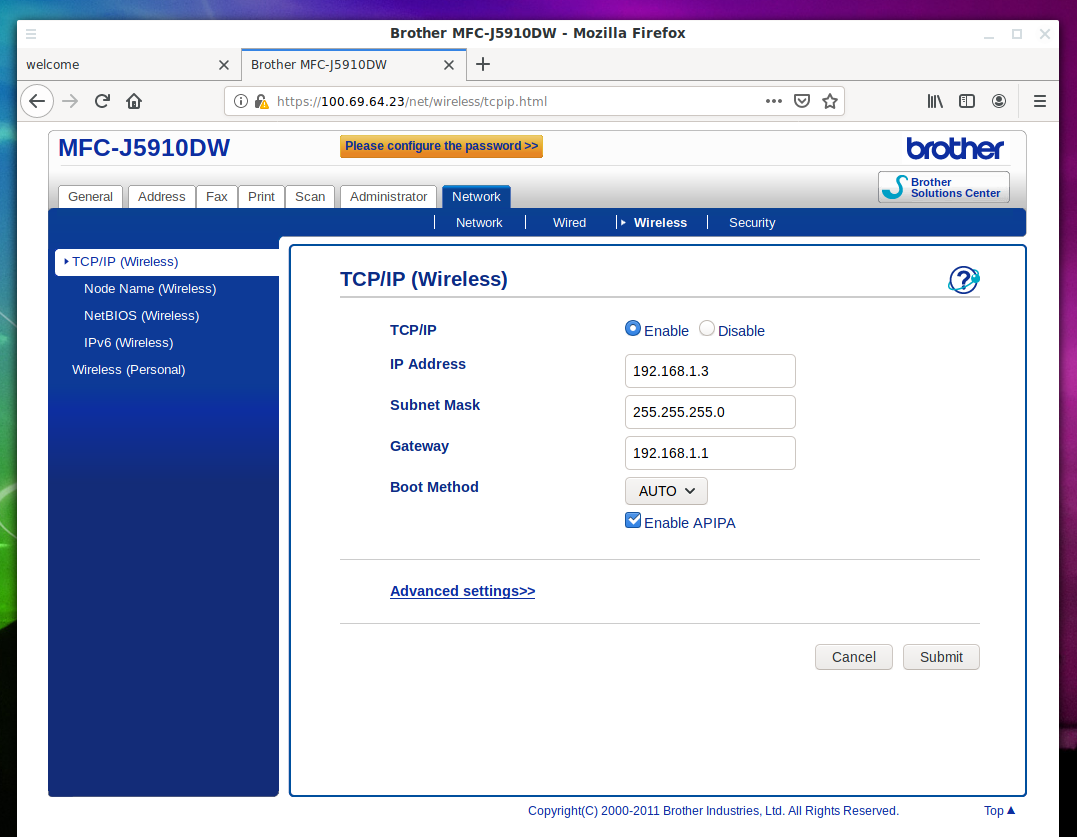

Не отчаиваемся — переделываю все правила на переадресацию портов на IP 192.168.1.3:

И опять сканируем порты:

sudo nmap 100.69.64.23

Поясню, хотя команда Nmap одна и та же, но на самом деле в предыдущий раз мы сканировали порты устройства в локальной сети с IP 192.168.1.2. А последняя команда уже сканирует порты на 192.168.1.3.

А вот здесь нам повезло:

Starting Nmap 7.80 ( https://nmap.org ) at 2019-09-29 09:08 MSK Nmap scan report for 100.69.64.23 Host is up (0.017s latency). Not shown: 993 closed ports PORT STATE SERVICE 21/tcp open ftp 23/tcp open telnet 80/tcp open http 443/tcp open https 515/tcp open printer 631/tcp open ipp 9100/tcp open jetdirect Nmap done: 1 IP address (1 host up) scanned in 5.83 seconds

Напомню, что все эти порты, кроме 80, открыты на устройстве, у которого даже нет белого IP адреса, у него IP адрес 192.168.1.3.

А как проверить 80 порт на 192.168.1.3? Делаем это так:

sudo nmap -p 65535 100.69.64.23

Порт оказался закрыт.

Чтобы собрать информацию об отрытых портах, изучим их :

sudo nmap -sV --script=banner 100.69.64.23

Получаем:

PORT STATE SERVICE VERSION 21/tcp open ftp Brother/HP printer ftpd 1.13 | banner: 220 FTP print service:V-1.13/Use the network password for the I |_D if updating. 23/tcp open telnet Brother/HP printer telnetd |_banner: \x1B[2J\x1B[1;1f 80/tcp open http GoAhead WebServer 2.5.0 (PeerSec MatrixSSL 3.4.2) |_http-server-header: GoAhead-Webs/2.5.0 PeerSec-MatrixSSL/3.4.2-OPEN 443/tcp open ssl/http Debut embedded httpd 1.20 (Brother/HP printer http admin) 515/tcp open printer 631/tcp open ipp? 9100/tcp open jetdirect? Service Info: Device: printer

Не очень интересно — видимо, это всё функции связанные с принтером.

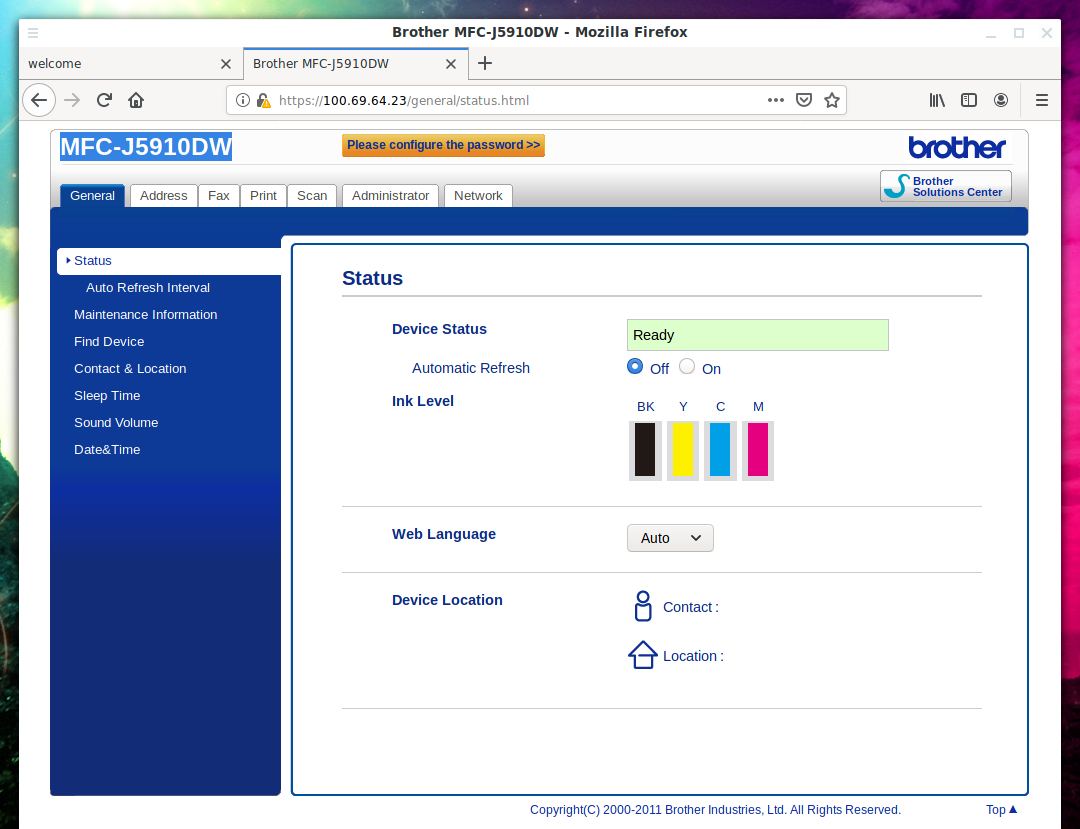

Чтобы подключиться к HTTPS порту, достаточно открыть ссылку в веб-браузере: https://100.69.64.23:443

А там мы видим интерфейс многофункционального устройства (принтер-копер-сканер) MFC-J5910DW:

Ещё раз для тех, кто потерялся, это устройство с IP адресом 192.168.1.3!

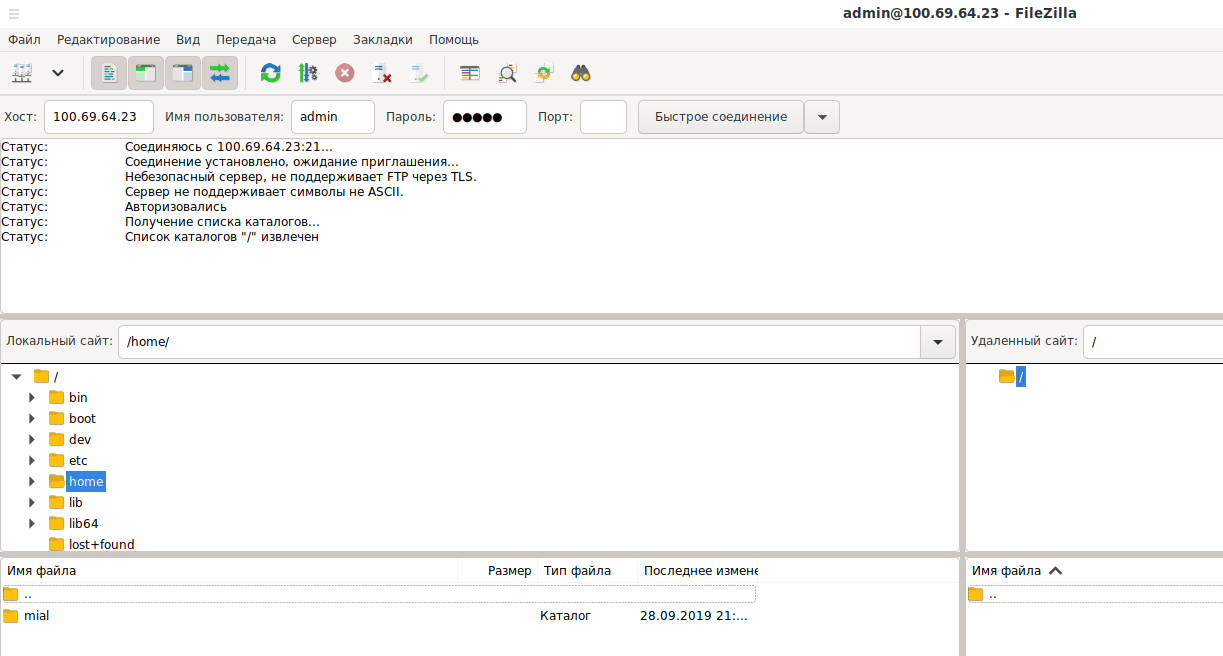

Также я сумел подключиться к FTP:

Варианты реакций на обнаруженные атаки

Обнаружить атаку это пол дела, нужно еще и сделать определенные действия. Именно варианты реагирования определяют эффективность системы обнаружения атак. Ниже приведем следующие варианты реагирования:

- Уведомление на консоль, или на другой элемент защиты системы ( на межсетевой экран)

- Звуковое оповещение об атаке

- Генерация управляющих последовательностей SNMP для систем сетевого управления

- Оповещение об атаке злоумышленника при таком неожиданном повороте, возможно он прекратит атаку

- Регистрация обнаруживаемых событий. В качестве журнала может выступать:

- системный журнал

- текстовый файл обычны/snort

- база данных

- Трассировка событий, запись всех действий в той последовательности и с той скоростью, с которой проводил злоумышленник. Затем квалифицированный человек, может пересмотреть эти события, и понять характер и квалификацию самого злоумышленника

- Реконфигурация сетевого оборудования. Поступает сигнал на маршрутизатор или межсетевой экран, где меняется список контроля доступа.

- Блокирование сетевого трафика

- Прерывание событий атакующего:

- Блокировка учеткой записи пользователя, который делает атаку

- перехват соединения и посылка пакета с флагом RST

Ниже наведены элементы, на основе которых можно проводить механизмы обнаружения атак:

- коммутация каналов и пакетов.

- сетевой адаптер.

- характеристики проводных линий связи и полосы пропускания и пропускную способность.

- спутниковые системы

- seti_PDH, seti_dwdm, token ring, Ethernet.

- метод обнаружения ошибок.

- format_kadra_ethernet.

- funkcii_koncentratorov.

2.16 Атака Land

Атака Land использует уязвимости реализаций стека TCP/IP в некоторых ОС. Она заключается в передаче на открытый порт компьютера-жертвы TCP-пакета с установленным флагом SYN, причем исходный адрес и порт такого пакета соответственно равны адресу и порту атакуемого компьютера. Это приводит к тому, что компьютер-жертва пытается установить соединение сам с собой, в результате чего сильно возрастает загрузка процессора и может произойти «подвисание» или перезагрузка. Данная атака весьма эффективна на некоторых моделях маршрутизаторов фирмы Cisco Systems, причем успешное применение атаки к маршрутизатору может вывести из строя всю сеть организации.

Защититься от данной атаки можно, например, установив фильтр пакетов между внутренней сетью и Internet, задав на нём правило фильтрации, указывающее подавлять пакеты, пришедшие из Internet, но с исходными IP адресами компьютеров внутренней сети.

Заключение

В данной работе мы рассмотрели основные сетевые атаки, познакомились с ними подробно, а так же изучили какие методы и средства защиты используются для их предотвращения или снижения риска возникновения.

Важно понять, что сетевая безопасность — это эволюционный процесс. Нет ни одного продукта, способного предоставить корпорации «полную безопасность»

Надежная защита сети достигается сочетанием продуктов и услуг, а также грамотной политикой безопасности и ее соблюдением всеми сотрудниками сверху донизу. Можно заметить, что правильная политика безопасности даже без выделенных средств защиты дает лучшие результаты, чем средства защиты без политики безопасности.

Список использованных источников

1 Классификация сетевых атак

http://www.internet-technologies.ru/articles/article_237.html;

2 Сетевые атаки http://unknown-.chat.ru/page5.html.

ИКС — комплексный метод защиты от сетевых атак

Наша компания занимается разработкой ИКС — программы защиты от сетевых атак. В ИКС инетгрированы DLP-модуль, предотвращающий утечку конфиденциальных данных, детектор атак Suricata, и Web Application Firewall. Кроме того, при необходимости пользователи могут приобрести Антивирус и Антиспам от «Лаборатории Касперского» или Dr.Web для ИКС.

Интернет Контроль Сервер — это комплексная защита как всей сети, так и отдельного ПК!

Подобные документы

Обобщенная модель процесса обнаружения атак. Обоснование и выбор контролируемых параметров и программного обеспечения для разработки системы обнаружения атак. Основные угрозы и уязвимые места. Использование системы обнаружения атак в коммутируемых сетях.

дипломная работа , добавлен 21.06.2011

Компьютерные атаки и технологии их обнаружения. Сетевые системы нахождения атак и межсетевые экраны. Программные средства анализа защищенности и отражения угроз. Внедрение программных средств выявления атак для информационной системы предприятия.

курсовая работа , добавлен 16.03.2015

Методы обнаружения атак на сетевом и системном уровнях. Административные методы защиты от различных видов удаленных атак. Уведомления о взломе. Ответные действия после вторжения. Рекомендации по сохранению информации и контроль над ней в сети Internet.

курсовая работа , добавлен 21.01.2011

Классификация сетевых атак по уровню модели OSI, по типу, по местоположению злоумышленника и атакуемого объекта. Проблема безопасности IP-сетей. Угрозы и уязвимости беспроводных сетей. Классификация систем обнаружения атак IDS. Концепция XSpider.

курсовая работа , добавлен 04.11.2014

Методы противодействия сетевым атакам. Алгоритм действия на сетевом уровне. Методы осуществления парольных атак. Атаки типа Man-in-the-Middle. Сетевая разведка, несанкционированный доступ. Переадресация портов. Вирусы и приложения типа «троянский конь».

курсовая работа , добавлен 20.04.2015

Проблема безопасности операционных систем. Функции подсистемы безопасности. Идентификация пользователей, программные угрозы (атаки). Типы сетевых атак. Жизненный цикл разработки безопасных программных продуктов. Оценка атак на программное обеспечение.

презентация , добавлен 24.01.2014

Способы применения технологий нейронных сетей в системах обнаружения вторжений. Экспертные системы обнаружения сетевых атак. Искусственные сети, генетические алгоритмы. Преимущества и недостатки систем обнаружения вторжений на основе нейронных сетей.

контрольная работа , добавлен 30.11.2015

Удобство и возможности системы предотвращения атак Snort, типы подключаемых модулей: препроцессоры, модули обнаружения, модули вывода. Методы обнаружения атак и цепи правил системы Snort. Ключевые понятия, принцип работы и встроенные действия iptables.

контрольная работа , добавлен 17.01.2015

Сканирование портов

В любом пентестинге сканирование портов — это первое, что нужно сделать, чтобы попытаться взломать цель. Это один из методов распознавания, который чаще всего используется киберпреступниками для обнаружения уязвимых служб с открытыми портами, если используется брандмауэр и даже какую операционную систему использует жертва. Все компьютеры, подключенные к локальной сети или Интернету, используют большое количество служб, которые прослушивают определенные порты TCP и UDP. Это сканирование портов позволяет нам узнать, какие порты открыты и даже какая служба за ними стоит, чтобы воспользоваться уязвимостью этой службы.

При сканировании портов мы будем отправлять сообщения на каждый порт, одно за другим, в зависимости от типа полученного ответа порт будет открыт, отфильтрован или закрыт. Одной из наиболее часто используемых программ для сканирования портов является Nmap, это швейцарский армейский нож сканирования портов, потому что у нас также есть Nmap NSE, который позволяет вам использовать сценарии для использования известных уязвимостей или для атаки Samba, FTP, SSH-серверов и т. Д.

Также очень важно знать, какие порты у нас открыты, потому что порт определяет службу, работающую в системе. Например, протокол FTP использует порт 21, если он открыт, это может быть связано с тем, что у нас есть FTP-сервер, который слушает, и мы можем атаковать его

Сканирование портов — это первый этап пентестинга.

Как предотвратить сканирование портов?

Мы не можем избежать сканирования портов, потому что мы не можем помешать киберпреступникам или киберпреступникам попытаться увидеть, какие порты у нас открыты, но в наших силах ограничить защиту всех портов с помощью хорошо настроенного брандмауэра. Мы должны помнить, что сканирование портов является незаконным, согласно тому, что было заявлено в нескольких судах, потому что это первый шаг вторжения или использования уязвимости.

Чтобы ограничить информацию, которую мы собираемся предоставить злоумышленнику при сканировании портов, мы должны сделать следующее:

- Закройте все порты в брандмауэре, кроме тех, которые должны быть открыты для правильного функционирования системы.

- Использование ограничительной политики брандмауэра открывает только то, что будет использоваться.

- Закройте ненужные службы операционной системы.

- Настройте веб-службы, SSH, FTP-службы таким образом, чтобы они предоставляли нам такую информацию, как номер версии, чтобы избежать использования возможных уязвимостей.

- Используйте TCP Wrappers, оболочку TCP, которая предоставит администратору большую гибкость при разрешении или запрете доступа к определенным службам.

- Используйте такие программы, как fail2ban, для блокировки IP-адресов, которые проводят атаки.

- Используйте IDS / IPS, такие как Snort или Suricata, для блокировки IP-адресов злоумышленников.

Социальные инженерные атаки

Хотя атаки социальной инженерии не являются атаками на сети передачи данных, это очень популярный тип атаки, используемый киберпреступниками. Эти типы атак состоят в манипулировании человеком с целью предоставления учетных данных пользователя, личной информации и т. Д. Киберпреступники всегда ищут все возможные способы получения учетных данных пользователя, номеров кредитных карт, банковских счетов и т. Д., Чтобы добиться этого, они будут пытаться лгать жертвам, выдавая себя за других людей.

Эти типы атак очень успешны, потому что они атакуют самое слабое звено в кибербезопасности: человека. Проще попытаться получить учетные данные пользователя с помощью социальной инженерии, чем пытаться атаковать сервис, такой как Google, для извлечения паролей

Важно, кому доверять, когда это делать, а когда мы не должны этого делать. Независимо от того, насколько безопасна наша сеть, если мы доверяем нашу безопасность тому, кому не следует, вся эта безопасность будет бесполезной

Как предотвратить атаки социальной инженерии?

Первая рекомендация — не спешить с ответом на кибератак, многие из этих атак всегда передаются с некоторой срочностью, например, необходимо срочно осуществить денежный перевод получателю, которого у нас никогда не было. Необходимо, чтобы вы заподозрили какое-либо странное или нежелательное сообщение, если письмо, которое доходит до нас, отправлено с веб-сайта или компании, которую мы обычно используем, мы должны провести небольшое расследование с нашей стороны, которое включает даже обращение в указанную компанию для проверки информации.

- Остерегайтесь запросов информации о банке

- Никогда не сообщайте пароли доступа, даже в банки.

- Откажитесь от любой помощи третьих лиц, возможно, что они являются киберпреступниками с целью кражи информации или денег.

- Не переходите по ссылкам по электронной почте, это может быть фишинг, избегайте загрузки любых подозрительных документов.

- Установите фильтры защиты от спама, настройте нашу команду с помощью антивируса и брандмауэров, проверьте фильтры электронной почты и держите все в курсе.

Парольные атаки

Цель — завладеть логином и паролем пользователя. Хакеры используют разные способы, чтобы узнать сведения. Например:

- Полный перебор или метод грубой силы (Brute Force Attack)— самая простая атака. Злоумышленник перебирает все возможные комбинации символов. Это не всегда это работает, так как существуют программы, ограничивающие постоянный ввод пароля. К сожалению, подобные программы можно приобрести легально у разработчиков. Например, для аудиторской безопасности или чтобы восстановить пароль.

- Фишинг — когда обманом пытаются заставить пользователя отдать данные. Обычно это создание подставных сайтов, которые вынуждают пользователя ввести логин и пароль.

- Приемы социальной инженерии — злоумышленник представляется сотрудником известных компаний и сообщает о необходимости обновить или ввести данные. Такое действие мотивируется утерей данных, поломкой или другими причинами. Человек реагирует на подобное, его пытаются встревожить и спровоцировать сиюминутную реакцию.

Принцип действия

Цель DDoS-атаки — добиться отказа в обслуживании подключенных к Интернету устройств: сетевого оборудования и инфраструктуры, различных интернет-сервисов, веб-сайтов и веб-приложений, инфраструктуры Интернета вещей.

Подавляющее большинство атак развиваются в следующей последовательности:

- 1) сбор данных о жертве и их анализ с целью выявления явных и потенциальных уязвимостей, выбор метода атаки;

- 2) подготовка к атаке путем развертывания вредоносного кода на компьютерах и подключенных к Интернету устройствах, управление которыми удалось перехватить;

- 3) генерация потока вредоносных запросов с множества устройств, находящихся под управлением злоумышленника;

- 4) анализ результативности атаки: если целей атаки добиться не удалось, злоумышленник может провести более тщательный анализ данных и выполнить повторный поиск методов атаки (переход к п.1).

В случае успешной атаки ресурс, оказавшийся под ударом, продемонстрирует существенное снижение производительности либо вообще не сможет обрабатывать легитимные запросы от пользователей и других сервисов. В зависимости от того, что конкретно представляет собой ресурс-жертва, последствиями успешной DDoS-атаки могут быть резкое падение производительности или недоступность сети, сервера, интернет-сервиса, сайта, приложения. Как следствие, интернет-ресурс «зависает», легальные пользователи не могут получить доступ к нему в нужный момент, сеть или сервер на время становятся «отрезанными» от Интернета, интернет-ресурс перестает работать корректно и т. п.

Мотивация злоумышленников может быть различной. Наиболее часто встречаются недобросовестная конкуренция, попытки шантажа, конфликты интересов или убеждений, социальный или политический протест. Также нередко случаются атаки на почве мести, из желания «потренироваться» в хакерском криминальном ремесле, а также из тщеславия. Впрочем, в последние годы на первое место выходит желание исполнителей DDoS-атак подзаработать. И если заказ на атаку щедро проплачен, она может быть весьма интенсивной, длиться по много часов, снова и снова модифицироваться и повторяться.