Лирическое отступление про максимальное количество групп и прочие технические мелочи

максимально возможное количество RID’ов в данном домене

- Наш Kerberos работает по UDP;

- Мы используем Negotiate в IIS как метод авторизации доменных учётных записей;

- Мы не тюнингуем Kerberos в плане доп.информации в заголовке и у нас

учётка с нормальным именем (или хост с тривиальным по габаритам FQDN);

содержимого

- SID History – если учётная запись мигрировала из другого домена, и

этот атрибут не пустой, а содержит SID’ы групп из предыдущего домена, то

они тоже занимают место в маркере; - Delegation – если учётка trusted for delegation, то теоретический

максимум можно делить пополам, т.к. в маркере будет 2 комплекта SID’ов;

Поведение системы при переполнении маркера доступа

- Everyone (S-1-1-0)

- BUILTIN\Users (S-1-5-32-545)

- BUILTIN\Administrators (S-1-5-32-544)

- NT AUTHORITY\INTERACTIVE (S-1-5-4)

- NT AUTHORITY\Authenticated Users (S-1-5-11)

- LOCAL (S-1-2-0)

- Domain\Domain Users (S-1-5-21-xxxxxxxx-yyyyyyyy-zzzzzzzz-513)

- Domain\Domain Admins (S-1-5-21-xxxxxxxx-yyyyyyyy-zzzzzzzz-512)

- NT AUTHORITY\This Organization (S-1-5-15)

На вкладке «Безопасность» устанавливаются следующие параметры для группы пользователей priv , имеющих перемещаемые профили:

Выбор подтверждается нажатием « ОК ».

На вкладке «Доступ» по умолчанию открыт общий доступ к этой папке под именем NETLOGON , необходимо нажать «Разрешения « для установки разрешений на этот объект.

В окне разрешений требуется разрешить вносить изменения в папку NETLOGON для привилегированных пользователей ( priv ), для чего устанавливаются следующие параметры:

и нажимается « ОК » в этом и следующем окне.

На этом настройка службы каталогов Active Directory завершена.

Обновлено: Декабрь 2008 г.

Назначение: Windows Server 2008, Windows Server 2008 R2, Windows Server 2012

Членство в группах Операторы учета, Администраторы домена, Администраторы предприятия или в эквивалентной является минимальным необходимым требованием для выполнения этой процедуры. Подробные сведения об использовании соответствующих учетных записей и членства в группах см. на странице http://go.microsoft.com/fwlink/?Link >

Назначение прав пользователя группе в доменных службах Active Directory

Чтобы открыть консоль «Управление групповой политикой», нажмите кнопку Пуск, щелкните Выполнить, введите gpmc.msc, а затем нажмите кнопку ОК.

Чтобы открыть оснастку «Active Directory – пользователи и компьютеры» в , dsa.msc.

В дереве консоли щелкните правой кнопкой мыши пункт Политика по умолчанию для контроллеров домена, а затем выберите команду Изменить.

Расположение

- ДоменыИмя текущего доменаОбъекты групповой политикиПолитика контроллеров домена по умолчанию

В дереве консоли щелкните элемент Назначение прав пользователя.

Расположение

- Параметры WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователей

В области сведений дважды щелкните право пользователя, которое требуется предоставить.

Щелкните Добавить пользователя или группу.

Если кнопка не активна, установите флажок Определить параметры политики.

Введите имя группы, которой требуется назначить данное право.

Дополнительные рекомендации

Для выполнения этой процедуры необходимо быть членом группы «Операторы учета», «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо соответствующие полномочия должны быть вам делегированы. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени.

Для выполнения этой процедуры необходимо сначала установить оснастку «Управление групповой политикой» как компонент диспетчера сервера.

Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск, щелкните Администрирование, а затем щелкните Модуль Active Directory для Windows PowerShell.

Чтобы открыть Модуль Active Directory в , откройте Диспетчер серверов, щелкните Сервис, а затем щелкните Модуль Active Directory для Windows PowerShell.

Active Directory и LDAP

Microsoft включает LDAP (протокол облегченного доступа к каталогам) как составной компонент Active Directory. LDAP — это программный протокол, позволяющий любому пользователю находить организации, отдельных лиц и другие ресурсы, такие как файлы и устройства в сети, будь то в общедоступном интернете или в корпоративной интрасети.

В сетях TCP/IP (включая интернет) система доменных имен (DNS) — это система каталогов, используемая для привязки имени домена к определенному сетевому адресу (уникальному местоположению в сети). Однако вы можете не знать доменное имя. LDAP позволяет вам искать людей, не зная, где они находятся (хотя дополнительная информация поможет в поиске).

Каталог LDAP организован в простой иерархической иерархии, состоящей из следующих уровней:

-

Корневой каталог (исходное место или источник дерева).

-

Страны.

-

Организации.

-

Организационные единицы (отделы).

-

Отдельные лица (включая людей, файлы и общие ресурсы, такие как принтеры).

Каталог LDAP можно распространять среди многих серверов. Каждый сервер может иметь реплицированную версию общего каталога, который синхронизируется периодически.

Для каждого администратора важно понимать, что такое LDAP. Так как поиск информации в Active Directory и возможность создания запросов LDAP особенно полезен при поиске информации, хранящейся в базе данных AD

По этой причине многие администраторы уделяют большое внимание освоению фильтра поиска LDAP

Настройки электропитания

Время отключения дисплея настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры дисплея и видео

Включить правило и указать время в секундах (15 минут = 900, 30 минут = 1800)

Отключить дисплей (питание от сети) Отключить дисплей (питание от батареи)

Время отключения жесткого диска настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры жесткого диска

Включить правило и указать время в секундах, лучше всего указать 0, чтобы жесткий диск совсем не отключался

Отключить жесткий диск (питание от сети) Отключить жесткий диск (питание от батареи)

Регулировка спящего режима настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры спящего режима

Включить правило и указать время в секундах, при 0, компьютер не будет уходить в спящий режим

Указать время ожидания автоматического перехода в спящий режим (питание от сети) Указать время ожидания автоматического перехода в спящий режим (питание от батареи)

Так же можно включить или выключить правило для запроса пароля после выхода из спящего режима

Требовать пароль при выходе из спящего режима (питание от сети) Требовать пароль при выходе из спящего режима (питание от батареи)

Ввод пароля после вывода заставки настраивается по пути

Конфигурация пользователя

Политики

Административные шаблоны

Панель управления

Персонализация

Можно включить или выключить правило для запроса пароля после заставки

Защита заставки с помощью пароля

Зачем внедрять Active Directory

Есть множество причин для внедрения этой системы. Прежде всего, Microsoft Active Directory обычно считается значительным улучшением по сравнению с доменами Windows NT Server 4.0 или даже автономными сетями серверов. AD имеет централизованный механизм администрирования по всей сети. Он также обеспечивает избыточность и отказоустойчивость при развертывании в домене двух или более контроллеров домена.

Служба автоматически управляет обменом данными между контроллерами домена, чтобы сеть оставалась жизнеспособной. Пользователи получают доступ ко всем ресурсам в сети, для которых они авторизованы с помощью единого входа. Все ресурсы в сети защищены надежным механизмом безопасности, который проверяет идентификацию пользователей и полномочия ресурсов на каждый доступ.

Даже благодаря улучшенной безопасности и контролю Active Directory большинство его функций невидимы для конечных пользователей. В связи с этим миграция пользователей в сеть AD требует небольшой переподготовки. Служба предлагает средства для быстрого продвижения и понижения рейтинга контроллеров домена и серверов-членов. Системой можно управлять и защищать с помощью групповых политик Active Directory. Это гибкая иерархическая организационная модель, которая позволяет легко управлять и детализировать конкретное делегирование административных обязанностей. AD способен управлять миллионами объектов в пределах одного домена.

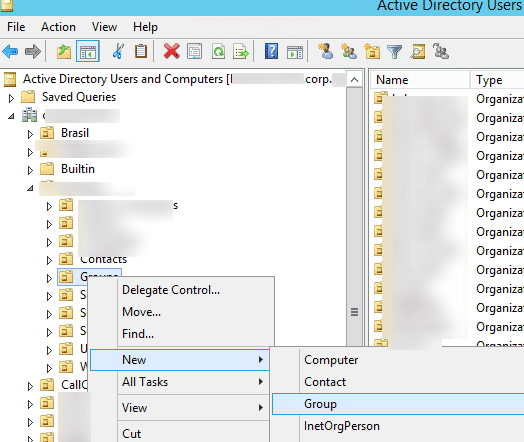

Creating a Group Using the ADUC Snap-in

The easiest way to create a new group in the AD domain is to use the Active Directory Users and Computers snap-in. Go to the AD OU in which you want to create the group, right-click on it, and select New > Group.

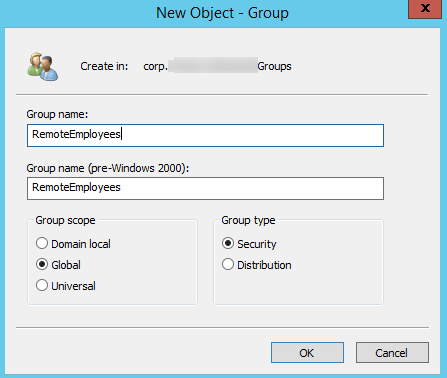

Specify a unique group name, select the group type and scope, and click OK.

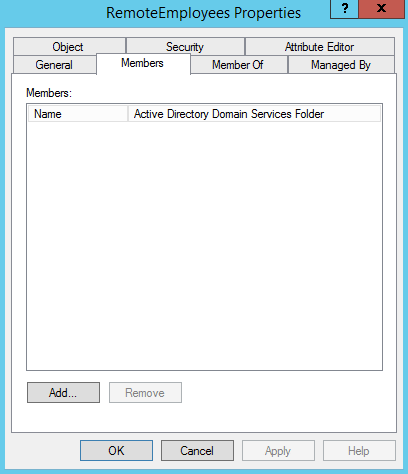

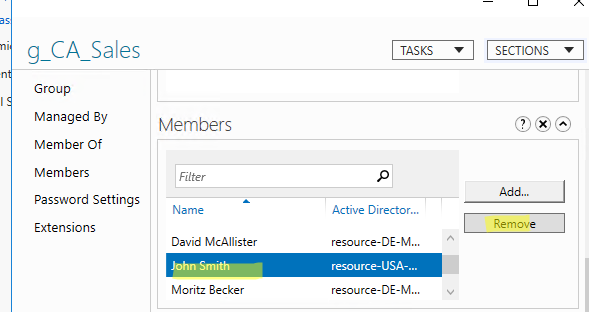

To add a user to the group, search for the group name in the Active Directory Users and Computers console and double-click on it. In the group properties window, click the Members tab and use the Add button to add users, computers, or other groups.

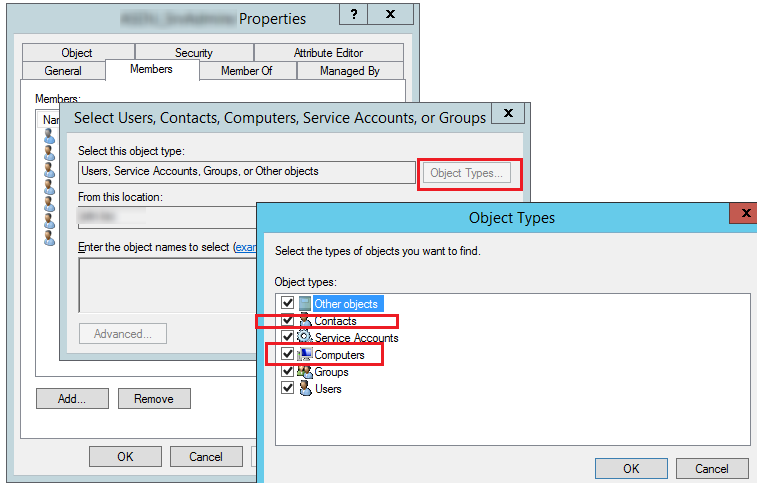

Note that when adding members to a group, searches are performed only for the following types of objects: Users, Groups, and Service Accounts. If you want to add an AD object to the security group (such as a computer or contact), click the Object Types, and check the options Contacts and Computers. Now you can select all types of Active Directory objects.

ADVERTISEMENT

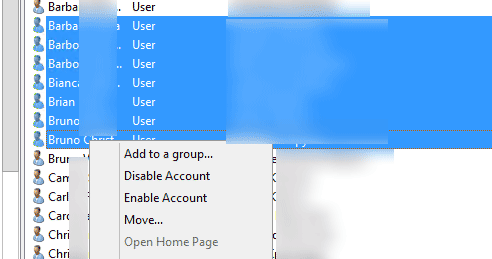

You can also add a user to the group by right-clicking on it and selecting the item Add to a group. This is quite handy when you need to bulk add users to a group.

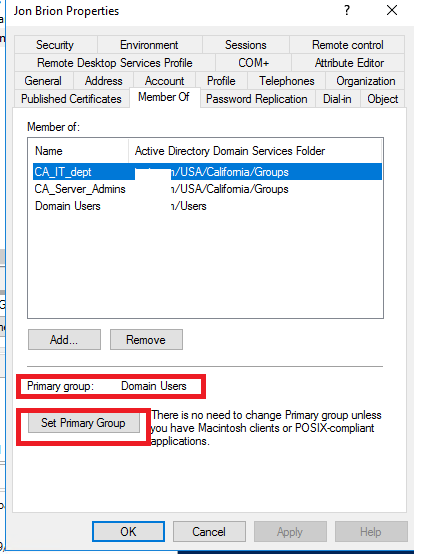

Note that on the Member tab, in the properties of any Active Directory user, its Primary Group is specified. Primary group ID was used to support the UNIX POSIX model to control access to resources. In Active Directory, the PrimaryGroupID attribute for a user must be the RID (relative identifier) of the group to which the user is to be associated. By default, all Active Directory users have a PrimaryGroupID of 513 (Domain User group).

Global or universal security groups can be specified as the primary group. This means you cannot specify a local domain or any distribution group as the primary group.

Not all resources support a primary-group-id setting. In most cases, you should not change the Primary Group attribute except in special cases related to POSIX applications and Mac clients.

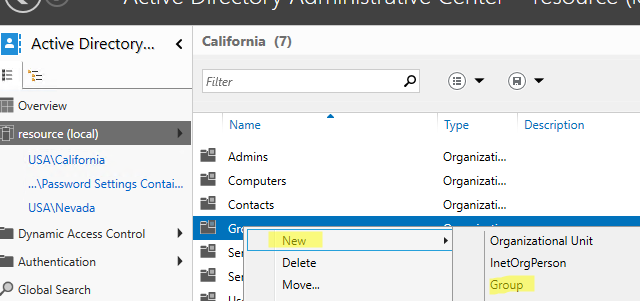

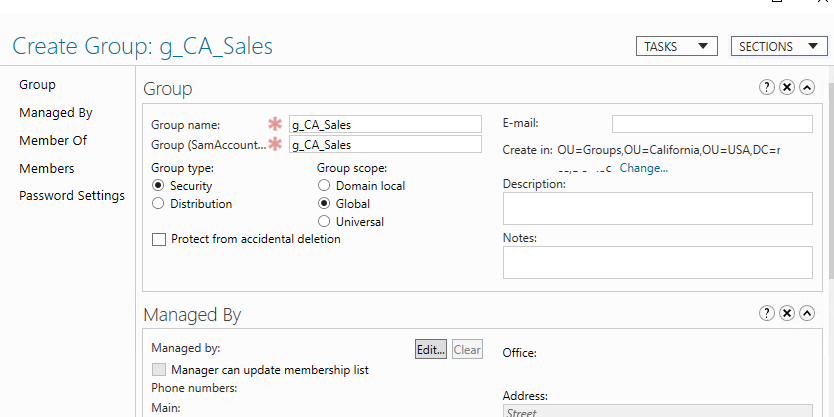

You can also create new groups from the graphical Active Directory Administrative Center (dsac.exe). Right-click on the domain name or OU and select New > Group.

Fill in the following mandatory fields:

- Group name.

- Group Scope (Global/Domain local/Universal).

- Group type (Security/Distribution).

Here you can also set a description for the group, enable/disable the Protect from accidental deletion option, add users to the group, etc.

Click OK to create the group.

To remove a user from a group, search for the group by name using Global Search and open its properties. Go to the Members tab, select the user you want to remove and click the Remove button. Click OK to save your changes.

Передача роли FSMO

Cкрипт просит указать предпочтение от 1 до 5, какую роль вы хотите назначить другому DC. Аналогично, если мы делаем это с помощью GUI, это долго, а через powershell это быстро и просто. В этом скрипте при успешной передаче вы получите сообщение об успешной передаче роли.

Вероятный результат

После запуска этого скрипта вы сможете перенести роли с одного DC на другой

Роли FSMO очень важны, поэтому делайте это очень осторожно

FSMO Role Transfer Powershell Scripts

#Provide the destination DC in which you want to transfer the fsmo role

$destinationdc= Read-Host "Provide the Destination domain controller"

#Choose the role you want to transfer

$role=read-host "Choose the role"

Switch($role)

{

1 { $result = 'DomainNamingMaster'}

2 { $result = 'PDCEmulator'}

3 { $result = 'RIDMaster'}

4 { $result = 'SchemaMaster'}

5 { $result = 'InfrastructureMaster'}

6 {$result = 'All'}

}

if($role -gt 6)

{

Write-host "Choose correct option" -ForegroundColor Cyan

}

#This will transfer DomainNamingMaster role to destination server

if ($role -eq 1)

{

Move-ADDirectoryServerOperationMasterRole -OperationMasterRole DomainNamingMaster -Identity $destinationDc -confirm:$false

Write-host "$result is transferred successfully to $destinationDc" -ForegroundColor DarkGreen -BackgroundColor Cyan

netdom query fsmo |Select-String "Domain Naming Master"

}

#This will transfer PDCEmulator role to destination server

if ($role -eq 2)

{

Move-ADDirectoryServerOperationMasterRole -OperationMasterRole PDCEmulator -Identity $destinationDc -confirm:$false

Write-host "$result is transferred successfully to $destinationDc" -ForegroundColor DarkGreen -BackgroundColor Cyan

netdom query fsmo |Select-String "PDC"

}

#This will transfer RID pool manager role to destination server

if ($role -eq 3)

{

Move-ADDirectoryServerOperationMasterRole -OperationMasterRole RIDMaster -Identity $destinationDc -confirm:$false

Write-host "$result is transferred successfully to $destinationDc" -ForegroundColor DarkGreen -BackgroundColor Cyan

netdom query fsmo |Select-String "RID pool manager"

}

#This will transfer Schema Master role to destination server

if ($role -eq 4)

{

Move-ADDirectoryServerOperationMasterRole -OperationMasterRole SchemaMaster -Identity $destinationDc -confirm:$false

Write-host "$result is transferred successfully to $destinationDc" -ForegroundColor DarkGreen -BackgroundColor Cyan

netdom query fsmo |Select-String "Schema Master"

}

#This will transfer Infrastructure Master role to destination server

if ($role -eq 5)

{

Move-ADDirectoryServerOperationMasterRole -OperationMasterRole InfrastructureMaster -Identity $destinationDc -Credential -confirm:$false

Write-host "$result is transferred successfully to $destinationDc" -ForegroundColor DarkGreen -BackgroundColor Cyan

netdom query fsmo |Select-String "Infrastructure Master"

}

#This will transfer All roles to destination server

if ($role -eq 6)

{

Move-ADDirectoryServerOperationMasterRole -OperationMasterRole DomainNamingMaster,PDCEmulator,RIDMaster,SchemaMaster,InfrastructureMaster -Identity $destinationDc -confirm:$false

Write-host "$result roles are transferred successfully to $destinationDc" -ForegroundColor DarkGreen -BackgroundColor Cyan

netdom query fsmo

}

Group

Для получения объекта группы мы используем командлет Get-ADGroup.

Get-ADGroup -Identity somegroup

Для получения непосредственно входящих в нее объектов, будь то пользователь, компьютер или группа — командлет Get-ADGroupMember.

Get-ADGroupMember -Identity somegroup

Для того, чтобы получить список как непосредственных участников группы, так и тех, кто является членом всех вложенных групп, мы можем воспользоваться параметром -Recursive.

Стоит сказать, что использование этого параметра изменяет вывод таким образом, что присутствовать в нем будут только объекты, не имеющие дочерних объектов. То есть информация о вложенных группах среди результатов вывода будет отсутствовать.

Например:

Get-ADGroupMember -Identity somegroup -Recursive

Кроме того, получить список участников группы мы можем, запросив значение атрибута Member:

Get-ADGroup somegroup -Properties Member | Select-Object -ExpandProperty Member

Стоит сказать, что командлет Get-ADGroup добавляет еще один атрибут — Members — равнозначный по содержанию атрибуту Member. Таким образом, если для выполнения запросов к Active Directory вы используете командлеты одноименного модуля, вы можете обращаться к любому из этих двух атрибутов.

Get-ADGroup somegroup -Properties Members | Select-Object -ExpandProperty Members

При использовании других способов, например ADSI, нам будет доступен только атрибут Member.

Также мы можем использовать вид запроса с использованием свойства AttributeScopeQuery объекта DirectorySearcher:

Начиная с Windows Server 2012 R2, мы можем получить список всех членов группы, как непосредственных, так и входящих во вложенные группы, обратившись к атрибуту типа constructed — msds-MemberTransitive.

Стоит упомянтуь, что использовать для этого командлет Get-ADGroup не получится. Вместо этого нам понадобится командлет Get-ADObject.

Get-ADObject -Identity "CN=somegroup,OU=groups,DC=domain,DC=com" -Properties msds-MemberTransitive | Select-Object -ExpandProperty msds-MemberTransitive

В этом случае результат запроса будет содержать все входящие в группы объекты — как пользователей и компьютеров, так и других групп.

При помощи ADSI мы можем запросить значение атрибута msds-MemberTransitive следующим образом:

В данном случае нам пришлось явно указать нужную группу в качестве значения свойства SearchRoot, потому что получение значений большинства constructed-атрибутов (кроме таких, как createTimestamp, modifyTimestamp, structuralObjectClass и objectClasses) через ADSI возможно только при SearchScope в значении ‘Base’.

Еще одним способом получения списка всех членов группы, явных или неявных, является использование оператора -RecursiveMatch. Например, так:

Get-ADUser -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=com"}

Get-ADComputer -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=com"}

Get-ADObject -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=com"}

Если же нас интересует только, например, входит ли определенный пользователь в определенную группу, мы можем поступить следующим образом:

Get-ADUser -Filter {MemberOf -RecursiveMatch "CN=somegroup,OU=groups,DC=domain,dc=int"} -SearchBase "CN=someuser,CN=Users,DC=domain,DC=com"

При использовании LDAP, синтаксис немного изменится:

Где 1.2.840.113556.1.4.1941 — это Object ID правила LDAP_MATCHING_RULE_IN_CHAIN, что является LDAP-аналогом оператора -RecursiveMatch.

При использовании ADSI запросы будут выглядеть следующим образом:

Управляем объектами в Active Directory. Часть 4

Архив номеров / 2009 / Выпуск №1 (74) / Управляем объектами в Active Directory. Часть 4

ИВАН КОРОБКО

Управляем объектами в Active Directory Часть 4

Группа безопасности – один из основных объектов Active Directory, определяющего правила доступа к ресурсам домена. Умение управлять этим объектом дает большие возможности в автоматизации управления Active Directory.

Группа безопасности, так же как и учетная запись пользователя, – очень важный объект, значение которого нельзя недооценивать, несмотря на его простоту по сравнению с последним. С помощью групп безопасности определяют уровень доступа к сетевым или локальным ресурсам; используя членство пользователей в группах, создают интеллектуальные сценарии регистрации пользователей в сети.

В этой статье, являющейся четвертой частью цикла статей о внутреннем устройстве Active Directory, рассмотрим анатомию группы Active Directory и принципы программного управления этим объектом.

Прежде чем перейти к описанию объектной модели группы безопасности, рассматривать вопрос членства учетных записей пользователей в группе, необходимо определить понятие «группа безопасности».

Группа безопасности (security group) – объект, в котором могут содержаться дочерние объекты: учетные записи групп и пользователей. Она используется для определения разрешений доступа к файлам и другим ресурсам. Любая группа безопасности характеризуется двумя параметрами: ее типом и областью действия (см. таблицу 1).

Таблица 1. Параметры группы

Тип группы (group type) определяет, является ли группа – группой рассылки или же группой безопасности.

Существует два типа групп: Security (безопасности) и Distribution (распространения).

Вторая важная характеристика – область действия группы (Group scope). Областью действия определяют, каким образом может быть использована группа: как локальная, как глобальная или как универсальная. При наличии в лесу двух и более доменов область действия группы играет значение, однако при наличии в нем одного домена – область действия не имеет значения.

Существует минимум два способа создания группы безопасности: с помощью мастера и сценария

Рассмотрим сначала работу мастера, уделив особое внимание изменениям, которые происходят в это время в каталоге Active Directory. Основные параметры, задаваемые при создании группы администратором – ее имя и тип

Изменение остальных параметров возможно только после создания объекта с помощью соответствующего мастера.

Создание группы с помощью мастера

Запуск мастера создания группы осуществляется из MMC-консоли Active Directory Users and Computers выбором пункта «New > Group» из контекстного меню папки, в которой необходимо создать учетную запись. Таким образом, определяется местоположение объекта, которому в Active Directory соответствует значение атрибута объекта distinguishedName.

Работа мастера состоит из одного шага (см. рис. 1). Во время создания группы безопасности необходимо назначить имя и тип группы, определить область действия и имя группы для совместимости (Pre-Windows 2000) с доменом Windows NT (см. таблицу 1).

Рисунок 1. Создание группы с помощью мастера

Рассмотрим параметры, задаваемые мастером во время создания учетной записи. Первым из них является название группы (атрибут Group). В каталоге Active Directory ему соответствует атрибут cn. Значение атрибута name – отображаемое имя, назначается автоматически, идентично значению cn. Однако впоследствии оно может быть изменено в свойствах группы безопасности.

Одновременно с этим значением назначается имя группы, используемое для совместимости с доменами Windows NT – значение параметра Group name (Pre-Windows 2000). В каталоге Active Directory ему соответствует атрибут sAMAccountName.

Значения атрибута cn и sAMAccount-Name можно изменить, только переименовав объект. Изменяя имя объекта с помощью мастера, администратор изменяет только его отображаемое имя.

С помощью двух оставшихся блоков определяют тип и область действия группы. По умолчанию мастер предлагает создать глобальную группу безопасности (groupType = -2147483646). Каждому из выбранных значений соответствует цифровой эквивалент (см. таблицу 2). В каталог Active Directory записывается суммарное значение в числовое поле groupType.

Таблица 2. Расшифровка значений параметра groupType

голоса

Рейтинг статьи

Основные разделы

Книги групповых политик Active Directory организованы с использованием четырех типов разделов или контейнерных структур. Эти четыре подразделения — леса (forests), домены, организационные подразделения и сайты:

-

Лес — коллекция каждого объекта, его атрибуты и синтаксис.

-

Домен — набор компьютеров, на которых используется общий набор политик, имя и база данных их членов.

-

Организационные единицы — контейнеры, в которых домены могут быть сгруппированы. Они создают иерархию для домена и создают структуру компании в географических или организационных условиях.

-

Сайты — физические группировки, не зависящие от области и структуры организационных единиц. Сайты различают местоположения, подключенные низко- и высокоскоростными соединениями, и определяются одной или несколькими подсетями IP.

Леса не ограничены географией или топологией сети. Один лес может содержать многочисленные домены, каждый из которых имеет общую схему. Для членов домена того же леса не требуется даже выделенное соединение LAN или WAN. Единая сеть также может быть родиной нескольких независимых лесов. В общем, для каждого юридического лица должен использоваться один лес. Тем не менее дополнительные леса могут быть желательными для целей испытаний и исследований за пределами производственного леса.

Часть третья – лес Active Directory – появление Universal-групп и разделения на Security и Distribution

Чем отличаются Security и Distribution группы

Вы можете сколько угодно раз переключать группу из Security в Distribution, от этого её SID никуда не деваетсявсего класса объектов groupRID MasterDistribution

groups are not security-enabled, which means that they cannot be listed

in discretionary access control lists (DACLs)cannot be listed

Зачем нужны Universal-группы

Проблемы масштабирования при использовании только Global и Domain Local

- В Active Directory есть три типа групп – каждый со своей спецификой;

- У каждого типа есть вариант “с пометкой о не-использовании в составе маркера доступа” – это называется Distribution-группой;

- Разные типы групп занимают разное число байт – некоторые занимают 40

байт, т.е. пишется SID целиком, с доменной частью, некоторые 8 – когда

только тип и RID; - Специфика универсальных групп будет связана в основном с фактом

появления леса Active Directory – впрочем, некоторое увеличение скорости

работы можно будет получить, заменяя Global на Universal и в сценарии

“один домен в лесу”; - Универсальные группы ускоряют работу только если нет проблем с GC –

т.е. он доступен, он в нашем сайте (требуется правильная настройка

сайтов и подсетей); при риске потенциальной недоступности можно

подстраховаться включением кэширования состава универсальных групп на

уровне сайта;