Примеры использования Get-ADUser

Давайте покажем ещё несколько полезных примеров команд для запросов пользователей Active Directory с помощью различных фильтров. Вы можете объединить их, чтобы получить необходимый список пользовательских объектов AD:

Отобразить пользователей AD, имя которых начинается с Joe:

Get-ADUser -Filter {name -like "Joe*"}

Вы можете использовать PowerShell для расчёта общего количества учётных записей пользователей в Active Directory:

Get-ADUser -Filter {SamAccountName -like "*"} | Measure-Object

Вывод списка пользователей и их свойств, размещённых в определённом организационном подразделении (контейнере) в данном случае это OU=Finance,OU=UserAccounts,DC=FABRIKAM,DC=COM:

Get-ADUser -Filter * -SearchBase "OU=Finance,OU=UserAccounts,DC=FABRIKAM,DC=COM"

Найти отключённые учётные записи пользователей Active Directory:

Get-ADUser -Filter {Enabled -eq "False"} | Select-Object SamAccountName,Name,Surname,GivenName | Format-Table

Вы можете проверить дату создания учётной записи пользователя Active Directory с помощью команды:

Get-ADUser -Filter * -Properties Name,WhenCreated | Select name,whenCreated

Вы можете получить список недавно добавленных пользователей Active Directory, созданных за последние 24 часа:

$lastday = ((Get-Date).AddDays(-1))

Get-ADUser -filter {(whencreated -ge $lastday)}

Вывести список учётных записей с просроченным паролем (вы можете настроить параметры истечения срока действия пароля в политике паролей домена):

Get-ADUser -Filter {Enabled -eq $True} -Properties name,passwordExpired | Where-Object {$_.PasswordExpired}| Select-Object name,passwordexpired

Командлеты Get-ADUser и Add-ADGroupMember можно использовать для создания динамических групп пользователей AD (в зависимости от города, должности, отдела и прочего).

Задача: для списка учётных записей, которые хранятся в текстовом файле (по одной учётной записи в строке), вам необходимо получить название компании пользователя из AD и сохранить его в файл CSV (вы можете легко импортировать этот файл в Excel).

Import-Csv c:\ps\users_list.csv | ForEach {

Get-ADUser -Identity $_.user -Properties Name,Company |

Select-Object Name,Company |

Export-CSV c:\ps\users_ad_list.csv -Append -Encoding UTF8

}

Пользователи, которые не меняли свои пароли в течение последних 90 дней:

$90_Days = (Get-Date).adddays(-90)

Get-ADUser -Filter {(passwordlastset -le $90_days)}

Чтобы получить фотографию пользователя из Active Directory и сохранить её в файле jpg, выполните следующие команды:

$usr = Get-ADUser sjoe -Properties thumbnailPhoto $usr.thumbnailPhoto | Set-Content sjoe.jpg -Encoding byte

Чтобы получить список групп AD, членом которых является учётная запись пользователя:

Get-AdUser MiAl -Properties memberof | Select-Object memberof -ExpandProperty memberof

Перечислить пользователей из OU, которые являются членами определённой группы безопасности домена:

Get-ADUser -SearchBase 'OU=Rome,OU=Italy,DC=hackware,DC=ru' -Filter * -Properties memberof | Where-Object {($_.memberof -like "*CEO*")}

Перечислить компьютеры домена, на которых пользователю разрешён вход.

Get-ADUser MiAl -Properties LogonWorkstations | Format-List Name,LogonWorkstations

Чтобы искать компьютеры и фильтровать компьютеры по их свойствам в Active Directory, вы можете использовать другой командлет – Get-ADComputer.

Setting the Powershell Execution Policy

Ok, but before starting the server must allow us to run powershell scripts, so, for that we should set the execution policy by running the Set-ExecutionPolicy cmdlet. It allows us to change the user preference for the execution policy of the shell. To verify the current status of the execution policy run the Get-ExecutionPolicy cmdlet, as shown below.

If the current status is “Restricted”, set it to allow scripts. As shown below, run the following:

| Set-ExecutionPolicy RemoteSigned -Force |

Run the Get-ExecutionPolicy cmdlet again, it will now show as RemoteSigned. Learn more about execution policies here: https://technet.microsoft.com/en-us/library/ee176961.aspx

Установка модуля Active Directory для Windows PowerShell

Модуль Active Directory для Windows PowerShell впервые появился в Windows Server 2008 R2. Он автоматически устанавливается на контроллерах домена при их установке на них роли ADDS. Для использования комадлетов PowerShell из модуля AD в домене должен быть хотя бы один контроллер с Windows Server 2008 R2 или выше. Если в вашей сети имеются DC только с Windows Server 2003 и 2008, необходимо скачать и установить Active Directory Management Gateway Service. Командлеты PowerShell из модуля Active Directory взаимодействуют с веб-сервисом, который является частью контролера домена с ролью ADDS.

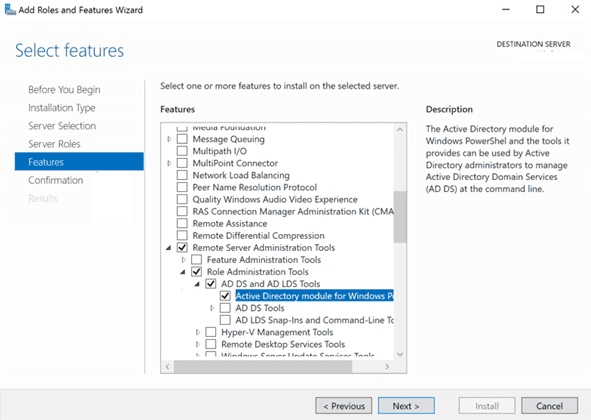

Вы можете установить модуль Active Directory для Windows PowerShell не только на контроллер домена, но и на любой рядовой сервер домена или рабочую станцию. В Windows Server 2016 установить модуль Active Directory для Windows PowerShell можно из графической консоли Server Manager с помощью мастера добавления ролей и компонентов. Достаточно запустить мастер и на этапе выбора компонентов нужно выбрать пункт Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell (Remote Server Administration Tools > Role Administration Tools > AD DS and AD LDS Tools ->Active Directory module for Windows PowerShell).

Данный модуль можно установит и с помощью PowerShell. Откройте консоль PowerShell с правами администратора и выполните команды:

В Windows 10, Windows 8.1 и Windows 10 для установки модуля RSAT-AD-PowerShell нужно сначала установить соответствующую версию RSAT, после этого модуль нужно включить в Панели управления (Панель управления -> Программы ->Программы и компоненты и нажмите «Включить компоненты Windows» -> Remote Server Administration Tools -> Role Administration Tools -> AD DS and AD LDS Tools -> включите компонент Active Directory Module for Windows POwerShell.

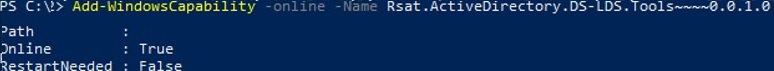

Либо можно установить модуль с помощью PowerShell:

Полезные командлеты Windows PowerShell

В данном разделе я перечислю командлеты PowerShell, которые Вы точно будете использовать.

- Get-Help – показывает справку по командлету, функции и общую справку по Windows PowerShell. Справка бывает нескольких типов: краткая, детальная, полная и вывод только примеров;

- Update-Help — загружает и устанавливает новые файлы справки, т.е. обновление справки;

- Get-Command – командлет поиска нужной команды, можно искать как по глаголу, так и по существительному, также возможно использование маски, если Вы не знаете точное наименование глагола или существительного;

- Get-Alias – показывает псевдонимы, все или конкретной команды;

- Get-PSDrive – показывает подключенные диски;

- Get-Member – выводит свойства и методы, которые есть у объекта;

- Get-WindowsFeature – выводит сведения о доступных ролях и компонентах сервера;

- Install-WindowsFeature (эквивалентен Add-WindowsFeature) — устанавливает роли или компоненты на указанный сервер;

- Uninstall-WindowsFeature (эквивалентен Remove-WindowsFeature) – удаляет роли или компонента сервера;

- Get-History — возвращает список команд, введенных в ходе текущей сессии.

Общие сведения

Нельзя установить RSAT на компьютерах с домашними или стандартными версиями Windows. Установить RSAT можно только в профессиональных или корпоративных выпусках клиентской операционной системы Windows. Если на странице загрузки не будет конкретно оговаривать, что RSAT применяется к бета-версии, предварительному просмотру или другой предварительной версии Windows, необходимо запускать полный (RTM) выпуск операционной системы Windows для установки и использования RSAT. Некоторые пользователи нашли способы ручного взлома или взлома MSU RSAT для установки RSAT на неподтвержденые выпуски или выпуски Windows. Это поведение является нарушением лицензионного соглашения с конечным пользователем Windows.

Active Directory Administration with PowerShell

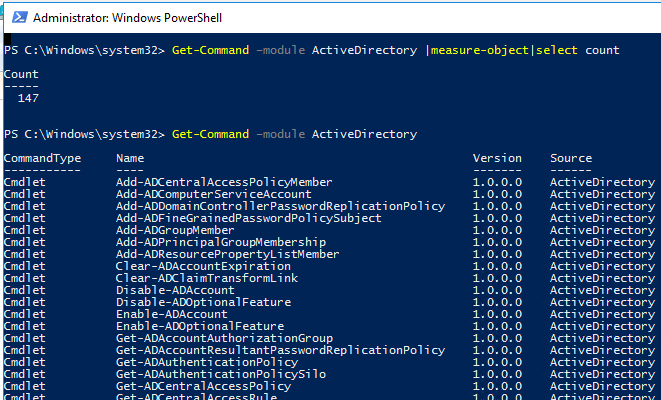

The Active Directory module for Windows PowerShell has a large number of cmdlets for interacting with AD. There are 147 AD PowerShell cmdlets available in the current version of the module for Windows Server 2022/Windows 11.

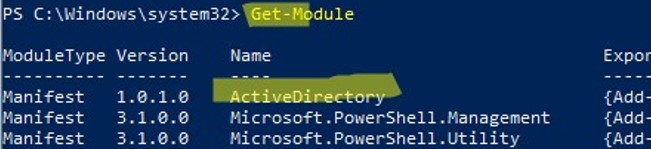

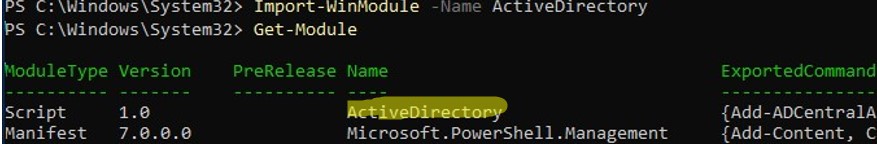

Check that the module is installed on the computer:

Before you can use the Active Directory module cmdlets, you must import it into your PowerShell session (starting from Windows Server 2012 R2/ Windows 8.1 the module is imported automatically).

Make sure that the AD module is loaded in your PowerShell session:

You can display a complete list of available Active Directory cmdlets:

The total number of cmdlets in the AD module:

Most of the RSAT-AD PowerShell module cmdlets begin with the , or prefixes.

- Get– class cmdlets are used to get different information from Active Directory ( — user properties, – computer settings, — group membership, etc.). You do not need to be a domain administrator to use these cmdlets. Any domain user can run PowerShell commands to get the values of the AD object attributes (except confidential ones, like in the example with LAPS);

- Set- class cmdlets are used to set (change) object properties in Active Directory. For example, you can change user properties (Set-ADUser), computer settings (Set-ADComputer), etc. To perform these actions, your account must have write permissions on the objects you want to modify (see the article How to Delegate Administrator Privileges in Active Directory);

- Commands that start with New- allow you to create AD objects (create a user — , create a group — , create an Organizational Unit — );

- Cmdlets starting with Add-: add a user to a group (), add a Fine-Grained Password Policy ();

- Remove- cmdlets are used to delete AD objects , , ).

There are specific PowerShell cmdlets that you can use to manage only certain AD components:

- – enable optional AD features (for example, AD Recycle Bin to restore deleted objects);

- – configure managed service account (MSA, gMSA);

- – allows you to find disabled, inactive, locked user and computer accounts in Active Directory;

- / / – enable/disable/unlock an account.

By default, the PowerShell cmdlets connect to the nearest domain controller in your environment (LOGONSERVER). With the -Server parameter, you can connect to ADDS on a different domain controller or in a different domain (you can display a list of DCs in another domain using the command).

The -Server parameter is available for nearly all of the module cmdlets. For example

You can also use the -Credential parameter to specify alternative Active Directory user credentials.

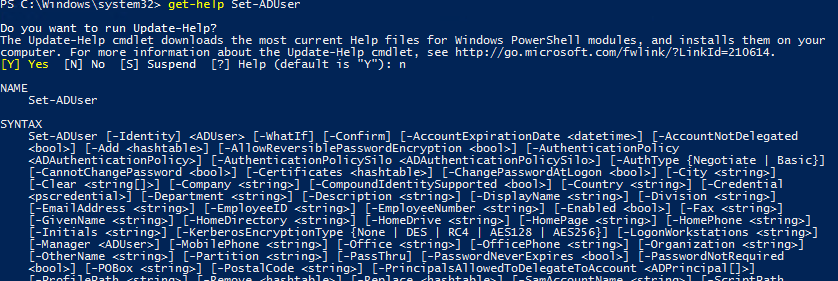

Here is how you can get help on any cmdlet

You can display the examples of using Active Directory cmdlets as follows:

Install PowerShell Active Directory Module on Windows Server

The Active Directory module for Windows PowerShell first appeared on Windows Server 2008 R2. It is automatically deployed on Windows Server after you installed the ADDS role (Active Directory Domain Services) when promoting a server to the domain controller. You can install this module manually on any member Windows server or workstation.

You can install the Active Directory module for Windows PowerShell on Windows Server 2019/2016/2012 R2 using the Add Roles and Features Wizard from the Server Manager. It is enough to start the wizard and at the step when selecting features, you need to select the item Remote Server Administration Tools > Role Administration Tools > AD DS and AD LDS Tools > Active Directory module for Windows PowerShell;

ADVERTISEMENT

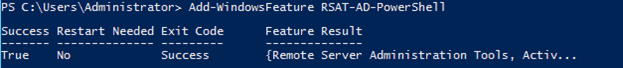

You can also install this module using PowerShell. Open the PowerShell console as an administrator and run the following commands:

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

You can also use DISM to install the AD PowerShell module on Windows:

DISM /online /enable-feature /featurename:RSATClient-Roles-AD DISM /online /enable-feature /featurename:RSATClient-Roles-AD-DS DISM /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

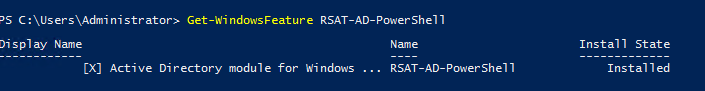

To check the installation status of a module, use the command:

Get-WindowsFeature RSAT-AD-PowerShell

Просмотр контроллеров домена и соответствующих сайтов

На этом этапе с помощью модуля Active Directory для Windows PowerShell можно просмотреть существующие контроллеры домена и топологию репликации для домена.

Для завершения шагов в следующих процедурах вам необходимо быть членом группы «Администраторы домена» или иметь аналогичные разрешения.

Просмотр всех узлов Active Directory

-

На контроллере DC1 щелкните Windows PowerShell на панели задач.

-

Введите следующую команду:

При этом возвращаются подробные сведения о каждом сайте. Параметр используется во всех командлетах AD PowerShell для ограничения списка возвращаемых объектов. В этом случае звездочка (*) означает все объекты сайта.

Совет

Для автозаполнения команд в Windows PowerShell можно использовать клавишу TAB.

Пример. Введите и нажмите клавишу TAB несколько раз, чтобы пропустить совпадающие команды, пока не достигнете команды . Автозаполнение также работает для имен параметров, таких как .

Чтобы отформатировать выходные данные команды в виде таблицы и ограничить отображение конкретными полями, можно передать результат в команду (или «» для краткости):

При этом возвращается краткая версия списка сайтов, включающая только поле «Имя».

Создание таблицы всех контроллеров домена

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

Get-ADDomainController -Filter * | ft Hostname,Site

Эта команда возвращает имя узла контроллеров домена, а также их связи с сайтами.

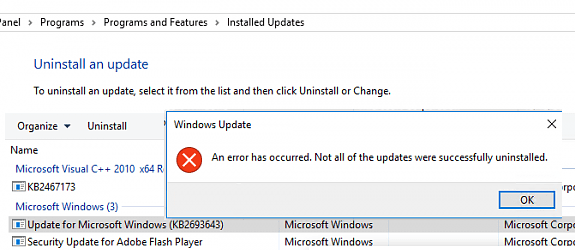

Не удается удалить RSAT (KB2693643) в Windows 10

В некоторых случаях старая версия RSAT при апгрейде деинсталлируется некорректно (пропадает только часть оснасток). В этом случае нужно удалить обновление KB2693643

(в этом обновлении содержатся средства RSAT). Однако при попытке удалить обновление через панель управления может появится ошибка:

An error has occurred. Not all the updates were succesfully uninstalled.

One of the main Active Directory domain management tools is the MMC snap-in (ADUC

). The ADUC snap-in is used to perform typical domain administration tasks and manage users, groups, computers, and organizational units in the Active Directory domain. By default, the Active Directory Users and Computers (dsa.msc) console is installed on the server when it is promoted to the domain controller during the Active Directory Domain Services (AD DS) role is installed.

To use ADUC snap-in in Windows 10, you need first to install the Microsoft Remote Server Administration Tools

(RSAT

). The RSAT includes various command line tools, PowerShell modules and snap-ins to remote manage Windows Servers, Active Directory and other Windows roles and features, which are running on Windows servers.

Conclusion ^

Using the Active Directory module has become simpler with each PowerShell version up to Microsoft’s release of PowerShell Core 6.0. However, working with implicit remoting and remote sessions has various advantages. One advantage is that you can use disconnected remote sessions. This allows you to start a script, shut down your client computer, and retrieve the results from the remote machine later. If you often work with remote sessions, you should become familiar with the different ways you can use PowerShell remote sessions. Once you get used to working with remoting, you probably won’t miss the local AD module for PowerShell Core.

Работа со службами и процессами

PowerShell, конечно же, умеет управлять службами и процессами в Windows, для этого существуют такие командлеты как:

- Get-Process – выводит информацию о запущенных процессах на компьютере;

- Start-Process – запускает один или несколько процессов на компьютере;

- Stop-Process — останавливает один или несколько запущенных процессов;

- Get-Service – выводит информацию о службах;

- Restart-Service – перезапускает службу;

- Start-Service – запускает службу;

- Stop-Service — останавливает службу;

- Suspend-Service – приостанавливает работу службы;

- Set-Service – с помощью данного командлета можно изменить свойства службы, например, описание, отображаемое имя и режим запуска. Также его можно использовать для запуска, остановки или приостановки службы.

Проверка сети

Самое простое, что могло случиться, это обычный обрыв связи компьютера или ноутбука с используемым принтером. Первым делом стоит проверить наличие питания в обоих устройств. Если с ПК понятно в этом вопросе, то для печатающего устройства должны гореть лампочки готовности. В большинстве случаев это индикатор зеленого цвета на корпусе

Обратите внимание на экран, если аппарат им оборудован, чтобы на нем не было ошибок

Дальше стоит перейти непосредственно к проверке самой сети. Если подключение произведено в сетевую розетку через патч-корд, то попробуйте заменить последний, а также воспользоваться другой точкой входа в сеть. При использовании Wi-Hi соединения, возможны обрывы связи. Попробуйте подключиться к сети со своего смартфона и что-то скачать на телефон

Обратите внимание на скорость, она должна быть высокой, а скачивание проходить без обрывов

Вспомните, не меняли ли Вы в последнее время сетевые имена компьютера или самого принтера. Если это было, то исправьте название на всех клиентах. Возможно меняли название рабочей сети или запретили сетевое обнаружение. Сейчас нужно сверить: имя ПК (назовем его главным), к которому подключен принтер, с именем на клиентах (те ПК, с которых используется устройство печати), рабочей группы и перепроверить сетевые настройки.

- На главном ПК зайдите в свойства системы через панель управления и посмотрите названия имени и рабочей группы. Потом на клиенте в разделе с принтерами посмотрите имя компьютера принтера, который используете. Наименования должны совпадать, в противном случае, исправьте.

- Перейдите в панели управления в «Центр управления сетями и общим доступом» на главном «компе». Слева выберите «Изменить дополнительные параметры».

В открывшемся окне для текущего профиля включите сетевое обнаружение и общий доступ к принтерам.

Создание нескольких групп AD

Создайте несколько групп AD за один запуск. Просто укажите данные из CSV, скрипт получит результаты и создаст необходимые группы AD

Один из самых популярных скриптов, на который стоит обратить внимание

Вероятный результат

Группы AD будут созданы автоматически без каких-либо ручных операций по проверке. Просто предоставьте необходимые данные.

Create Multiple AD Groups Powershell Scripts

#\\\\\\\Create multiple AD Groups///////#

$csv = Import-csv -Path "C:\Users\test\Desktop\groups.csv"

$name=$item.GroupName

Foreach ($item in $csv)

{

try

{

New-ADGroup -Name $item.GroupName -GroupCategory $item.GroupCategory -groupScope $item.groupScope -Path $item.OU

Write-Host -ForeGroundColor Green "Group $($item.GroupName) created!"

}

catch

{

Write-Host "Group already exists $name"

}

}

Основные принципы работы

Инструмент Active Directory является главным узлом инфраструктуры, выполняющим управление объектами в сети и контролирующим доступ к ним. В случае отказа AD все устройства и серверы будут недоступны. Обезопасить систему от подобной проблемы можно с помощью одного или нескольких дублирующих контроллеров доменов.

Принципы Active Directory:

- работает бесперебойно и круглосуточно;

- вся информация хранится в каталогах на контроллере доменов и их дубликатах;

- позволяет осуществлять резервное копирование для восстановления работоспособности сервера;

- обеспечивает взаимодействие объектов одной сети;

- контролирует доступ к объектам (защищает информацию).

Работа с компьютером

Windows PowerShell позволяет выполнять административные задачи для операционной системы и компьютера в целом, например, перезапустить операционную систему или переименовать компьютер.

- Restart-Computer – командлет перезапускает операционную систему (перезагружает компьютер);

- Stop-Computer – выключает компьютер;

- Rename-Computer – переименовывает компьютер;

- Checkpoint-Computer — создает точку восстановления системы на локальном компьютере;

- Restore-Computer — запускает восстановление системы на локальном компьютере;

- Disable-ComputerRestore — отключает функцию восстановления системы на указанном диске файловой системы;

- Enable-ComputerRestore — включает функцию восстановления системы на указанном диске файловой системы;

- Remove-Computer — удаляет локальный компьютер из домена;

- Get-EventLog – выводит информацию о событиях в журнале событий, или список журналов событий на локальном или удаленном компьютере;

- Clear-EventLog — удаляет записи из указанных журналов событий.

How to Install the Active Directory PowerShell Module on Windows 10 and 11?

You can install the RSAT-AD PowerShell module not only on servers but also on workstations. This module is included in the RSAT (Remote Server Administration Tools) package for Windows.

In current builds of Windows 11 and Windows 10, the RSAT components are installed online as Features on Demand. You can install the module by using the command:

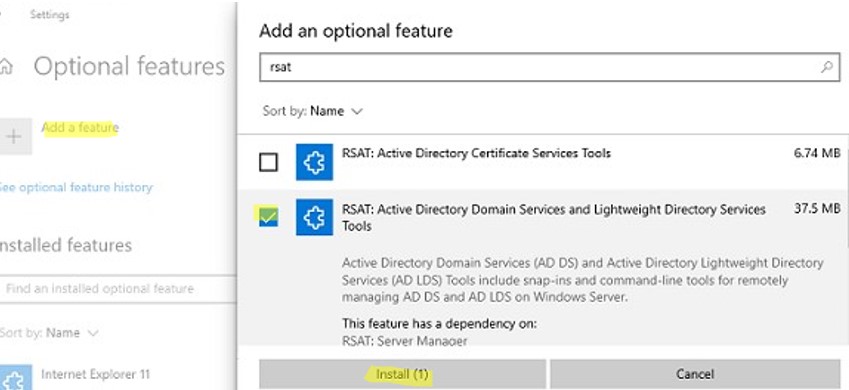

Or through via the Settings -> Apps -> Optional features -> Add a feature -> RSAT: Active Directory Domain Services and Lightweight Directory Services Tools.

The RSAT package had to be manually downloaded and installed on previous versions of Windows. After that, you need to enable the AD module for PowerShell from the Control Panel: Programs and Features -> Turn Windows features on or off -> Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools.

You must first install the WindowsCompatibility module to use AD cmdlets in PowerShell Core 6.x, 7.x:

Then load the module into your session:

Now you can use AD cmdlets in your PowerShell Core 7.x scripts.

How to install the latest version of PowerShell on Windows?

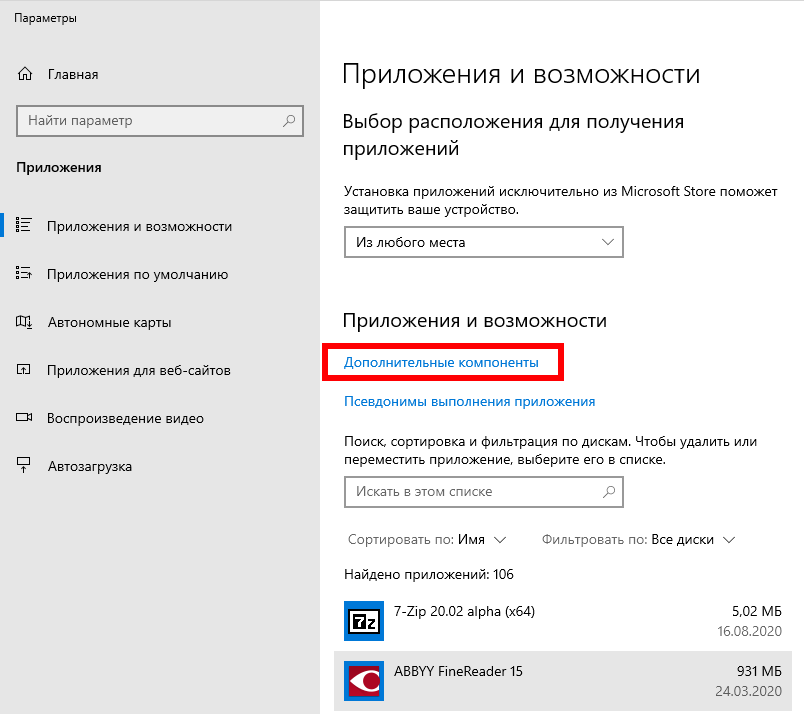

Как установить модуль Active Directory PowerShell в Windows 10 в графическом интерфейсе

Для установки модуля Active Directory PowerShell в графическом интерфейсе, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

Где скачать и как установить

Во-первых, вам нужно установить RSAT на свой компьютер. По умолчанию этого инструмента нет в Win 10. RSAT можно использовать для удаленного управления сетевыми объектами с помощью диспетчера сервера. Эту услугу нельзя загрузить на ноутбук с версией Home или Standard. RSAT можно загрузить на мощные ПК с выпуском Win 10 Professional или Enterprise.

Как скачать RSAT самостоятельно:

перейти на сайт Microsoft»;

- найдите «Средства удаленного администрирования сервера» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий определенной разрядности (x64 или x86);

- нажмите Скачать;

- добавить RSAT на свой компьютер;

- во время установки активируйте установку соответствующих обновлений;

- в конце перезагрузите ПК.

После завершения загрузки RSAT рекомендуется активировать этот инструмент на своем ПК:

- вызвать Панель управления;

- найдите подпункт «Программы и возможности»;

нажмите «Активировать или деактивировать функции Windows»;

- появится окно «Win Feature»;

- найдите «Инструменты удаленного администрирования сервера»;

- открыть филиал;

- найдите «Инструменты администрирования ролей»;

- флажок «AD DS и AD LDS Tools» и другие строчки в этой ветке (по умолчанию должны быть активны);

- выделите «Инструменты AD DS» и нажмите «ОК».

Установку ADUC можно выполнить из «Командной строки» с помощью следующих команд:

- “Dism / online / enable-feature / featurename: RSAT Client-Roles-AD»;

- “Dism / online / enable-feature / featurename: RSAT Client-Roles-AD-DS»;

- Dism / online / enable-feature / featurename: RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов необходимо открыть Панель управления и перейти в подпункт «Администрирование». Должна появиться новая опция под названием «Пользователи и компьютеры Active Directory»

После появления этого инструмента разрешено подключение к контроллеру. Пользователь сможет выполнить это действие самостоятельно.

Импорт и использование модуля PowerShell для Active Directory

В Windows 7 и Windows Server 2008 R2, на которых установлен PowerShell 2.0, чтобы начать пользоваться модулем AD необходимо импортировать его в сессию PowerShell командой:

Кроме того, вы можете экспортировать модуль с удаленной машины, где он уже установлен и импортировать его в свою сессию PowerShell:

В Windows Server 2012 R2/ 2016 и Windows 8.1 / Windows 10 модуль (если он установлен) импортируется в сессию автоматически.

Если компьютер включен в домен, по умолчанию создается диск по имени AD:..Вы можете перейти на этот диск командой CD и использовать привычные команды работы с файловой системой для навигации по этому диску. Пути представлены в формате X500.

Вывести список доступных командлетов модуля для работы с Active Directory можно так:

В различных версия Windows доступно разное количество командлетов:

- Windows Server 2008 R2 — 76 командлетов.

- Windows Server 2012 — 135 командлетов

- Windows Server 2012 R2 / 2016 — 147 командлетов.

Итак, теперь вы можете использовать командлеты PowerShell для администрирования AD. На нашем сайты вы можете познакомиться с использованием следующих командлетов из модуля AD для PowerShell: Get-ADGroupMember , Add-ADGroupMember , Move-ADDirectoryServerOperationMasterRole, .