Дополнительно

Как активировать Windows Server 2012 R2? Ниже строки с установками часового пояса в меню диспетчера серверов есть пункт «Код продукта». Чтобы ввести его, выберите этот пункт и в окне введите ключ продукта, нажмите «Активировать».

И ещё, некоторых пользователей интересует вопрос — как удалить службу в Windows Server 2008 R2? Для этого выполните следующее:

- Откройте Панель управления, меню Система и безопасность.

- Выберите раздел Администрирование, где будет пункт Службы.

- Перед вами появится список служб — выберите ту, что вас интересует, нажмите на её свойства и в появившемся окне кликните на «Остановить».

Другой способ — откройте командную строку и введите комбинацию sc delete, сразу за ней — название службы, нажмите Enter.

На этом всё — теперь вы знаете, как установить Server 2008 R2 и 2012, настроить каждую из этих версий для первоначального пользования. Можем сделать вывод, что все вышеприведённые операции выполнить нетрудно, главное — хорошо разобраться в них и следовать инструкциям, быть внимательным к мелочам.

Installing Radius Server (NPS) Role on Windows Server 2022/2019/2016

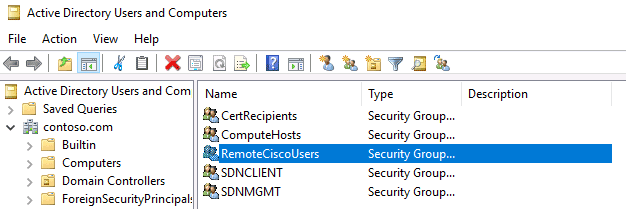

At first, create a new security group in the Active Directory domain (for example, RemoteCiscoUsers) in which you will need to add all users that will be allowed to authenticate on Cisco routers and switches (How to add AD user to group with PowerShell?).

ADVERTISEMENT

Starting with Windows Server 2008 R2, the RADIUS server functionality was implemented with the Network Policy Services (NPS) role. With the NPS role, you can authenticate remote clients against Active Directory using the Radius protocol.

So, you need to install the RADIUS server role on your Windows Server 2022/2019/2016. Open the Server Manager console and run the Add Roles and Features wizard. The Remote Authentication Dial-In User Service (RADIUS) protocol in Windows Server is a part of the Network Policy Server role. In the wizard that appears, select the Network Policy and Access Services role in the role selection step.

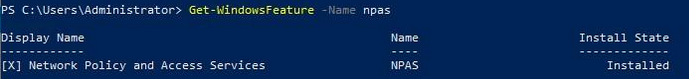

Check if the NPAS role is installed on your Windows Server host:

Get-WindowsFeature -Name NPAS

After the role installation is completed, open the Network Policy Server (nps.msc) in the Tools menu.

To use the NPS server in the domain, you must register it in the Active Directory. In the NPS snap-in, right-click on a root and select Register server in Active Directory.

Confirm the registration of the server in Active Directory.

Also, you can register your NPS server in Active Directory with a command:

ADVERTISEMENT

netsh ras add registeredserver

In this case, the server will be given the authority to read the properties of Active Directory user accounts to authenticate users. The server will be added to the built-in domain group RAS and IAS Servers.

![]()

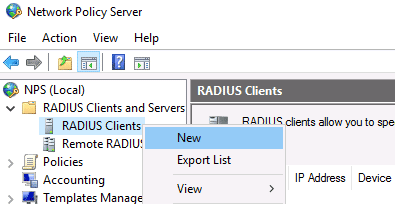

Now you can add the Radius client. Radius client is the device from which your server will receive authentication requests. In this example, it could be a Cisco router, switch, Wi-Fi access point, etc.

To add the new Radius client, expand the RADIUS Clients and Servers section in the NPS console tree and select New on the RADIUS Clients item.

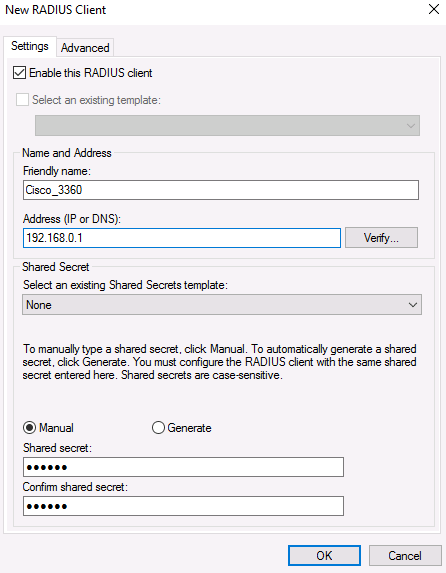

On the Settings tab, fill the fields Friendly name, client Address (you can specify IP address or DNS name), and Shared Secret + Confirm shared password (you will use this password in the configuration of the Cisco switch/router).

ADVERTISEMENT

In the Advanced tab, select Vendor name – Cisco.

You can use the PowerShell command instead of the NPS GUI to add a new RADIUS client. In this case, you can use the New-NpsRadiusClient PowerShell cmdlet:

New-NpsRadiusClient –Address "192.168.31.1" –Name "cisco2960" –SharedSecret "Zb+kp^JUy]v\ePb-h.Q*d=weya2AY?hn+npRRp[/J7d"

Руководство по устранению неполадок

Если пользователь успешно использует MFA, следует изучить соответствующие журналы службы «Просмотр событий». Журналы включают в себя события безопасности, работоспособность шлюза и журналы многофакторной идентификации Azure AD, которые обсуждаются в предыдущем разделе.

Ниже показан пример журнала безопасности, который содержит событие входа, завершившегося сбоем (идентификатор события 6273).

Связанное событие из журнала многофакторной идентификации Azure AD показано здесь:

Чтобы расширить возможности устранения неполадок, просмотрите файлы журнала в формате базы данных NPS в расположении, в котором установлена служба NPS. Эти файлы журналов создаются в папке %SystemRoot%\System32\Logs в виде текстовых файлов с разделителями-запятыми. Описание этих файлов журнала см. в разделе Interpret NPS Database Format Log Files (Интерпретация файлов журнала в формате базы данных NPS).

Чтобы еще больше расширить возможности устранения неполадок, можно использовать анализатор протокола, например Wireshark или Microsoft Message Analyzer. На следующем снимке экрана Wireshark показаны сообщения RADIUS, передаваемые между VPN-сервером и сервером политики сети.

Дополнительные сведения см. в статье интеграция существующей инфраструктуры NPS с многофакторной проверкой подлинности Azure AD.

Устранение неполадок с RADIUS

Предположим, конфигурация VPN работала до того, как вы настроили VPN-сервер для использования центрального сервера RADIUS для аутентификации и авторизации. Если конфигурация работала, вероятнее всего, проблема заключается в неправильной настройке сервера RADIUS либо использовании недействительного имени пользователя или пароля. Например, если вы указали альтернативный суффикс имени участника-пользователя в имени пользователя, попытка входа может завершиться сбоем. Используйте одно и то же имя учетной записи для получения наилучших результатов.

Чтобы устранить эти неполадки, лучше всего начать с проверки журналов событий безопасности на сервере RADIUS. Чтобы сэкономить время при поиске событий, можно использовать настраиваемое представление политик сети и сервера доступа в службе «Просмотр событий», как показано на следующем рисунке. Идентификатор события 6273 обозначает события, в которых сервер политики сети отказал пользователю в доступе.

Настройка клиентского компьютера

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться.

После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах.

После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу:

Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности

От этих проблем можно избавиться несколькими способами:

Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами:

- Если ваша сеть построена на основе доменной структуры, тогда необходимо для VPN соединения адресом DNS-сервера указать адрес сервера контроллера домена. Можно воспользоваться функцией в настройках сервера ms-dns в /etc/ppp/pptpd-options и данные настройки клиентом будут получаться автоматически.

- Если в вашей сети отсутствует DNS сервер, тогда можно создать WINS-сервер и аналогично настроить для него автоматическую передачу данных для клиентских компьютеров, используя опцию ms-wins.

- Если количество удаленных клиентов невелико, вы можете настроить файлы hosts на каждом из компьютеров, прописав в них строку вида: 10.0.0.2 SERVER. Файл hosts вы можете найти в папке (C:\\Windows\\System32\\drivers\\etc\\hosts).

Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями.

Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера, в ролях нужно найти «маршрутизация и удаленный доступ» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4» в состояние локальной сети и вызова по требованию и установить галочку напротив «IPv4 сервер удаленного доступа«.

После данных манипуляций нужно в закладке «безопасность» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки.

Далее следует еще одна закладка IPv4. На ней нужно обозначить из какого диапазона значений клиенты VPN сети будут получать свои адреса, и установить интерфейс, который будет принят подключением.

После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить.

На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу.

Настройка доступа производится разделе локальных пользователей и групп, где находим «свойства пользователя» и разрешаем доступ в разделе «права доступа к сети» во «входящих звонках».

Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «Клиенты удаленного доступа».

Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Настройка сетевого оборудования для работы с сервером RADUIS

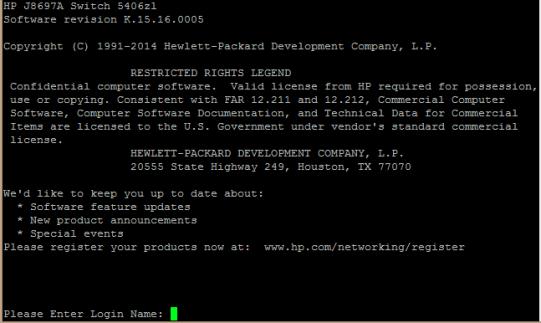

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи

Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для Cisco ASA конфигурация будет выглядеть так:

Совет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера

Тестовый стенд

У меня развёрнута виртуальная машина Windows Server 2019 Standard на Hyper-V, которая является контроллером домена леса corp.mikrotiklab.ru.

Так же есть настроенный Mikrotik hAP AC с белым (публичным IP адресом). Его конфиг раздаёт адреса, выпускает в интернет и разрешает входящий трафик на роутер только для трафика управления (Winbox, SSH, WebFig порты). Есть ещё Simple Queue, но это не играет никакой роли.

Локальная сеть 192.168.10.0/24, адрес микрота первый в сети, адрес DC-01 192.168.10.10

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Предварительные требования

В этом разделе описаны предварительные условия, которые необходимо выполнить перед началом интеграции MFA с VPN. Прежде чем приступить к работе, следует подготовить приведенные ниже необходимые компоненты:

- Инфраструктура VPN

- роль «Службы политики сети и доступа»;

- Лицензия многофакторной идентификации Azure AD

- программное обеспечение Windows Server;

- Библиотеки

- синхронизация Azure Active Directory (Azure AD) с локальной службой Active Directory;

- идентификатор GUID Azure Active Directory.

Инфраструктура VPN

В этой статье предполагается наличие рабочей инфраструктуры VPN на основе Microsoft Windows Server 2016. Также предполагается, что VPN-сервер не настроен для пересылки запросов на подключение на сервер RADIUS. В этой статье вы настроите инфраструктуру VPN для использования центрального сервера RADIUS.

Если у вас нет рабочей инфраструктуры VPN, можно быстро создать ее, следуя инструкциям в многочисленных руководствах по установке VPN, которые можно найти на сайтах корпорации Майкрософт и сайтах сторонних поставщиков.

Роль «Службы политики сети и доступа»

Роль «Службы политики сети и доступа» обеспечивает функциональные возможности сервера и клиента RADIUS. В этой статье предполагается, что вы установили роль «Службы политики сети и доступа» на рядовой сервер или контроллер домена в своей среде. Вы настроите RADIUS для использования конфигурации VPN в данном руководстве. Установите роль «Службы политики сети и доступа» на сервере, отличном от VPN-сервера.

Дополнительные сведения об установке службы роли «Службы политики сети и доступа» на платформе Windows Server 2012 или более поздней версии см. в разделе Install a NAP Health Policy Server (Установка сервера политики работоспособности NAP). Служба NAP объявлена нерекомендуемой в Windows Server 2016. Описание рекомендаций для сервера политики сети, включая рекомендации по установке сервера политики сети на контроллер домена, см. в разделе Best Practices for NPS (Рекомендации для сервера политики сети).

Лицензия Azure AD MFA

Для многофакторной идентификации Azure AD требуется лицензия, которая доступна через Azure AD Premium, Enterprise Mobility + Security или автономную лицензию многофакторной идентификации. Лицензии на основе потребления для Azure AD MFA, такие как «на пользователя» или «на лицензию проверки подлинности», несовместимы с расширением NPS. Дополнительные сведения см. в статье как получить многофакторную идентификацию Azure AD. Для тестирования можно использовать пробную подписку.

программное обеспечение Windows Server;

Для работы расширения NPS требуется Windows Server 2008 R2 с пакетом обновления 1 (SP1) или более поздней версии с установленной ролью «Службы политики сети и доступа». Все действия в этом руководстве были выполнены с помощью Windows Server 2016.

Библиотеки

Приведенные ниже библиотеки устанавливаются автоматически вместе с расширением NPS.

Если модуль PowerShell для Microsoft Azure Active Directory отсутствует, то он устанавливается с помощью сценария настройки, который запускается в процессе установки. Нет необходимости устанавливать этот модуль заранее.

Синхронизация Azure Active Directory с локальной службой Active Directory

Для использования расширения NPS локальные пользователи должны быть синхронизированы с Azure Active Directory и настроены для использования MFA. В этом руководстве предполагается, что синхронизация локальных пользователей с Azure Active Directory выполнена с помощью Azure AD Connect. Ниже приведены инструкции по включению Многофакторной идентификации для пользователей.

Дополнительные сведения об Azure AD Connect см. в статье История выпусков версий соединителей.

идентификатор GUID Azure Active Directory.

Чтобы установить расширение NPS, необходимо знать идентификатор GUID Azure Active Directory. Инструкции по поиску идентификатора GUID Azure Active Directory приведены в следующем разделе.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

- Откройте «Командную строку» через комбинацию клавиш Win + R.

- Введите и перейдите по команде.

- В открывшемся окне нужно нажать Alt, в верхнем левом углу выберите файл «Новое входящее подключение…».

- Теперь нужно добавить пользователя, которому разрешается подключаться к VPN. В небольшом окне нужно придумать логин и пароль для входа. После создания новой учетной записи нажмите «Далее», отмечайте подключаться через Интернет.

- Теперь надо настроить IPv4 протокол, выберите его в списке и перейдите в Свойства.

- В данном меню можно снять отметки со всех остальных функций. Также можно настроить диапазон IP-адресов, которые смогут подключаться к серверу. По умолчанию стоит настройка по DHСP.

- Теперь нужно настроить роутер, через который раздается Интернет на компьютер. В зависимости от производителя меню настроек будет отличаться. Более подробно о настройках определенного роутера можно узнать у производителя.

- Нужно перенаправить все подключения с порта 1723 на созданный VPN-сервер, ему также нужно задать постоянный IP или создать доменное имя через бесплатные сервисы (DynDNS, Free DNS и т. п.).

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

Записки сисадмина

Настройка RADIUS средствами Microsoft Windows 2008 R2

В нашем офисе имеется сеть Wi-Fi. Доступ к ней был организован по примитивной и не безопасной схеме, к тому же, обеспечивал полное отсутствие прозрачности со стороны пользователей. Проще говоря, мы не знали, кто подключен к сети, а кто нет, т.к. для подключения к ней достаточно знать ключ доступа, который давно не менялся.Решением стало поднятие RADIUS сервера для нужд Wi-Fi.

По скольку я не зацикливался на определенной ОС, то было решено сделать это там, где это можно сделать как можно более просто и быстро. При этом, функционал не должен пострадать. Первая рассмотренная мною софтина называлась winRADIUS. Очень проста в настройке, но она не давала мне всего того, что было нужно. Откровенно говоря, ничего особенно полезного для компании, где Wi-Fi пользуются порядка 50-80 человек, кроме фильтрации по MAC-адресам я не нашел. А ошибка, сообщавшая, что «Клиент не поддерживает аутентификацию по EAP-MD5» вызвала у меня серьезное недоумение, ведь на сайте разработчиков явно присутствовала информация о том, что все использующиеся в данный момент версии Windows, а также Linux и MacOS это поддерживают.Долго бороться с этой ошибкой я не стал, т.к. подобные вещи при наличии множества решений не впечатляют и не вызывают желания пользоваться продуктом, особенно учитывая функционал.Следующим был openradius. Очень интересный продукт. Удобный, качественный и прочее. Только одно Но!: настройка этого продукта меня немного покоробила. Трудностей мы не боимся, но не вижу смысла создавать сложности там, где все можно сделать проще, иначе говоря, «не множь сущностей сверх необходимого».В результате я остановился на встроенный в Windows Server 2008 R2 RADIUS-сервер.

Настройка. Как и любит винда — вагон и очень не маленькая тележка возможностей и прочего. Когда за 3 минуты я разобрался и потом еще за 5 настроил, мое внутреннее Я разделилось на две части. Не знаю, что чувствуют люди, больные раздвоением личности, но видимо что то подобное.Виндузятник во мне радовался совмещению возможностей и простоты работы. И что уж греха таить, относительной (относительно Windows Server 2008) безсбойности.Линуксойд во мне смотрел на виндузятника с сомнением и превосходством, мол это не путь истинного джедая и прочее. Но Бритва Оккама победила и Линуксойд был вынужден согласиться с очевидным.

Итак, переходим к сути.В первую очередь, заходим в Диспетчер сервера и добавляем новую роль Службы политики сети и доступа. После установки открываем одноименную роль в Диспетчере сервера и проходим NPS —> Клиенты и серверы RADIUS —> RADIUS клиенты. Там мы добавляем Wi-Fi точки доступа и прочие устройства, от которых мы будем принимать запросы на авторизацию. Не буду вдаваться в подробности настройки каждого пункта, т.к. это очень обширная тема.

Теперь переходим в Политики. Там нам нужны первые два пункта. Первый отвечает за то, кто сможет подключиться (устройство, пользователь и прочее). Второй отвечает за то, как этот кто то будет подключаться. Не забывайте в каждом пункте во вкладке Ограничения выбирать пункт Тип порта NAS и там выбирать Wirreles IEEE 802.11 в случае с Wi-Fi, т.к. это тип сервиса, который будет обслуживать данный сервер RADIUS.

Больше писать об этом не буду. Скажу только, что авторизацию пользователей можно проводить очень разными и порой даже очень неожиданными путями. С безопасностью тоже все хорошо на столько, на сколько может быть хорошо с безопасностью, протоколы для которой не являются открытыми и не известно, какие функции выполняют по мимо непосредственной. А все это работает на системе, которая изначально предназначалась для маленьких компаний и не имеет стабильности UNIX-подобных ОС. Но в противовес скажу, что на данный момент многие реализованные функции работают на «УРА!» и не вызывают нареканий, так что если Вам есть, чем себя занять на работе, по мимо бесконечного выпиливания мебели лобзиком (читай «пилить фряху/линукс»), а винда это тоже умеет и оно бесплатно (или компания купит), то Must Have.

голоса

Рейтинг статьи

Почему именно PPTP?

Туннельный протокол PPTP позволяет зашифровать мультипротокольный трафик, а

затем инкапсулировать (упаковать) его в IP-заголовок, который будет отправлен по

локальной или глобальной сети. PPTP использует:

- TCP-подключение для управления туннелем;

- модифицированную версию GRE (общая инкапсуляция маршрутов) для

инкапсулирования PPP-фреймов туннелированных данных.

Полезная нагрузка передаваемых пакетов может быть зашифрована (с помощью

протокола шифрования данных MPPE), сжата (используя алгоритм MPPC) или

зашифрована и сжата.

PPTP легок в развертывании, не требует инфраструктуры сертификатов и

совместим с подавляющим большинством NAT-устройств. Все версии Microsoft Windows,

начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент. Также клиенты для

подключения по PPTP есть в Linux, xBSD и Mac OS X. Провайдеры знают об этих

преимуществах, и именно поэтому для организации подключения к интернету часто

используют PPTP, даже несмотря на то, что изначально у него защищенность ниже,

чем у L2TP, IPSec и SSTP (PPTP чувствителен к словарным атакам, кроме того,

VPN-подключение, основанное на протоколе PPTP, обеспечивает конфиденциальность,

но не целостность передаваемых данных, так как отсутствуют проверки, что данные

не были изменены при пересылке).

Стоит отметить: в больших сетях PPTP предпочтительнее PPPoE. Ведь при

использовании последнего поиск сервера производится путем рассылки

широковещательных пакетов, которые могут потеряться на свичах, да и сеть такие

пакеты «наводняют» весьма прилично.

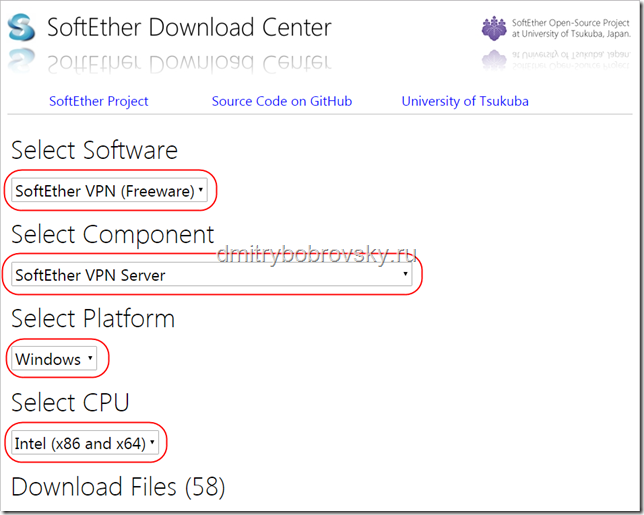

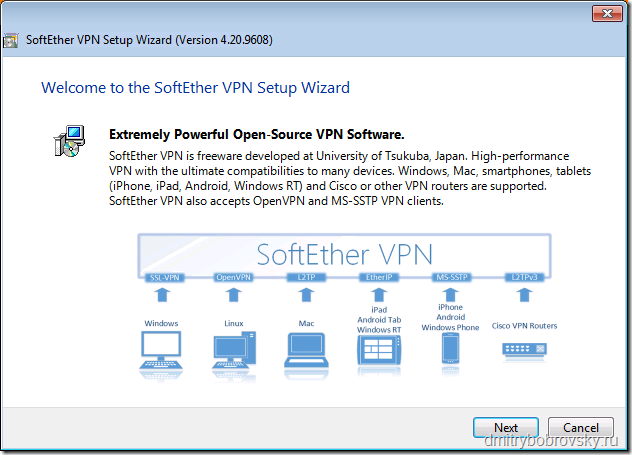

Установка SoftEther VPN Server на Windows

Скачать и запустить — softether-vpnserver_vpnbridge-v4.20-9608-rtm-2016.04.17-windows-x86_x64-intel.exe

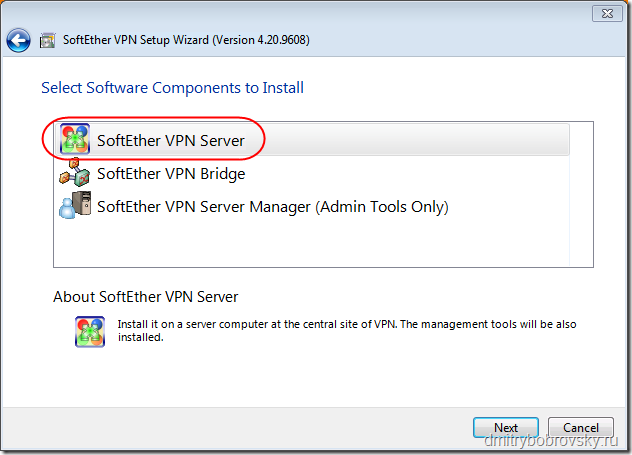

Здесь выбрать — SoftEther VPN Server.

SoftEther VPN Server Manager (Admin Tools Only) – можно установить не сам сервер, а только средства его администрирования, например на рабочую станцию администратора.

SoftEther VPN Bridge — SoftEther VPN Server может работать в режиме моста между сетями (в этой статье не рассматривается).

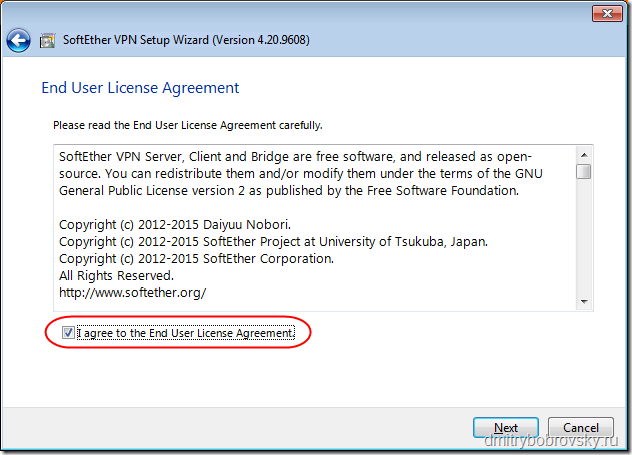

Согласиться с лицензией

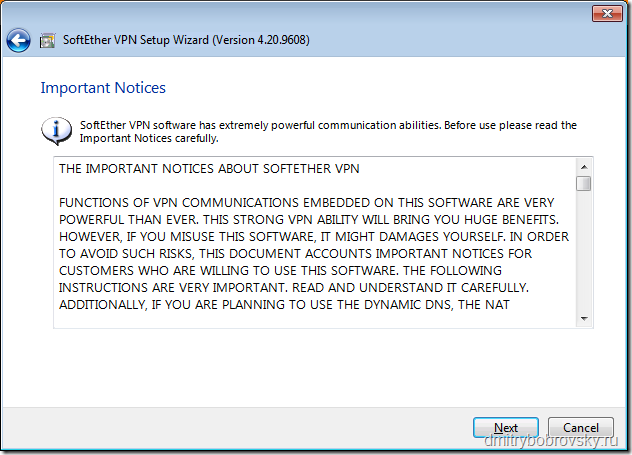

Здесь описаны все самые ключевые технические детали – можно почитать.

Здесь можно выбрать папку куда будет установлен SoftEther VPN Server и выбрать для конкретного пользователя он будет установлен или для всех пользователей на компьютере.

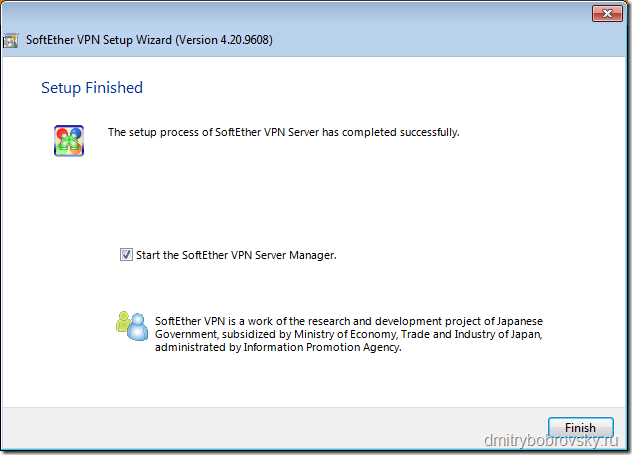

Далее идёт установка. После чего будет предложено запустить SoftEther VPN Server Manager для того что произвести настройку VPN.

Настройка Mikrotik RADIUS Client

Описывать настройку VPN Server не буду, вы можете воспользоваться уже написанными, причём не важно какой будет туннель PPTP, L2TP, SSTP или OpenVPN (кликнув на ссылку можете посмотреть их настройку). Если последние 2, то не забывайте про сертификаты

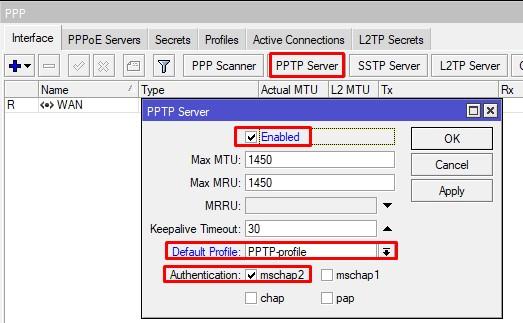

В нашем примере я буду использовать PPTP.

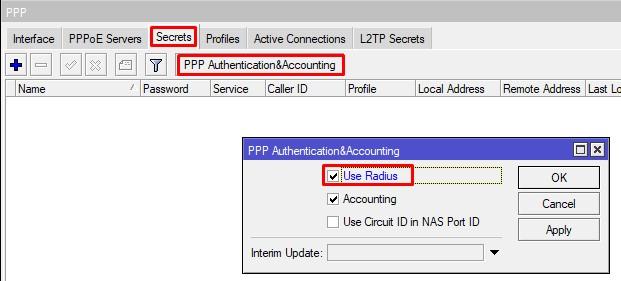

Следующий этап, это настройка роутера в качестве клиента RADIUS. Открываем соответствующее меню слева, и добавляем правило.

- Нас интересует сервис ppp;

- Address – адрес сервера аутентификации;

- Secret – тот самый общий ключ;

- Src. Address – IP с которого Mikrotik Будет отправлять пакеты на NPS.

Не забываем про правила фаервола

Напоследок включаем заветную галочку в PPP, без которой Mikrotik не побежит на NPS сервер.

У вас может возникнуть вопрос:

Что если у меня уже есть учетки в Secrets по которым уже есть соединения от клиентов?

Тут вы можете пойти по пути переноса их в AD, хотя бы по причине того, что она более стойкая, по отношению к конфигу микротика. Единственное, я бы не делал этого для учеток Site-toSite VPN.