И все же автоматика лучше!

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на FILECODER.FV.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на FILECODER.FV какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Как происходит заражение вирусом?

Как показано на статистике ниже, наиболее всего Cryptolocker активен в Канаде и США. Это обусловлено тем что, население в этих странах является наиболее платежеспособным. Также это обусловлено тем, что население этих стран более наивно, они чаще открывают спам и запускают неизвестные файлы. А как известно основным источником заражения был как раз спам.

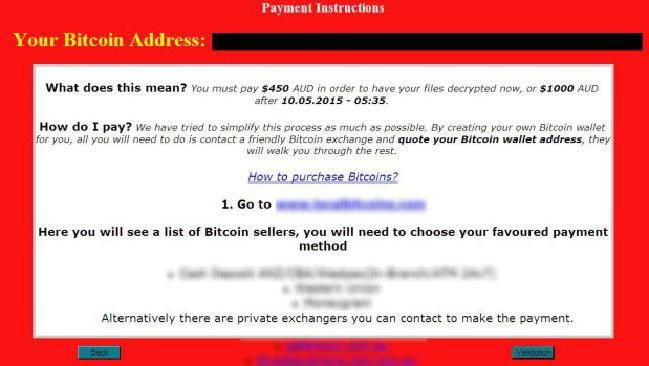

Тактику злоумышленники выбрали очень хорошо. Преступникам очень легко заполучить деньги, ведь многие пользователи склонны перевести необходимую сумму только чтобы вернуть доступ к своим важным файлам, фотографиям и документам.

Как в защитить компьютер от таких вирусов, как Phobos Ransomware, в будущем

1. Получите специальное программное обеспечение для защиты от программ-вымогателей.

Используйте ZoneAlarm Anti-Ransomware

Панель инструментов ZoneAlarm Anti-Ransomware Уведомление ZoneAlarm Anti-Ransomware ZoneAlarm Anti-Ransomware Успешная Блокировка

Панель инструментов ZoneAlarm Anti-Ransomware Уведомление ZoneAlarm Anti-Ransomware ZoneAlarm Anti-Ransomware Успешная Блокировка

Известный антивирусный бренд ZoneAlarm от Check Point выпустил комплексный инструмент, который поможет с активной защитой от программ-вымогателей. Он также будет отличным дополнением к вашей текущей защите. Инструмент обеспечивает мгновенную защиту от программ-вымогателей и позволяет восстанавливать файлы. ZoneAlarm Anti-Ransomware работает со всеми другими антивирусами, брандмауэрами и антивирусным ПО, кроме продуктов ZoneAlarm Extreme (поскольку в нем уже встроен ZoneAlarm Anti-Ransomware) или Check Point Endpoint . Убойные функции этой программы: автоматическое восстановление файлов, защита от перезаписи, которая мгновенно и автоматически восстанавливает любые зашифрованные файлы, а также блокирует даже неизвестные вирусы-шифровальщики.

Скачать ZoneAlarm Anti-Ransomware

2. Создайте резервную копию файлов.

Вне зависимости от установленной защиты от программ-вымогателей, вы можете сохранять свои файлы с помощью простого онлайн-резервного копирования. Облачные сервисы сейчас довольно быстрые и дешевые. Более разумно использовать онлайн-резервное копирование, чем создавать физические диски, которые могут быть заражены и зашифрованы при подключении к ПК или повреждены при падении или ударе. Пользователи Windows 10 и 8 / 8.1 могут найти уже предустановленное приложение OneDrive для резервного копирования от Microsoft. На самом деле это одна из лучших служб резервного копирования на рынке с доступными ценами. Пользователи более ранних версий могут ознакомиться с ним здесь.Обязательно делайте резервные копии и синхронизируйте наиболее важные файлы и папки в OneDrive.

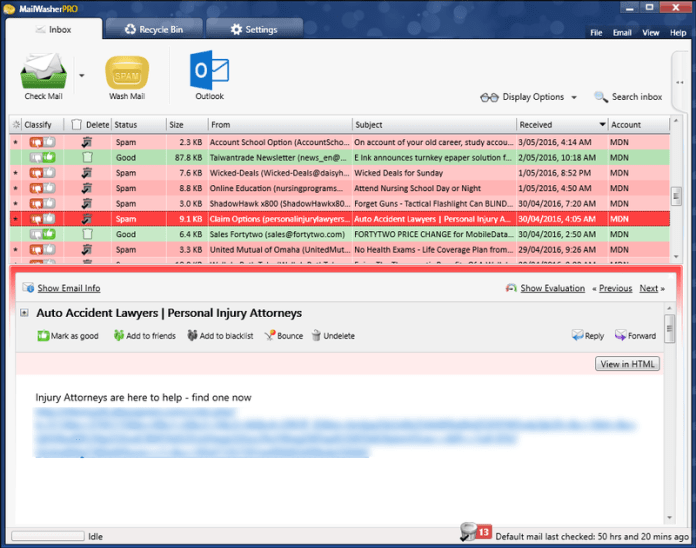

3. Не открывайте спам-сообщения и защищайте свой почтовый ящик.

Вредоносные вложения в спам или фишинговые сообщения электронной почты — самый популярный способ распространения программ-вымогателей. Использование спам-фильтров и создание правил защиты от спама — является хорошей практикой. MailWasher Pro — один из мировых лидеров в области защиты от спама. Он работает с различными настольными приложениями и обеспечивает очень высокий уровень защиты от спама.

Скачать MailWasher Pro

Какой принцип действия вирусной программы?

Начну с того, что процесс заряжения вашего компьютера, планшета или ноутбука — абсолютно быстрый и в некоторых случаях незаметный. Ведь чаще всего, устройство заражается в то время, когда вы пытаетесь установить скачанную из неизвестного и непроверенного интернет-ресурса программу.

После того, как такая утилита окажется на ПК, она без вашего ведома делает несколько записей в системных файлах от имени администратора. Затем переходит к активному распространению рекламы в вашем интернет — браузере. Баннерный вирус занимается добавлением специального вредоносного кода, с помощью которого и рассылает или размещает рекламные материала на сайт.

Выгода от клика по такой ссылке только одна — получение денег за переход на сайт. Поэтому, для того, чтобы за максимально короткие сроки решить эту проблему раз и навсегда — просто внимательно изучите пункты описанной ниже инструкции и проделайте их шаг за шагом.

Как угроза проникает в систему?

Как правило, угрозы этого типа большей частью ориентированы на крупные коммерческие структуры и могут проникать на компьютеры через почтовые программы, когда какой-то сотрудник открывает якобы вложенный документ в электронной почте, представляющий собой, скажем, дополнение к какому-то договору о сотрудничестве или к плану поставок товара (коммерческие предложения с вложениями из сомнительных источников — первая стезя для вируса).

Беда в том, что вирус-шифровальщик на машине, имеющей доступ к локальной сети, способен адаптироваться и в ней, создавая собственные копии не только в сетевом окружении, но и на администраторском терминале, если на нем отсутствуют необходимые средства защиты в виде антивирусного ПО, файрвола или брэндмауэра.

Иногда такие угрозы могут проникать и в компьютерные системы рядовых пользователей, которые по большому счету интереса для злоумышленников не представляют. Происходит это в момент установки каких-то программ, загруженных с сомнительных интернет-ресурсов. Многие юзеры при старте загрузки игнорируют предупреждения антивирусной системы защиты, а в процессе инсталляции не обращают внимания на предложения установки дополнительного ПО, панелей или плагинов для браузеров, а потом, что называется, кусают локти.

Разновидности вирусов и немного истории

В основном угрозы этого типа, в частности самый опасный вирус-шифровальщик No_more_ransom, классифицируются не только как инструменты шифрования данных или блокировки доступа к ним. На самом деле все такие вредоносные приложения относятся к категории вымогателей. Иными словами, злоумышленники требуют определенную мзду за расшифровку информации, считая, что без начальной программы произвести данный процесс будет невозможно. Отчасти так оно и есть.

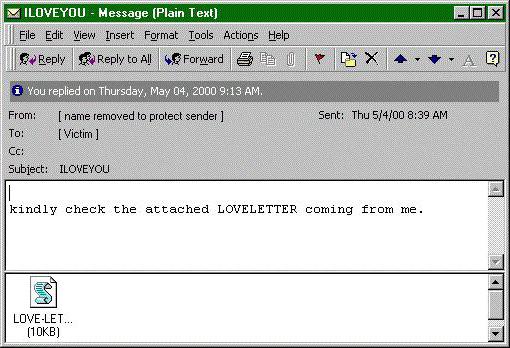

Но, если копнуть в историю, можно заметить, что одним из самых первых вирусов этого типа, правда, не выставлявшего требования по деньгам, был печально известный апплет I Love You, который полностью зашифровывал в пользовательских системах файлы мультимедиа (в основном музыкальные треки). Расшифровка файлов после вируса-шифровальщика на тот момент оказывалась невозможной. Сейчас именно с этой угрозой бороться можно элементарно.

Но ведь и развитие самих вирусов или используемых алгоритмов шифрования на месте не стоит. Чего только нет среди вирусов – тут вам и XTBL, и CBF, и Breaking_Bad, и paycrypt@gmail.com, и еще куча всякой гадости.

Technical details

File Info:

crc32: 013A6760md5: b8edb3062e489a16fd49868c18731a55name: tmp8gj3f816sha1: 018a392975a8731735ef709e6418e5af19db3756sha256: f0c0c989b018ee24cbd7548cec4e345fd34f491d350983fddb5ddc1ad1f4ba9fsha512: 6793968fab16a332217cff0a876a6e1355859b4dabb93a6362eec3412d029d7c7e3c957e136dfaa1f984527710cdef01abc27072f66ba45ded6758471a04fa12ssdeep: 1536:YLBFMZE9xIbdmfdqmKRlhtvM4CoLT6QPbBWJew+3:fyIbdwdqmKqJew+3type: PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows

Version Info:

Translation: 0x0000 0x04b0LegalCopyright: Assembly Version: 0.0.0.0InternalName: client.exeFileVersion: 0.0.0.0ProductVersion: 0.0.0.0FileDescription: OriginalFilename: client.exe

MSIL/Filecoder.Thanos.A also known as:

| GridinSoft | Trojan.Ransom.Gen |

| MicroWorld-eScan | Gen:Trojan.Heur.DNP.dm0@a4MlSy |

| CAT-QuickHeal | Trojan.MSIL |

| McAfee | RDN/Ransom |

| Cylance | Unsafe |

| AegisLab | Trojan.Win32.MlSy.4!c |

| Sangfor | Malware |

| CrowdStrike | win/malicious_confidence_100% (W) |

| Alibaba | Ransom:MSIL/Hakbit.eb42f439 |

| K7GW | Trojan ( 0055ef9f1 ) |

| K7AntiVirus | Trojan ( 0055ef9f1 ) |

| Arcabit | Trojan.Heur.DNP.EC5A0E |

| TrendMicro | TROJ_GEN.R002C0GED20 |

| F-Prot | W32/Azorult.D.gen!Eldorado |

| Symantec | Downloader |

| ESET-NOD32 | a variant of MSIL/Filecoder.Thanos.A |

| APEX | Malicious |

| Paloalto | generic.ml |

| GData | Gen:Trojan.Heur.DNP.dm0@a4MlSy |

| Kaspersky | HEUR:Trojan.MSIL.DelShad.gen |

| BitDefender | Gen:Trojan.Heur.DNP.dm0@a4MlSy |

| Avast | Win32:Trojan-gen |

| Tencent | Win32.Trojan.Raas.Auto |

| Ad-Aware | Gen:Trojan.Heur.DNP.dm0@a4MlSy |

| Sophos | Mal/Generic-S |

| Comodo | Malware@#13l8gpuipnjm4 |

| F-Secure | Trojan.TR/Dropper.Gen7 |

| DrWeb | Trojan.Encoder.31835 |

| VIPRE | Trojan.Win32.Generic!BT |

| Invincea | heuristic |

| McAfee-GW-Edition | RDN/Ransom |

| FireEye | Generic.mg.b8edb3062e489a16 |

| Emsisoft | Gen:Trojan.Heur.DNP.dm0@a4MlSy (B) |

| SentinelOne | DFI – Malicious PE |

| Cyren | W32/Azorult.D.gen!Eldorado |

| Jiangmin | Trojan.MSIL.ottk |

| Webroot | W32.Trojan.Gen |

| Avira | TR/Dropper.Gen7 |

| MAX | malware (ai score=100) |

| Antiy-AVL | Trojan/Win32.Wacatac |

| Microsoft | Ransom:MSIL/Hakbit.SK!MTB |

| Endgame | malicious (high confidence) |

| ZoneAlarm | HEUR:Trojan.MSIL.DelShad.gen |

| Cynet | Malicious (score: 85) |

| ALYac | Trojan.Ransom.Hakbit |

| Malwarebytes | Trojan.Injector |

| TrendMicro-HouseCall | TROJ_GEN.R002C0GED20 |

| Rising | Ransom.Hakbit!1.BEB8 (CLOUD) |

| Ikarus | Trojan-Ransom.FileCrypter |

| eGambit | Unsafe.AI_Score_99% |

| Fortinet | MSIL/DelShad.VL!tr |

| BitDefenderTheta | AI:Packer.7690C4971E |

| AVG | Win32:Trojan-gen |

| Cybereason | malicious.62e489 |

| Panda | Trj/GdSda.A |

| Qihoo-360 | Generic/Trojan.f5a |

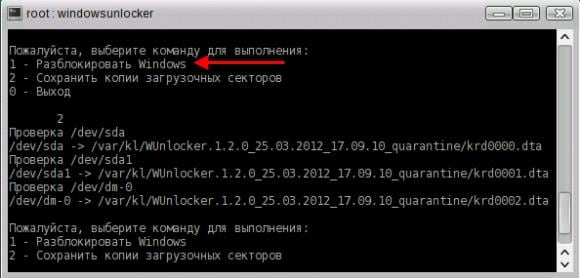

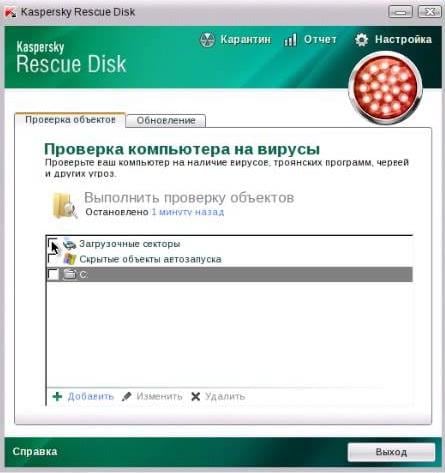

Программа Kaspersky Rescue Disk

Бесплатная утилита Kaspersky Rescue Disk – один из наиболее эффективных вариантов удалить баннер «Виндовс заблокирован». Ведь она может не только разблокировать компьютер от баннера МВД, но также проверить его на вирусы и устранить оставшиеся следы этой заразы.

Для начала Вам нужно загрузить ее на работающем ПК с оф. сайта (ссылка support.kaspersky.ru/viruses/rescuedisk#downloads), а затем правильно записать на флешку с помощью программ UltraISO, Rufus и т.п.

Далее необходимо загрузиться с нее на заблокированном компьютере или ноутбуке. Для этого Вам надо зайти в BIOS или в Boot Menu и выставить, чтобы USB-флешка загружалась первой, а уже после нее – HDD-накопитель.

После успешной загрузки запустится утилита Kaspersky Rescue Disk. Далее:

Нажимаете любую кнопку и выбираете русский язык. Нажимаете клавишу «1», чтобы принять лицензионное соглашение. Выбираете режим запуска – Графический

Заходите в меню и выбираете пункт «Терминал» (не обращайте внимание на запустившийся сканирование системы).

Откроется черное окно, куда нужно ввести команду – windowsunlocker. Появится меню – нажимаете кнопку 1

Далее утилита приступит к работе и удалит надоедливый баннер о том, что Виндовс заблокирован. После этого рекомендуется проверить этой же программой свой компьютер или ноутбук, чтобы окончательно стереть оставшиеся следы этого вируса.

Если мышка и тачпад на ноутбуке не работают, тогда выберите текстовый режим, а не графический. После запуска ОС нажмите F10 (чтобы скрыть меню), а затем напишите в командную строку команду windowsunlocker.

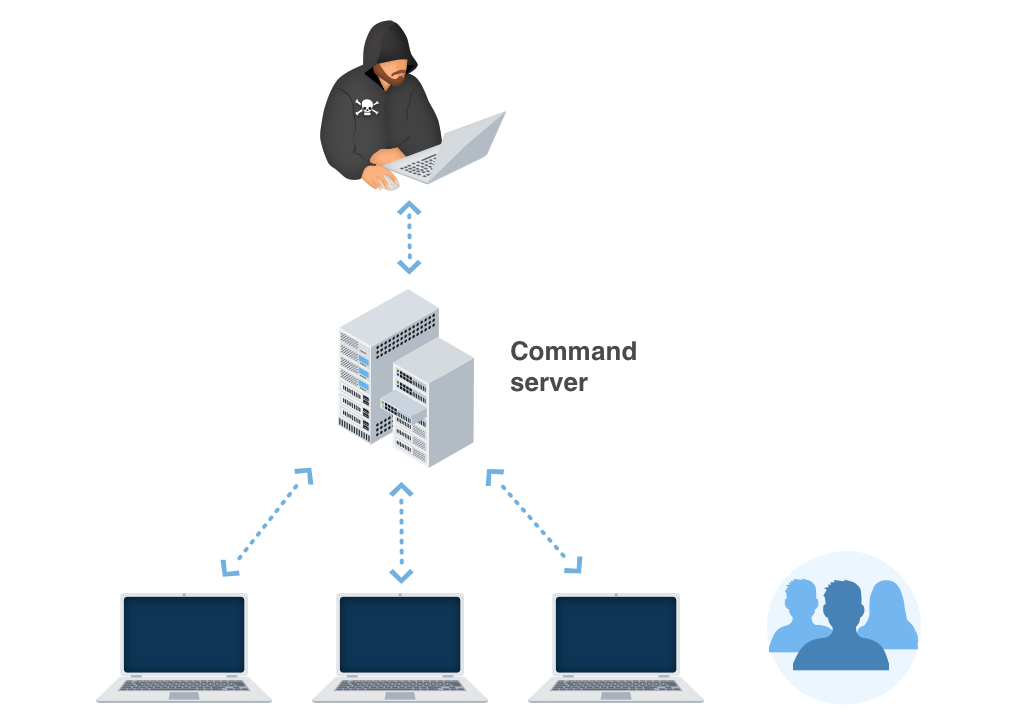

Как блокировщики-вымогатели попадают на компьютер?

Чаще всего блокировщики попадают на компьютер следующими путями:

- через взломанные программы, а также инструменты для взлома платного софта (кряки, кейгены и прочее);

- загружаются по ссылкам из сообщений в соц.сетях, присланным якобы знакомыми, а на самом деле — злоумышленниками со взломанных страниц;

- скачиваются с фишинговых веб-ресурсов, имитирующих хорошо известные сайты, а на самом деле созданных специально для распространения вирусов;

- приходят по e-mail в виде вложений, сопровождающих письма интригующего содержания: «на вас подали в суд…», «вас сфотографировали на месте преступления», «вы выиграли миллион» и тому подобное.

Внимание! Порнографические баннеры далеко не всегда загружаются с порносайтов. Могут и с самых обычных

Такими же способами распространяется другой вид вымогателей — блокировщики браузеров. Например, такой:

или такой:

Они требуют деньги за доступ к просмотру веб-страниц через браузер.

Вместо послесловия

В плане напрашивающихся выводов можно сказать только то, что единого и универсального решения по устранению последствий воздействия такого рода угроз на сегодняшний день не существует (печально, но факт – это подтверждено большинством разработчиков антивирусного ПО и специалистами в области криптографии).

Остается неясным, почему появление алгоритмов на основе 1024-, 2048- и 3072-битного шифрования прошло мимо тех, кто непосредственно занимается разработкой и внедрением таких технологий? Ведь на сегодняшний день самым перспективным и наиболее защищенным считается алгоритм AES256. Заметьте! 256! Эта система современным вирусам, как оказывается, и в подметки не годится. Что говорить тогда о попытках расшифровки их ключей?

Как бы то ни было, избежать внедрения угрозы в систему можно достаточно просто. В самом простом варианте следует проверять все входящие сообщения с вложениями в программах Outlook, Thunderbird и в других почтовых клиентах антивирусом сразу же после получения и ни в коем случае не открывать вложения до окончания проверки. Также следует внимательно читать предложения по установке дополнительного ПО при инсталляции некоторых программ (обычно они написаны очень мелким шрифтом или замаскированы под стандартные надстройки вроде обновления Flash Player или чего-то еще). Компоненты мультимедиа лучше обновлять через официальные сайты. Только так и можно хотя бы как-то препятствовать проникновению таких угроз в собственную систему. Последствия могут быть совершенно непредсказуемыми, если учесть, что вирусы этого типа моментально распространяются в локальной сети. А для фирмы такой оборот событий может обернуться настоящим крахом всех начинаний.

Наконец, и системный администратор не должен сидеть без дела. Программные средства защиты в такой ситуации лучше исключить. Тот же файрвол (межсетевой экран) должен быть не программным, а «железным» (естественно, с сопутствующим ПО на борту). И, само собой разумеется, что экономить на приобретении антивирусных пакетов тоже не стоит. Лучше купить лицензионный пакет, а не устанавливать примитивные программы, которые якобы обеспечивают защиту в реальном времени только со слов разработчика.

И если уже угроза в систему все же проникла, последовательность действий должна включать в себя удаление самого тела вируса, а только потом попытки дешифрования поврежденных данных. В идеале – полное форматирование (заметьте, не быстрое с очисткой оглавления, а именно полное, желательно с восстановлением или заменой существующей файловой системы, загрузочных секторов и записей).

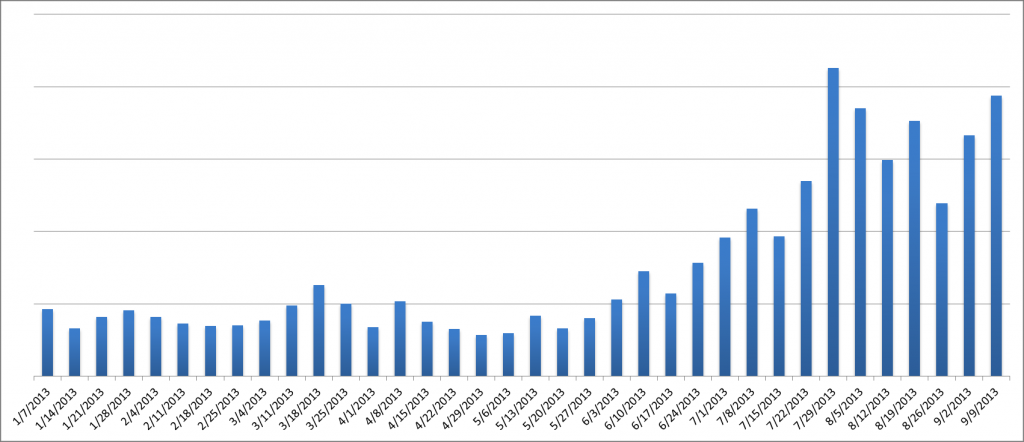

ESET сообщает новые подробности о трояне-вымогателе FileCoder

Москва, 3 октября 2013 г. Международная антивирусная компания ESET сообщает новые подробности о трояне FilеCoder, который шифрует личные файлы пользователя с целью получения выкупа за расшифровку.

Напомним, что с июля 2013 года активность Win32/Filecoder возросла втрое, по сравнению со средними показателями первой половины года. От действий трояна сильнее всего пострадали российские пользователи – по данным ESET, на нашу страну приходится 44% обнаружений FileCoder. Кроме того, значительная доля заражений зафиксирована в Европе и США.

Число жертв FileCoder во всем мире ежедневно увеличивается на сотни.

График активности троянов из семейства Win32/FileCoder в 2013 году

Для заражения ПК разработчики FileCoder и его модификаций используют целый ряд методик, в том числе:

— скрытая установка с помощью набора эксплойтов, использующих различные программные уязвимости (drive-by download);

— вредоносные вложения в письмах, рассылаемых злоумышленниками по электронной почте;

— установка с помощью другой троянской программы.

Также была зафиксирована установка FileCoder вручную, c использованием доступа к компьютеру жертвы через службу подключения к удаленному рабочему столу Windows.

Попав на компьютер тем или иным способом, троян шифрует файлы пользователя, по расширению выбирая те, которые с наибольшей вероятностью представляют для него ценность – как правило, документы, фотографии, музыкальные файлы или архивы.

Для шифрования файлов различные модификации FileCoder могут использовать как встроенный функционал самого трояна, так и сторонние легальные программы – например, была отмечена архивация файлов при помощи WinRAR с функцией защиты паролем.

После шифрования или архивации FileCoder избавляется от оригинального файла – иногда он просто удаляется (в таких случаях его нетрудно восстановить программными средствами), но чаще удаленные файлы перезаписываются без возможности восстановления. Таким образом, на зараженном ПК остается только одна копия файла, надежно зашифрованная трояном-вымогателем.

Для информирования пользователя о том, что его ПК заражен, а файлы зашифрованы, троян демонстрирует всплывающее окно с подробной информацией о том, как расшифровать файлы. Различные модификации трояна используют разные варианты текста, причем на разных языках. Эксперты ESET обнаруживали сообщения на русском и английском языках, а также на плохом английском, похожем на результат работы онлайн-переводчика.

Что примечательно, в сообщении, демонстрируемом зараженному пользователю, киберпреступники могут выдавать себя за официальную государственную службу, которая ограничила доступ к компьютеру, поскольку данный ПК якобы является источником чрезвычайно опасного вируса или же распространяет ссылки на детскую порнографию.

Описывая действие выдуманного вируса, киберпреступники с иронией упоминают, что он опасен тем, что блокирует файлы пользователя и требует за разблокировку крупную сумму (меньшую, чем указано в сообщении самих мошенников). Также в сообщении особо отмечено, что пользователь не должен пытаться удалить этот опасный вирус, поскольку с ним не смогли справиться даже государственные спецслужбы.

Существуют два способа избавиться от «вируса», пишут авторы настоящей вредоносной программы, – надо просто подождать 66 с небольшим нониллионов (1054) лет или же заплатить «специалистам». За «чрезвычайно тяжелую работу по детектированию вируса» от пользователя могут потребовать заплатить в среднем 100-200 евро (или схожую сумму в рублях), но некоторые модификации могут запрашивать до 3000 (трех тысяч) евро.

Примеры сообщений, которые показываются жертвам в окне вымогателя

Конечно, даже выполнение требований киберпреступников не гарантирует возвращения доступа к зашифрованным файлам. А в случае сложной методики шифрования у пользователя без ключа просто нет возможности расшифровать файлы самостоятельно

Поэтому, помимо полноценной антивирусной защиты, важно регулярное резервное копирование ценной информации

Стоит отметить, что все решения ESET NOD32 успешно обнаруживают вредоносные файлы семейства Win32/FileCoder.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением .xtbl, то процесс дальнейшего заражения вполне реально прервать.

- Вначале отключите интернет. Для этого достаточно физически отсоединить кабель от сетевой карточки и роутера, подключённых к компьютеру. Сделать это можно и программно, деактивировав действующее сетевое подключение через вкладку «Сетевые подключения» на панели управления.

- После этого запустите диспетчер задач, нажав комбинацию Delete+Ctrl+Alt.

- На вкладке выберите и завершите подозрительные процессы.

- Теперь отключите программы, запускаемые автоматически.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка — Лечение и расшифровка файлов — RectorDecryptor — Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

- Откройте Панель управления.

- На вкладке, отвечающей за архивацию и восстановление, выберите функцию восстановления файлов, нажав соответствующую кнопку.

- В открывшейся вкладке выберите файлы для восстановления и дату, после чего нажмите «Далее».

- Отметьте, куда следует сохранять восстановленные файлы, и нажмите кнопку «Восстановить»

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

- Запустите ShadowExplorer.

- Выберите нужный диск и дату до появления на компьютере зашифрованных файлов.

- В правой части открытого окна программы отметьте мышкой восстанавливаемый файл или каталог.

- В контекстном меню правой кнопкой мыши нажмите пункт Export, выберите место сохранения восстанавливаемого ресурса.

- Кликните Enter.

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

Win32/Filecoder.Phobos.C

The most regular networks whereby Win32/Filecoder.Phobos.C Ransomware Trojans are infused are:

- By methods of phishing e-mails. Email phishing is a cyber attack that uses disguised email as a goal is to trick the recipient into believing that the message is something they want or need — a request from their bank, for instance, or a note from someone in their company — and to click a link for download a malware.

- As an effect of individual ending up on a source that hosts a harmful software;

As quickly as the Trojan is effectively injected, it will certainly either cipher the information on the target’s PC or stop the tool from operating in a proper way – while additionally positioning a ransom note that mentions the demand for the victims to effect the repayment for the function of decrypting the documents or bring back the data system back to the preliminary condition. In the majority of instances, the ransom note will certainly come up when the client restarts the PC after the system has already been damaged.

Win32/Filecoder.Phobos.C circulation channels.

In different edges of the globe, Win32/Filecoder.Phobos.C expands by jumps and also bounds. Nonetheless, the ransom notes as well as techniques of obtaining the ransom money quantity may differ depending upon certain local (local) setups. The ransom money notes and methods of extorting the ransom money amount might differ depending on certain neighborhood (regional) setups.

For instance:

Faulty signals about unlicensed software.

In specific locations, the Trojans frequently wrongfully report having actually found some unlicensed applications allowed on the victim’s tool. The alert after that demands the individual to pay the ransom.

Faulty statements about unlawful content.

In nations where software program piracy is less preferred, this technique is not as efficient for the cyber scams. Alternatively, the Win32/Filecoder.Phobos.C popup alert might falsely claim to be stemming from a police establishment and will certainly report having situated kid porn or other illegal information on the tool.

Win32/Filecoder.Phobos.C popup alert may incorrectly declare to be acquiring from a law enforcement institution and will report having located youngster pornography or various other illegal information on the tool. The alert will likewise consist of a need for the user to pay the ransom money.

Исправление корректировки стоимости товаров (по средней) за расчетом себестоимости продукции в УПП 1.3

В учетной политике установлена оценка стоимости МПЗ при выбытии — по средней стоимости. Учет по партиям не ведётся. Используются серии и характеристики номенклатуры. При выполнении корректировки стоимости товаров документом «Расчет себестоимости» не учитываются серии и характеристики товаров. Происходит попытка усреднить стоимость всего пёстрого многообразия различных позиций (SKU) с разными сериями и характеристиками, которые по факту не являются одним и тем же товаром и должны отличаться друг от друга стоимостью. Усугубляет проблему обстоятельство, что на выходе определенных комплектаций может получиться верная, уже имеющаяся в учетной системе карточка номенклатуры, встречающаяся исходными данными других комплектаций. Поэтому результат расчета себестоимости неудовлетворительный, необходимо исправление результата расчета.

1

Что такое программа-вымогатель Loplup

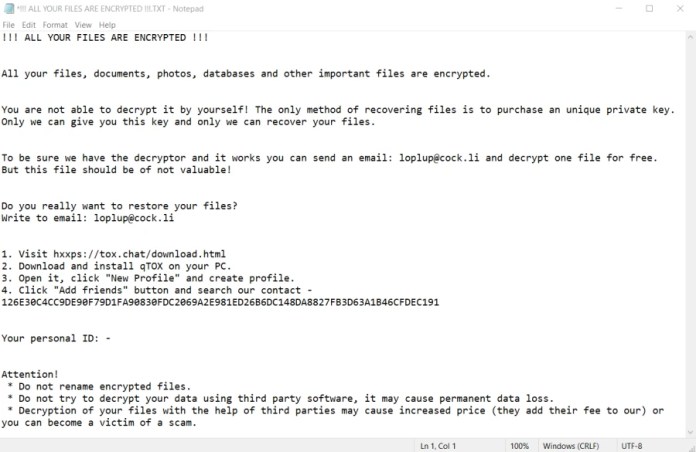

Loplup это вирус-шифровальщик, который является частью популярного семейства программ-вымогателей под названием ZEPPELIN . Во время ограничения доступа к системным данным, он также переименовывает атакуемые файлы, добавляя пользовательское расширение . Это значит, что файл, ранее носивший название изменится на что-то вроде

Обратите внимание, что идентификатор жертвы является переменным, поэтому в вашем случае он может отличаться. После успешного шифрования данных Loplup создает текстовый файл (!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT

), который содержит рекомендации по расшифровке:

В нем говорится, что единственный возможный способ восстановить контроль над заблокированными данными — это купить уникальный закрытый ключ. Жертвам предлагают связаться с киберпреступниками, используя свой адрес электронной почты (loplup@cock.li). Киберпреступники также предлагают пострадавшим пользователям отправить один зашифрованный образец и получить его в расшифрованном виде бесплатно. Таким образом, разработчики демонстрируют свои способности расшифровки. «!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT» также содержит предупреждения против переименования файлов или попыток их расшифровки с помощью стороннего программного обеспечения. Такие предупреждения, как говорится в текстовой записке, основаны на рисках необратимого повреждения файлов, к которому может привести использования стороннего программного обеспечения. К сожалению, эта информация действительно соответствует действительности. На данный момент, не существует нам известного инструмента, который мог бы расшифровать файлы .loplup со 100% точностью и гарантией. При самостоятельном подборе ключа стороннее ПО может случайно нарушить конфигурацию файлов и таким образом сломать их навсегда. Хоть платить денежный выкуп и не рекомендуется, это по-прежнему остается единственным жизнеспособным методом полной расшифровки ваших данных. Несмотря на это, мы должны вас предупредить, что многие киберпреступники в конечном итоге оказываются мошенниками — они обманывают своих жертв и не отправляют обещанные инструменты дешифрования даже после получения платежа. Можно не платить выкуп и восстановить свои данные бесплатно, только если у вас есть резервные копии этих зашифрованных данных. Таким образом, вы можете просто удалить инфекцию, подключить внешнее хранилище (например, флэш-карту USB) и скопировать файлы обратно на свой компьютер. Вы можете найти инструкции о том, как избавиться от вируса, а также некоторые рекомендации по использованию стороннего ПО

Однако обратите внимание, что предлагаемые инструменты восстановления/расшифровки следует использовать только в том случае, если больше нет других вариантов восстановления

Как произошло заражение

На почту пришло письмо от страхового агентства, в котором было рассказано о важности письма с просьбой ознакомиться с прикрепленным документом отчетности. Именно таким образом чаще всего и происходит заражение компьютера

Злоумышленники прибегают к различным трюкам, чтобы напугать или заинтересовать пользователя.

Так совпало, что знакомый работал страховым агентом и ничего не подозревая открыл приложенный документ. С этого все и началось.

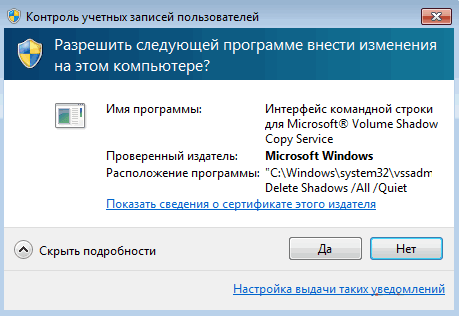

Спустя определенное время начало появляться окно, просящее разрешение на внесение изменений. Если дать разрешение, то удалятся теневые копии файлов и уже вряд ли получится восстановить информацию.

После многочисленных попыток отклонения, окно пропало и больше не появлялось. Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

Именно так и действует шифровальщик. Его цель зашифровать ваши данные и создать на рабочем столе множество одинаковых текстовых документов, в которых содержится контактная информация для связи с создателем вируса crypted000007. Обычно просят выслать специальный код на адрес pilotpilot088@gmail.com, после чего вы получите дальнейшие инструкции.

Если говорить конкретнее, то злоумышленник пообещает выслать дешифратор или самостоятельно вернуть все данные после перечисления определенной суммы на его счет. Ни в коем случае на это не видитесь.

Не понимая, что происходит мне незамедлительно от звонились и попросили о помощи.

Зависает полнотекстовый поиск! Что было? Что я сделал?

Всем привет. После непредвиденного выключения компьютера, глюк системы, в одной из моих баз произошел глюк, а именно, в части поиска. Я спокойно вхожу в программу, могу все делать, но как только я начинаю пользоваться поиском, программа зависает и не отвисает, ну или нужно очень долго ждать (я этого не делал). Сначала я подумал, что глючит индексация поиска, и хотел ее перенумеровать, но зайти в настройки индексации полнотекстового поиска у меня тоже не вышло, глючит при попытке проникновения в настройки, я попробовал отключить полнотекстовый поиск, программа заработала без глюков, но при использовании поиска не выполняла свою функцию.

21