Установка персональных брандмауэров

Корпоративная сеть, подключенная к Интернету, должна быть

защищена от атак хакеров при помощи брандмауэра. Однако помимо этого можно дополнительно

защитить рабочие станции и серверы сети, установив на них персональные

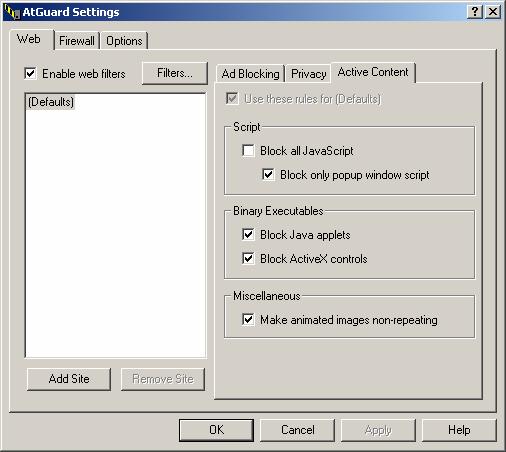

брандмауэры, такие как AtGuard (рис. 5).

Рис. 5. Настройка персонального брандмауэра AtGuard

Помимо фильтрации нежелательного трафика, некоторые

персональные брандмауэры способны защитить компьютер от троянских аплетов Java и элементов управления ActiveX.

Такие компоненты могут быть встроены в почтовые сообщения формата HTML и в страницы троянских Web-сайтов.

Персональные брандмауэры, находящиеся в так называемом

режиме обучения, могут оказать помощь в обнаружении трафика от троянских

программ, логических бомб и других нежелательных вредоносных компонентов. Когда

такой компонент попытается установить связь с компьютером хакера, брандмауэр

отобразит на экране предупреждающее сообщение.

Следует заметить, что в настройках браузера Вы также можете

отключить возможность использования активных компонентов, таких как аплеты Java и элементов управления ActiveX.

Однако персональные брандмауэры более универсальны, и позволяют блокировать

использование таких компонентов любыми программами, например, почтовыми

клиентами

Опасности для данных

Самые частые проблемы, с которыми сталкиваются пользователи онлайн-сетей, — это кража данных, вирусы и взлом. Особенности каждой из угроз:

Взлом. Злоумышленники получают доступ к учетным сведениям профилей, электронной почты, веб-сайтам, компьютерным системам. Если атака на уязвимость сети будет совершена успешно (в том числе с применением RDP протокола, через который осуществляется подключение к удаленным рабочим местам), мошенники смогут получить полный удаленный доступ к текущим пользовательским устройствам.

Вредоносные программы и вирусы. Речь о червях, троянах и другом вредоносном ПО. Такой софт разрабатывается специально для нанесения вреда серверам, компьютерам, сетям, в целях хищения конфиденциальных сведений. Могут вирусы распространяться в формате вредоносной рекламы. Пользователь нажимает на сообщение, после чего на его устройстве устанавливается вирус. Также многие владельцы устройств «цепляют» вредоносные программы после перехода на зараженные сайты. Поэтому не открывайте непонятные ссылки, даже из сообщений знакомых, не игнорируйте предупреждения антивирусов и обязательно используйте антивирусные программы.

Кража персональной информации. Злоумышленникам личные данные пользователей интересны в целях их применения в собственных интересах или получения дохода в результате перепродажи. Чаще всего под прицелом оказываются финансовые и другие сведения. Задача каждого современного пользователя — принять все доступные меры, которые повысят безопасность личных данных. Владение информацией существенно снижает риски возникновения проблем в будущем.

Среди частых опасностей электронной почты также выделяют фишинг. Эта старая угроза безопасности в сети все еще остается актуальной. Речь о кибератаке умышленного типа, главным инструментом которой становится рассылка поддельных электронных писем. Пользователь получает отправление от банка, другой компании, вызывающей доверие, открывает его и переходит по ссылке. Последняя ведет на вредоносный сайт, поэтому автоматически происходит загрузка вируса на устройство. Злоумышленники получают доступ к личным сведениям пользователя, могут использовать их на свое усмотрение.

Понятие информационной безопасности

На сегодняшний день существует множество определений информационной безопасности. Приведем лишь пару из них.

Информационная безопасность (англ. «Information security») — защищенность информации и соответствующей инфраструктуры от случайных или преднамеренных воздействий, сопровождающихся нанесением ущерба владельцам или пользователям информации.

Информационная безопасность — обеспечение конфиденциальности, целостности и доступности информации.

Цель защиты информации — минимизация потерь, вызванных нарушением целостности или конфиденциальности данных, а также их недоступности для потребителей.

Какой бесплатный антивирус лучше [для Windows 7-10]

Windows является самой популярной операционной системой для ПК в мире. Его пользователи становятся привлекательной целью для всех видов незаконных вирусных атак. Многие пользователи Windows 7 и 10 знают об этом факте и делают все возможное, чтобы защитить себя, в первую очередь за счет антивирусной программы.

Каждая из следующих программ обеспечит вам качественную защиту от подавляющего большинства угроз, с которыми можно столкнуться в Интернете. Их эффективность подтверждена испытаниями, проведенными независимыми экспертами AV-Test и AV-Comparatives. Именно результаты тестов 2021-2022 годов были основным фактором при определении того, какая из программ была включена в рейтинг антивирусов. В некоторых случаях также были важны современные функции и технологии. Сводные данные о преимуществах каждой программы можно найти в поле рядом с ней.

Рекомендуем ознакомиться с рейтингом лучших браузеров для ПК.

Топ самых эффективных бесплатных антивирусов для Windows 7-10:

Более подробную информацию, преимущества, недостатки, отзывы и обзоры смотрите на страницах программ. Таблица для сравнения:

|

Антивирус |

Баллы AV-Test |

Потребление оперативной памяти, Мб |

Время сканирования |

Сканирование по требованию |

Блокировка вредоносных URL |

Защита от фишинга |

Сканирование уязвимостей |

Русская версия |

|

1. Kaspersky Security Cloud Free |

17,5 |

76,2 |

57 сек |

+ |

+ |

+ |

+ |

Да |

|

17,5 |

117,5 |

49 сек |

+ |

+ |

+ |

+ |

Да |

|

|

3. AVG AntiVirus Free |

17,5 |

155,6 |

42 сек |

+ |

+ |

+ |

+ |

Да |

|

4. Bitdefender Antivirus Free Edition |

17,5 |

525,1 |

21 сек |

+ |

+ |

+ |

— |

Нет |

|

18 |

235,2 |

31 сек |

+ |

+ |

+ |

— |

Да |

|

|

6. Защитник Microsoft Windows |

18 |

— |

— |

+ |

+ |

+ |

- |

Да |

|

7. Panda Free Antivirus |

16,5 |

21 |

31 сек |

+ |

+ |

— |

— |

Да |

|

8. FortiClient |

— |

— |

— |

+ |

+ |

+ |

— |

Да |

|

9. 360 Total Security |

13 |

76,8 |

2 мин 28 сек |

+ |

- |

+ |

— |

Да |

|

10. ZoneAlarm Free Antivirus |

16,5 |

154 |

1 мин 24 сек |

+ |

— |

— |

— |

Нет |

Средства криптографической защиты информации

Эти СЗИ защищают уже не доступ к информации, а ее саму — с помощью криптографии. То есть, вся она передается в зашифрованном виде и декодируется с помощью криптографических ключей. Без них злоумышленник не сможет понять смысла данных, даже если перехватит их. Вот два примера:

- КриптоПро CSP. Алгоритмы криптографии здесь отвечают требованиям ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая». Есть сертификаты соответствия ФСБ России.

- КриптоАРМ. Еще одно решение с сертификатами соответствия ФСБ России. Шифрование здесь также соответствует требованиям ГОСТ 28147-89.

VPN

VPN — это защищённая сеть, которая скрывает IP адрес и месторасположение. Она надёжно зашифрует весь трафик и данные, передаваемые с устройства. Если вам необходимо обойти блокировку сайта, получить анонимность в сети или подключиться к Wi-Fi в публичном месте, используйте VPN.

Сама технология работает так:

1. Информация шифруется на устройстве.

2. Передаётся на сервер VPN-провайдера.

3. Дешифруется на сервере.

4. Передаётся по назначению (на сервер сайта).

Таким образом, личная информация защищена от перехвата, она полностью зашифрована, персональные данные скрыты. Блокировки сайтов, например, от Роскомнадзора перестают работать. Присутствие в сети выглядит так, словно вы вышли в интернет не из России, а из другой страны (где размещён VPN сервер). Вот список VPN-сервисов, которыми можно пользоваться бесплатно.

Чтобы защитить свои данные, приобретите лицензированный антивирус на сайте: https://ggsel.net/catalog/antivirus.

Риски при использовании незащищенного интернета

Не соблюдая правила информационной безопасности в интернете, можно столкнуться с такими негативными ситуациями:

- Заразить устройство вирусом. Это может произойти при загрузке файлов или переходе по ряду сомнительных ссылок. Надежная антивирусная программа типа Касперского не только защищает от всевозможных вирусных атак, но и имеет другие полезные функции, например, родительский контроль.

- Регулярно получать большое количество спама и рекламы на электронную почту.

- Потерять личные сведения через социальные сети. Обнаружить профиль заблокированным.

- Лишиться важных документов, сохраненных на компьютере.

- Потерять деньги на электронном кошельке, банковской карте или кредитке, которые были сохранены в сети. Опасность представляет любая передача данных другим людям и совершение покупок через интернет.

Безопасное общение

Одна из главных функций интернета в современном обществе — общение. Люди не только вводят личные данные на сайтах, но и взаимодействуют с другими пользователями: обмениваются информацией, ведут переписку, заводят друзей.

И здесь пользователя подстерегают новые опасности — травля в сети, мошенничество или угроза личной безопасности.

Кибербуллинг

Травля по интернету — это угрозы и оскорбления от агрессивно настроенных пользователей в адрес другого пользователя. Заниматься кибербуллингом в ваш адрес может один или несколько человек. Чтобы не пострадать от подобной травли, соблюдайте несколько правил:

- Не отвечайте на агрессивные сообщения — обидчики только и ждут вашей ответной реакции.

- Занесите пользователей в чёрный список.

- Сообщите о происходящем технической поддержке социальной сети. Вам помогут заблокировать пользователя или же написать на него жалобу.

- Делайте скриншоты переписки, содержащей оскорбления и угрозы, чтобы в случае необходимости использовать её как доказательство травли против вас. На скриншотах должен быть виден текст сообщения и имя отправителя. Не полагайтесь на хранение переписки — в некоторых соцсетях и мессенджерах можно удалить отправленные сообщения.

- Сообщите о происходящем взрослым. Если угрозы направлены на жизнь и здоровье, то имеет смысл обратиться в правоохранительные органы.

Онлайн-груминг

Грумингом называют различные виды мошенничества в сети, когда преступники обманом втираются в доверие к пользователям и получают от них личные данные или деньги за несуществующие товары и услуги. Часто мошенники пользуются уже взломанными аккаунтами пользователей для рассылки сообщений по списку контактов.

Если ваш друг или знакомый присылает сообщение с просьбой перечислить ему денег на банковскую карту, обязательно уточните у него другим способом (лично, по телефону или в другой социальной сети или мессенджере), что это действительно он.

Мошенники расспрашивают пользователей, особенно детей и подростков, о финансовом положении семьи, о работе родителей, о поездках и других перемещениях, выясняют адреса, телефоны, номера машин. Вся эта информация может быть использована для совершения преступления.

Для защиты от интернет-мошенничества соблюдайте несколько правил:

- Регистрируясь в социальной сети, закрывайте свой аккаунт от посторонних, а посты с личной информацией публикуйте в режиме «для друзей».

- Ограничьте контакты в сети с незнакомыми людьми. Никогда не сообщайте им личных данных. Если незнакомый человек хочет встретиться лично, сообщите об этом родителям. Ни в коем случае не ходите на такие встречи в одиночестве.

- Не публикуйте в открытом доступе личные данные: адрес, номера документов, банковских карт, билетов и так далее.

- Не переходите по подозрительным ссылкам, даже если получили их по почте или в сообщении от знакомого пользователя.

- Не скачивайте файлы на подозрительных или ненадёжных сайтах.

Как защитить компьютер?

Вы знаете, что вашему компьютеру угрожают более 1,5 миллиарда вирусов и вредоносных программ?

В любой момент вы можете потерять:

- Все ваши деньги с любых банковских карт и счетов, электронные деньги в RBK Money, WebMoney, Яндекс.Деньги, Qiwi и прочих платёжных систем. Как показывает практика, их невозможно вернуть.

- Контроль над компьютером. Хакеры могут использовать ваш компьютер для проведения различных незаконных операций, причём вы ничего даже не заподозрите.

- Пароли для доступа на любые ваши сайты, на которые вы часто заходите, например, социальные сети Вконтакте, Facebook, Одноклассники и т.д. Хакеры могут прочесть вашу личную и деловую переписку, рассылать любые сообщения от вашего имени или вообще удалить аккаунт.

- Все ценные документы, видео, фото и музыку на жёстком диске. Возможно, многое и не удастся восстановить.

- Деньги со счёта мобильного телефона. Вирус или вредоносная программа будет рассылать SMS на платные номера, и вы не узнаете об этом, пока не решите кому-нибудь позвонить.

И это еще не всё…

Во-первых, по данным Лаборатории Касперского, одной из крупнейших в мире компаний в области информационной безопасности, существует уже более 1,5 миллиарда вирусов и различных вредоносных программ.

Во-первых, по данным Лаборатории Касперского, одной из крупнейших в мире компаний в области информационной безопасности, существует уже более 1,5 миллиарда вирусов и различных вредоносных программ.

Во-вторых, вы постоянно рискуете попасть на один из 100 миллионов сайтов, распространяющих вирусы. У каждого популярного сайта есть сотни вредоносных клонов. Чаще всего пользователи попадают на них с взломанного оригинала.

В-третьих, существует уже более 15 000 вирусов для различных мобильных устройств, таких как смартфоны и планшеты. Некоторые из них дают хакеру полный контроль над вашим устройством.

В-четвёртых, российские пользователи стоят на втором месте в мире по риску заражения через Интернет. Ваш шанс подцепить какой-нибудь вирус – примерно 58%.

В-пятых, на вашем компьютере установлено как минимум три программы, взлом которых даст хакеру полный контроль над ним.

В-шестых, для взлома компьютера без антивируса и брандмауэра достаточно около 2-х минут.

Разумеется, у вас могут возникнуть вполне обоснованные вопросы…

А как же защититься от всего этого?Как защитить компьютер от внешних угроз?Как уберечься от различных вирусов и вредоносных программ?

Когда-то я и сам не знал, как обеспечить надежную защиту своего компьютера от различных внешних угроз или киберугроз. И речь даже не шла о какой-то хорошей комплексной защите.

Что уж там говорить, в то время я попросту не знал про различные средства защиты. Не знал про антивирусы и фаерволы – для чего они вообще нужны. И понятия не имел что такое компьютерные вирусы, руткиты, антишпионы, спам и прочее вредоносное программное обеспечение.

С тех пор прошло немало времени…

Со временем я узнал многое о компьютерных вирусах и вредоносных программах. Накопил некоторый опыт в этой области и научился ставить на компьютер надежную защиту от внешних угроз. По сути, решил вопрос, как защитить компьютер от различных внешних угроз.

А Вы хотите научиться этому?

- Научиться ставить надежную защиту на свой компьютер и мобильное устройство (например, смартфон и планшет)?

- Научиться защищать компьютер от различных компьютерных вирусов и внешних угроз?

- Хотите защитить свою конфиденциальную информацию на ПК и других мобильных устройствах?

- Вы хотите надежно защитить доступ к Вашим деньгам: электронным деньгам, банковским счетам и картам?

Разумеется, если вы опытный пользователь и специалист, то разберетесь и без моей помощи!

Но я прекрасно понимаю, что не всем быть спецами или технарями. Я знаю, что простым пользователям нужен подробный материал с пошаговой инструкцией о том, как обеспечить надежную защиту своего компьютерного девайса от различных внешних угроз.

Поэтому я не стал терять драгоценное время и взялся за работу. И уже спустя некоторое время я закончил работу над книгой. Что из этого получилось, вы можете видеть ниже.

С радостью представляю вам свою новую книгу. Жмите на ссылку ниже, чтобы посмотреть презентацию книги.

В чём опасность?

• Фрод (мошенничество). Когда юзер оплачивает покупки или услуги банковской картой на вредоносном сайте, создатели ресурса могут получить доступ к реквизитам пользователя.

• Взлом аккаунтов. Тот случай, когда злоумышленники получают логины и пароли от почты, онлайн-банкинга или социальной сети.

• Утечка данных. Сбор личной информации человека для передачи третьим лицам. В такой скандал попадал Facebook. Социальная сеть допустила массовую передачу данных 50 миллионов пользователей, которым потом показывалась политическая таргетированная реклама.

• Проникновение. Обеспечение удалённого доступа для мошенников на персональный компьютер через вредоносное ПО.

• Фишинг. Сайты-подделки под популярные сервисы: социальные сети, платёжные ресурсы, онлайн-банки. Рассылки, которые маскируются под рассылку от авторитетных сайтов (Google, Mail.ru, Facebook, VK). Они рассчитаны на невнимательность человека и пытаются заполучить доступ к конфиденциальным данным — логинам и паролям.

Что помогает защитить себя в интернете?

Чтобы защитить себя в интернете не нужно выстраивать оборону против каждого вида проникновения – достаточно соблюдать комплексные меры безопасности и использовать здравый смысл. Это сократит вероятность утечки персональной информации и не даст вредоносному программному обеспечению начать работу.

Инструменты кибербезопасности для аудита паролей и анализаторов пакетов

Cain and Abel

Cain and Abel — один из первых инструментов кибербезопасности, используемых для обнаружения уязвимостей в операционных системах Windows. Каин и Авель позволяют специалистам по безопасности обнаруживать слабые места в парольной защите систем, работающих под управлением операционной системы Windows. Это бесплатный инструмент кибербезопасности, используемый для восстановления паролей. Он имеет множество функций, в том числе возможность записи сообщений VoIP. Кроме того, Каин и Авель может анализировать протоколы маршрутизации, чтобы определить, могут ли маршрутизируемые пакеты данных быть скомпрометированы.

Кроме того, Каин и Авель раскрывают кешированные пароли, ящики с паролями и используют атаки грубой силы для взлома зашифрованных паролей. Кроме того, инструмент также декодирует зашифрованные пароли и очень эффективен при криптоанализе. Компаниям следует рассмотреть возможность использования Каина и Авеля в качестве отправной точки для всех процессов перехвата пакетов.

Wireshark

Wireshark, ранее известный как Ethereal, представляет собой консольный инструмент кибербезопасности. Wireshark — отличный инструмент для анализа сетевых протоколов и, следовательно, используется для анализа сетевой безопасности в режиме реального времени. Wireshark анализирует сетевые протоколы и анализирует сеть в режиме реального времени, чтобы оценить наличие уязвимостей. Wireshark — полезный инструмент для тщательного изучения всех деталей, относящихся к сетевому трафику на разных уровнях, от уровня соединения до всех частей пакетов данных. Специалисты по безопасности используют Wireshark для захвата пакетов данных и исследования характеристик отдельных пакетов данных. Полученная информация позволяет легко выявить слабые места в безопасности сети.

John the Ripper

John the Ripper — жизненно важный инструмент кибербезопасности, используемый для проверки надежности пароля. Инструмент разработан для быстрого определения слабых паролей, которые могут представлять угрозу безопасности защищенной системы. John the Ripper изначально предназначался для использования в средах Unix. Однако current работает с другими типами систем, включая системы Windows, DOS и OpenVMS. Инструмент ищет зашифрованные логины, сложные шифры и пароли хеш-типа. В связи с развитием технологий паролей сообщество открытого ПО постоянно разрабатывает и выпускает обновления, чтобы гарантировать, что инструмент обеспечивает точные результаты тестирования на проникновение. Следовательно, это подходящий инструмент кибербезопасности для повышения безопасности паролей.

Tcpdump

Tcpdump — очень полезный инструмент для перехвата пакетов данных в сети. Профессионалы в области кибербезопасности используют его для мониторинга, а также для регистрации трафика TCP и IP, передаваемого через сеть. Tcpdump — это командная программная утилита, которая анализирует сетевой трафик между компьютером, на котором он выполняется, и сетью, через которую проходит этот трафик. В частности, Tcpdump проверяет безопасность сети путем захвата или фильтрации трафика данных TCP / IP, передаваемого или принимаемого по сети на определенном интерфейсе. В зависимости от используемой команды Tcpdump описывает содержимое пакета сетевого трафика в разных форматах.

Инструменты тестирования на проникновение

Kali Linux

Kali Linux — один из самых распространенных инструментов кибербезопасности. Хотя назвать это просто инструментом не совсем корректно — это полноценная операционная система, содержащая не менее 300 различных инструментов для аудита безопасности. Kali Linux предоставляет множество инструментов, которые специалисты используют для сканирования своих сетей и ИТ-систем на наличие уязвимостей. Основное преимущество Kali Linux в том, что его могут использовать пользователи с разным уровнем знаний в области кибербезопасности. Таким образом, не требуется, чтобы специалист по кибербезопасности был высоко квалифицированным. Большинство инструментов, доступных в операционной системе, являются исполняемыми, что означает, что пользователи могут контролировать и управлять безопасностью своих сетевых систем одним щелчком мыши. Kali Linux легко доступен для использования.

Metasploit

Metasploit состоит из отличной коллекции, содержащей различные инструменты для выполнения упражнений по тестированию на проникновение. IT-специалисты и профессионалы в области кибербезопасности используют Metasploit для достижения различных целей. К ним относятся выявление уязвимостей в сети или системе, разработка стратегий для усиления защиты от киберпреступников и управление завершенными оценками безопасности. Metasploit может тестировать безопасность различных систем, включая онлайн-приложения или веб-приложения, сети, серверы и другие. Metasploit выявляет все новые уязвимости безопасности по мере их появления, обеспечивая тем самым круглосуточную безопасность. Кроме того, специалисты по безопасности часто используют этот инструмент для оценки защищенности ИТ-инфраструктуры от уязвимостей, о которых сообщалось ранее.

Роль ИКС в организации сетевой защиты

ИКС — специальная программа защиты данных, которая задействует несколько технологий одновременно. Это позволяет добиваться максимального уровня защиты информации в локальных сетях и в рамках взаимодействия с внешним миром. Компоненты систем ИКС:

Модули DLP. Системы анализа потоков информационных данных, которые выходят за пределы локальной сети. Проверка осуществляется на предмет содержания конфиденциальных сведений. После обнаружения соответствующей информации модулем DLP передача блокируется.

Межсетевые экраны. Барьеры или пограничные контрольные пункты между интернетом и локальными сетями. Межсетевой экран — это комплекс алгоритмов, правил и других мер, направленных на анализ трафика на предмет безопасности содержимого. Критерии защиты определяет федеральный закон о персональных сведениях. Он предполагает возможность применять межсетевые сертифицированные экраны в решении текущих задач.

Шифрование туннелей. ИКС относится к VPN-серверам, а для них характерно шифрование данных, которые передаются по открытым каналам связи — например, между удаленными рабочими местами и офисами. Для защиты сетей задействуется IPSec протокол. Даже если злоумышленник перехватил пакеты на физическом уровне, извлечь зашифрованные данные он не сможет.

Встроенная антивирусная защита предотвращает несанкционированный доступ к сетям, сначала обнаруживает, после изолирует объекты, которые были заражены.

Монитор соединений. Контролирует, отслеживает все соединения, которые были установлены, определяет загрузку канала, типы трафика и доступные рабочие направления.

Антивирус. Программа тестирует FTP, HTTP-потоки и файлы в рамках них, не замедляет при этом скорость работы в сети. Антивирус нужен для регулировки доступа к интернет-ресурсам, исключает потенциально опасных сайтов в целях защиты сетей клиентов

Правила перенаправления портов. В целях увеличения текущего уровня безопасности установленные на централизованном уровне номера портов будут изменены на произвольные для выделенных протоколов. При этом системы ИКС будут перенаправлять текущие пакеты на новые. Это затруднит доступ к локальным сетям извне и станет эффективной мерой в обеспечении дополнительной защиты.

IDS Snort. Система по обнаружению вторжений представляет собой протокол свободного типа, который разрабатывался для выявления, анализа попыток внешних атак, работает в режиме реального времени непрерывно. У зондирования и даже самых хитрых атак есть общие признаки — они типовые и подлежат точному обнаружению. Соответственно, хищение данных реально предотвратить.

Табличный модуль слежения ARP. Говоря об ARP, мы имеем в виду протокол, фиксирующий факты соответствия адресов МАС айпи-адресам в рамках завершения сессии или до того момента, пока адрес не изменится по какой-либо причине. При несанкционированном изменении соответствий модуль слежения воспримет любые действия как умышленную попытку для маскировки, подмены, начнет бить тревогу.

![10 лучших бесплатных антивирусов на русском [2023]](http://wudgleyd.ru/wp-content/uploads/f/8/3/f8302347371512fe281a680e568a0a75.jpeg)