The Edit Command

In the Juniper switch configuration settings are contained within elements, and elements often have elements contained within them too. Each part of the Juniper switch command after the action command, such as set, edit, and delete, is an element in which we can set ourselves to begin our configuration at with the usage of the edit command. So for example, if we were focusing on the element forward-routing dhcp-relay and all its sub elements and wishes to configure it. We could type set forward-routing dhcp-relay … where … is the rest of the command, or we could use edit forward-routing dhcp-relay to begin in the sub element forward-routing dhcp-relay. By using the edit command this way we can use commands like set and delete as if we had already typed in forward-routing dhcp-relay or other elements this makes the commands needed to change or delete configurations shorter and more efficient to perform. Now while I won’t be using the edit command for this configuration overview, it is important know for configuration and it is present within some of my figures.

OSPF Configuration

OSPF protocol is a useful protocol to implement on our Juniper switch if we wish for our network to be able to receive and forward OSPF packets. Similar to IPv4 and IPv6, OSPF and OSPFv3 can be set up by only changing one part of the command. The general command for setting up OSPF is ‘set protocols ospf area area interface interface’, if you need to configure retransmit-interval you add retransmit-interval number at the end after the interface. In this OSPF configuration example for this overview I will use the following: area 0 or 0.0.0.0, interface ge-0/0/0, interface ge-0/0/1, and a retransmit interval of 1 to set up OSPF. So for our example configuration the command would be ‘set protocols ospf area 0.0.0.0 interface ge-0/0/0 retransmit-interval 1’ and then the interface is changed to ge-0/0/1 to add it into area 0.0.0.0. Figure 6 below shows what a successful ospf configuration looks like for two interfaces.

Общие команды конфигурации

| mode | Команда | Описание |

|---|---|---|

| # | commit confirmed | Применяет конфигурацию на 10 минут, после чего возвращается к исходной конфигурации, можно указать количество минут на которое нужно применить конфигурацию, например «commit confirmed 6» конфигурация будет применена на 6 минут. |

| # | replace pattern with | находит и заменяет выражения внутри конфигурации |

| > | request system autorecovery state save | сохраняет информацию об автовостановлении |

| > | request system configuration rescue save | сохраняет текущую конфигурацию в качестве rescue |

| # | set interfaces disable | отключает интерфейс |

| # | delete interfaces disable | включает интерфейс |

| # | load factory-default | загружает первоначальную (заводскую) конфигурацию. |

DHCP

Настраиваем DHCP-сервер на интерфейсе vlan.0 (чтобы клиентские устройства получали настройки сети по DHCP)

root@srx# set system services dhcp router 192.168.1.1 root@srx# set system services dhcp pool 192.168.1.0/24 address-range low 192.168.1.2 root@srx# set system services dhcp pool 192.168.1.0/24 address-range high 192.168.1.100 root@srx# set system services dhcp propagate-settings vlan.0

Настраиваем зоны безопасности. Названия зон могут любыми, можно иметь большое количество зон и настраивать переходы между зонами в виде политик. Это очень удобный способ настройки безопасности. В данном примере у нас будет две зоны: trust (локальная сеть) и untrust (Интернет).

root@srx# set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services ping root@srx# set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services ssh

Здесь мы создаем зону безопасности untrust и присоединяем интерфейс ge-0/0/0, который у нас смотрит в Интернет, к этой зоне. Параметр зоны host-inbound-traffic обозначает какие сервисы и протоколы в зависимости могут получать доступ к самому Джуниперу. Например, в данном примере мы разрешили пинговать наш Джунипер извне, а также подключаться к нему по ssh. Если мы захотим получать Интернет-адрес по DHCP, то здесь нужно разрешить службу dhcp. Если мы захотим пользоваться IPsec-туннелями между Джуниперами, то нужно разрешить службу IKE, и так далее. То же относится и к протоколам маршрутизации. Например, чтобы разрешить обмен маршрутами OSPF, то нужно вписать опцию host-inboubd-traffic protocols ospf.

Настраиваем зону trust:

root@srx# set security zones security-zone trust host-inbound-traffic system-services all root@srx# set security zones security-zone trust host-inbound-traffic protocols all root@srx# set security zones security-zone trust interfaces vlan.0

К зоне trust у нас принадлежит виртуальный интерфейс vlan.0, членами которого теперь, как вы догадались, являются физические интерфейсы от ge-0/0/1 до ge-0/0/7. Для зоны trust у нас разрешены любые сервисы и протоколы, например HTTP, то есть веб-интерфейс Джунипера. Из Интернета на его веб-интерфейс попасть нельзя, как указано в настройках зоны untrust.

Внимательно прочитайте последние два абзаца и постарайтесь хорошо понять назначение команды host-inbound-traffic, т.к. она напрямую влияет на безопасность нашей сети. Если мы не хотим, чтобы пользователи нашей сети могли обращаться к веб-интерфейсу Джунипера, мы можем оставить здесь все, как есть, но запретить это в политиках. Подробнее о политиках я напишу отдельную статью, т.к. это очень широкая тема для обсуждения

Настройка зон отображает их интерфейсы и разрешает траффик, адресованный самому роутеру. Политики транзитного траффика (проходящего сквозь Джунипер) описываются в другом месте в виде переходов между зонами.

root@srx# set security policies from-zone trust to-zone untrust policy trust-to-untrust match source-address any root@srx# set security policies from-zone trust to-zone untrust policy trust-to-untrust match destination-address any root@srx# set security policies from-zone trust to-zone untrust policy trust-to-untrust match application any root@srx# set security policies from-zone trust to-zone untrust policy trust-to-untrust then permit

Здесь описана политика траффика при переходе от зоны trust к зоне untrust. В данном примере из локальной сети в Интернет разрешены все запросы. Если мы захотим как-то ограничить пользователей нашей сети в использовании Интернета (например, запретить общение через ICQ или IRC), то здесь можно создать соответствующие запрещающие правила.

root@srx# set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any root@srx# set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any root@srx# set security policies from-zone trust to-zone trust policy trust-to-trust match application any root@srx# set security policies from-zone trust to-zone trust policy trust-to-trust then permit

Здесь описана политика из зоны trust в зону trust. Опять же разрешены все переходы.

Политику из зоны untrust (Интернет) в зону trust (локальная сеть) описывать здесь не будем. Почему? Потому что политика по умолчанию стоит deny-all, т.е. все что явно не разрешено, то запрещено, а хосты из глобальной сети не должны иметь доступ к защищаемым Джунипером хостам, не так ли? Вообще, если мы не создали политику, то это не значит что ее нет вовсе. Она есть, только она пустая, а следовательно на все переходы отвечает запретом.

Заключительные настройки

После ввода всех команд нужно проверить их на синтаксис и на логику командой:

root@srx# commit check

Если в нашем конфиге присутствуют какие-либо опечатки или чего-то не хватает, то система всегда сообщит нам об этом. Внимательно читайте вывод консоли, ибо Junos OS очень подробно и точно и объясняет, что нам нужно исправить! Если консоль выдаст commit check succeded, то значит все в порядке и можно писать:

root@srx# commit

После этого наши настройки сохраняться в памяти роутера и станут актуальными. Теперь можно подключать клиентские устройства, проверять пинги и Интернет. Если мы вдруг заметили, что применили что-то совсем не то и необходимо вернуться на предыдущую конфигу, то можно написать:

root@srx# rollback 0

Эта команда вернет нас к предыдущей конфиге, которую, кстати, так же нужно коммитить. Число возможных откатов назад во времени по максимуму равно 49 и может быть настроено командой

root@srx# set system max-configuration-rollbacks 49

Если ввести

root@srx# rollback ?

то система выдаст нам дату и время предыдущих коммитов (максимум – 49)

Если мы выполняем удаленное конфигурирование Джунипера и боимся, что применение очередной политики или настройка интерфейса может привести к утрате связи с устройством, то можно пользоваться коммитом в следующем виде:

root@srx# commit confirmed число_минут

Эта команда применяет текущий конфиг, но лишь на определенное число минут, указанное в команде (по умолчанию 10). Если в течение этого времени не ввести просто commit, то по истечении времени Джунипер автоматом вернется к предыдущей конфиге. Это очень удобно для удаленного конфигурирования!

Итоговый конфиг приведен под спойлером

По материалам этой статьи.

Initial Set-up

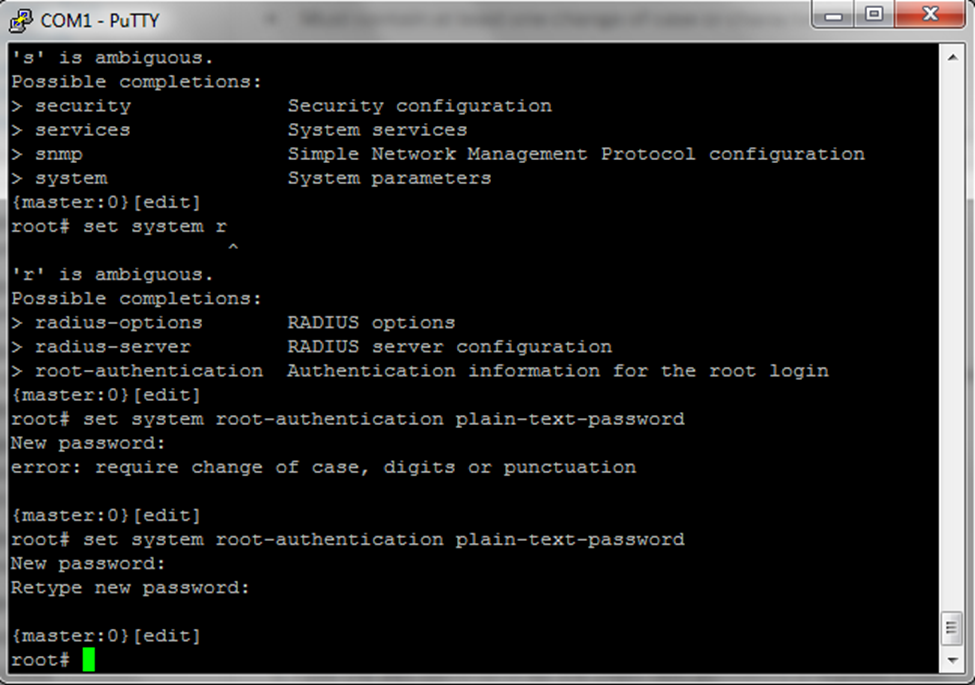

At the factory default settings a Juniper Ex-4200 switch will only require a user name, root, for you to log on and begin configuration. The first task before you can begin configuring the switch is to set up a password for the root user. Without setting up the password first the Juniper switch will not allow the usage of the commit command until a password is set to be committed. Using the cli and the configuration commands we can enter configuration mode as shown by Figure 1 below. Figure 1 also shows us the differences when we are in cli or in configure mode as indicated by the ‘>’ and the ‘#’ respectively. It should be noted that above the command line prompt is something labeled ‘’. When we use the edit command this will change to show us the element we are currently editing, for example: ‘[edit interface ge-0/0/0]’.

After this is done, we can set up the root’s password by issuing the following command: ‘set system root-authentication plain-text-password’ as seen in Figure 2. You may for security purposes instead of plain-text-password use encrypted-password so that after creation your password is encrypted but for the purpose of this Ex-4200 overview we will be using plain-text-password as an example. After issuing the command, the switch will ask for a password to be entered and for this overview I simply used the password: ‘Password’ but for official use a more complicated password should be used. Now with the root password set we can begin configuration of the Juniper Ex-4200 switch. Once the password is set, we can check it using the show configuration command in cli mode. We will need to type in both the user and the password anytime afterwards when we log into the Juniper Switch.

Figure 1- cli and configure commands

Figure 2- Setting the root password

About This Topic Collection

•How to Use This Guide on page xv

•List of EX Series Guides for Junos OS Release 10.4 on page xv

•Downloading Software on page xvii

•Documentation Symbols Key on page xviii

•Documentation Feedback on page xix

•Requesting Technical Support on page xx

How to Use This Guide

Complete documentation for the EX Series product family is provided on webpages at http://www.juniper.net/techpubs/en_US/release-independent/information-products/pathway-pages/ex-series/product/index.html. We have selected content from these webpages and created a number of EX Series guides that collect related topics into a book-like format so that the information is easy to print and easy to download to your local computer.

Thisguide, CompleteHardwareGuideforEX2200Switches,collectstogetherinformation about the EX2200 fixed-configuration switches. The release notes are at http://www.juniper.net/techpubs/en_US/junos10.4/information-products/topic-collections/release-notes/10.4/junos-release-notes-10.4.pdf.

List of EX Series Guides for Junos OS Release 10.4

|

Title |

Description |

|

Complete Hardware Guide for EX2200 Ethernet Switches |

Componentdescriptions,sitepreparation,installation, |

|

replacement, and safety and compliance information |

|

|

for EX2200 Ethernet switches |

|

|

Complete Hardware Guide for EX3200 Ethernet Switches |

Componentdescriptions,sitepreparation,installation, |

|

replacement, and safety and compliance information |

|

|

for EX3200 Ethernet switches |

|

|

Complete Hardware Guide for EX4200 Ethernet Switches |

Componentdescriptions,sitepreparation,installation, |

|

replacement, and safety and compliance information |

|

|

for EX4200 Ethernet switches |

Команды операционного режима

Команды мониторинга и устранения неисправностей:

root@juniper> clear — очистка чего-либо root@juniper> monitor — просмотр чего либо в реальном времени root@juniper> ping — проверка доступности узлов ICMP-пакетами root@juniper> show — просмотр конфигурации root@juniper> test — тестирование сохраненных конфигураций и интерфейсов root@juniper> traceroute — трассировка маршрута

Отображение состояния интерфейсов

root@juniper> show interface description

root@juniper> show interface terse {кратко о состоянии интерфейсов}

root@juniper> show interface detail {полная информация о интерфейсах}

Сохранение резервной конфигурации

root@juniper> request system configuration rescue save

Чтобы возвратиться к спасательной конфигурации, загрузите её следующей командой:

root@juniper# rollback rescue

Удаляет не примененные команды

root@juniper> clear system commit

Показывает CPU, Mem and Temperature

root@juniper> show chassis routing-engine

Показывает статистику на интерфейсе в реальном времени

root@juniper> monitor traffic interface ge-0/0/1 {какие пакеты и куда идут на интерфейсе}

root@juniper> monitor interface traffic {трафик на всех интерфейсах}

Рестарт процесса

root@juniper> restart {process} gracefully

Перегрузка оборудования

root@juniper> request system reboot

Удаление ненужных файлов

root@juniper> request system storage cleanup

Conclusion

The Juniper Ex-4200 series are highly flexible and scalable switches, which when properly configured can be very useful. While initially they may seem very complicated to work with due to lack of explanation, after working with them it becomes simpler to understand the underlying principles of the switch. While there are more ways to configure a Juniper Ex-4200, I have mainly covered some of the main methods that the switch will be used when put onto a network. It should be noted that at any time you can use ? to ask the Juniper switch for possible things to enter in to complete the next part of the command or tab to finish a single part of the command if it knows what you wish to input. This concludes this overview of the Juniper Ex-4200 switch configuration.

Команды просмотра и траблшутинга

| mode | Команда | Описание |

|---|---|---|

| # | show | compare | сравнивает текущую конфигурацию и конфигурацию кандидат |

| > | show chassis routing-engine | показывает температуру, утилизацию памяти и CPU |

| > | show system license | Показывает доступные лицензии на устройстве |

| > | show version | Показывает модель устройства и версию JunOS |

| > | show system alarms | Показывает системные предупреждения |

| > | show chassis hardware | Показывает информацию об устройстве, серийный номер. |

| > | show host hostname | Разрешает имя хоста, показывает информацию о DNS, если нужно проверить с конкретного интерфейса, из shell выполняем команду: dig @dns_address -b source_IP hostname |

| > | show system uptime | Показывает текущее системное время, аптайм, время загрузки системы |

| > | show arp | Показывает arp таблицу, при желании можно указать что именно требуется показать с помощью | grep |

| # | show security policies | display xml | no-more | Показывает своего рода матрицу доступа, информацию по всем policy. Вывод команды между тэгами <security> </security> нужно скопировать, сохранить в файл как XML. За тем открыть файл Excel или другим XML совместимым редактором, и получим удобный вывод в таблице. Подробнее в KB Juniper |

| # | show | display set | показывает набор команд, которые необходимо выполнить для получения такой конфигурации |

| > | show ethernet-switching table | показывает mac таблицу (для сортировки можно использовать | grep) |

| # | show groups junos-defaults applications | показывает стандартные applications устройства, используемые, например при написании security policies. |

| > | restart dhcp-service soft | перезапуск DHCP демона JDHCP |

Настройка vpn на juniper

И так с чего начинается настройка любого VPN соединения, правильно с планирования, и первым пунктом стоит это выбор подсети для тунелирования. Нам для решения этой задачи хватит подсети с маской 30, что означает всего 2 ip адреса которые можно использовать, один в одном офисе, а второй в другом.

Ранее я вам рассказывал про статическую маршрутизацию в Cisco и там мы использовали, то же VPN канал между офисами

Вот пример общей схемы подключения, есть главный офис и два мелких, и за счет настроенных на juniper vpn каналах, через интернет они подключены, и являются одним большим организмом. Пользователи любого офиса имеют доступ в любой другой доступ по сети конечно .

Еще один важный аспектом, всегда была безопасность, выделю это слово и подчеркну, значит нам нужно чтобы канал был зашифрован и устойчив к взлому, и нам на помощь приходит juniper ipsec.

В Juniper ipsec, отличается от того же шифрованного ovpn или pptp является гораздо более высокая степень устойчивости ко взлому, а также гораздо более широкая степень унификации и распространенности. Связать две железки типом site-to-site, если нужен канал с шифрованием, через ipsec гораздо проще, нежели поднимать между ними ppp-соединение. Потому что ipsec умеют почти все роутеры, даже D-link, а вот с ppp-соединениями всегда возможны нюансы.

В juniper ipsec, включает в себя две фазы:

- Первая это когда устройства представляются друг другу, при помощи протокола IKE, в момент знакомства они должны договориться какой тип шифрования и контроль целостности и аутентификации буду использовать, а уж после выполнения этих требований переходят ко второй фазе.

- Ну а на второй фазе строится сам vpn туннель между Juniper роутерами.

В Juniper SRX впн соединения бывают двух видов:

- Policy based

- Routed based

Для чего используют Policy based

- Для устройств не из семейства Juniper, примером может быть Cisco.

- Когда через VPN, необходимо получить доступ только к одной подсети или одной сети на удаленном узле

Для чего используют Routed based

- Туннель представляет собой средство для доставки трафика между точками А и В, а также политику в качестве метода разрешающего или запрещающего доставку этого трафика. Проще говоря, ScreenOS позволяет вам свободу, чтобы отделить регулирование трафика от средств его доставки

- Route Based VPN является конфигурация, в которой политика не ссылается на конкретный VPN-туннель. Вместо этого VPN-туннель косвенно ссылается на маршрут, который указывает на конкретный интерфейс туннеля. Туннельный интерфейс может быть связан с VPN-туннелем или в туннельной зоной.

- Route Based интерфейс находится в зоне безопасности, туннельный интерфейс должен быть привязан к VPN-туннелю. Это необходимо для того, чтобы создать конфигурацию Route Based VPN. Интерфейс туннеля может быть пронумерован. Если он пронумерован, интерфейс туннеля заимствует IP-адрес из интерфейса зоны безопасности.

Кроме того, виртуальные частные сети Route Based должна включать следующую информацию о конфигурации:

- Туннельный интерфейс

- В фазе 1 Конфигурация VPN шлюза

- В фазе 2 в конфигурация VPN

- Маршрут для удаленной сети, указывающей на туннельный интерфейс

- Политика разрешающая трафик

- Конфигурацию VPN связанную с туннельным интерфейсом.

- Локальный и удаленный прокси-ID

Мастер можно запустить из шела командой:

root@srx% config-wizard

Мастер первоначальной настройки описан здесь: www.juniper.net/techpubs/hardware/junos-jseries/junos-jseries96/junos-jseries-hardware-guide/jd0e12614.html. В общем-то если вы знаете английский язык и ориентируетесь в терминах, то сможете настроить все сами без всяких мануалов, но на всякий случай приведу таблицу с расшифровкой параметров настройки.

| Enter host name: | Здесь вводим имя Джунипера. Оно будет отображаться в приглашении командной строки. Играет чисто визуальную роль. |

| Please enter root password:Retype root password: | Здесь вводим пароль супер-пользователя root (обязательно) |

|

Would you like to configure a domain name? (no): Enter domain name: |

Здесь вводим имя домена (необязательно) |

|

Would you like to configure name server? (no): Enter IP address for the name server: Would you like to configure alternative name server? (no): Enter IP address for the name server: |

Здесь вводим адрес первичного DNS-сервера (крайне желательно)

А здесь адрес вторичного (необязательно) |

|

Configure the following network interfaces Identifier…Interface ….1……..ge-0/0/0 ….2……..ge-0/0/1 ….3……..ge-0/0/2 Please select interface identifiers: IP address for this interface: Subnet mask bit length for this interface (32): Enter a security zone name to associate this interface to: |

Здесь перечисляется список физических интерфейсов роутера. Если мы хотим сконфигурировать тот или иной интерфейс, то нам нужно выбрать его номер в списке

Здесь вводим номер интерфейса |

|

Would you like to configure default gateway? (no): Enter IP address for the default gateway: |

Здесь вводим адрес основного шлюза, который выдал нам провайдер. |

|

Would you like to create a new user account? (no): Enter a new user name: Enter user password Retype the password: |

Здесь можно создать нового пользователя помимо root (необязательно). Может быть полезно, если роутер будет конфигурировать не один администратор. |

|

Would you like to configure SNMP Network Management? (no): Enter community string : |

Здесь можно назначить имя коммьюнити для мониторинга по SNMP (необязательно) |

После завершения настройки система выведет итоговую конфигурацию и запросит разрешение на применение параметров настройки (commit). После коммита мы вновь увидим приглашение командной строки и можем войти в cli.

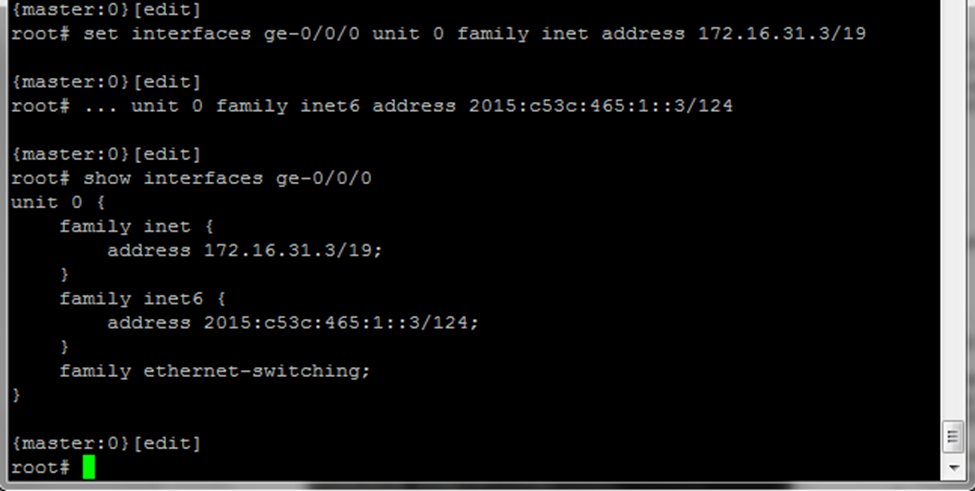

Setting IP addresses on a Juniper Switch

For a Juniper Switch that interacts with networks, if we wish for its interfaces to host an IP address it will need to be configured on the individual interface. By factory-default every interface of the Juniper switch will have a setting on it called ‘ethernet-switching’ and you can check which interfaces have this by using the ‘show configuration’ command in cli mode or ‘show interface interface-name’ in configuration mode. The delete command in configuration mode can be used to delete this setting. The command to delete the ethernet switching is as follows: ‘delete interfaces ge-0/0/0 unit 0 family ethernet-switching’. The general command for deleting a setting on the interface is ‘delete interface interface-name unit number elements’. The last part of the general command is highly variable as it can be something such as inet, inetv6, or other settings on the interface but inet and inet6 elements do need the family element before them for a successful command.

To set an IP address, we will need to use the set command on the interface we wish to use. Let’s say we wish to set interface ge-0/0/0’s IP address as 172.16.31.3/19. To do so we will need to use the command ‘set interfaces ge-0/0/0 unit 0 family inet 172.16.31.3/19’ or for a more general use command for setting the IP: ‘set interfaces interface unit number family inet IP-address’. This may also be done for IPv6 if inet is replaced with inet6 and the IP address after it is replaced with a valid IPv6 address. Below with figure 3 I have provided examples of a successful configuration of an IP version 4 and 6 before removing the family ethernet-switching configuration.

Figure 3- IPv4 and IPv6 Configuration