Как открыть порты на роутере самостоятельно

После введения IP-адреса перед пользователем открывается окно авторизации, в котором требуется ввести сочетание логина и пароля. Комбинаций не так много. По умолчанию это admin/admin, root/admin, user/user. Иногда пароль вообще не предусмотрен.

Чтобы открыть доступ, используют несколько способов, вне зависимости от производителя и модификации устройства:

- С применением функции DMZ (активация демилитаризованной зоны).

- Через настройку виртуального сервера.

- Посредством «Триггера портов».

При выборе настройки DMZ путь следующий:

- «Сеть».

- Поставить галочки в графах NAT и IGMP, активизировать сетевой протокол UDP.

- Перейти в DMZ.

- Вписать IP-адрес компьютера, присвоенный оборудованию в домашней сети.

- Активировать пункт «Включить».

- Кликнуть «Сохранить».

Описанный порядок действий позволяет открыть все доступные порты на оборудовании, чей сетевой адрес указан при настройке. При этом локальная сеть останется под защитой, благодаря межсетевому экрану роутера.

Для проброса путей через виртуальные серверы в меню настроек роутера выбирают соответствующий раздел. Чаще всего он так и называется «Виртуальные серверы». Кликнув на него, пользователю открывается страница с IP-адресом оборудования и графами, в которое требуется ввести начальные и конечные значения перенаправляемых портов. Затем изменения применяют и сохраняют.

Если в интерфейсе маршрутизатора нет определенных разделов, описанных выше, проблема решается через сервис «Триггер портов». В нужных полях прописывают диапазон путей для входа и выхода, а также тип применяемого протокола. Информация указывается в приложении, для которого проводится проброс. Завершающий этап — нажать «Добавить», а затем сохранить примененные изменения.

Открываем порт в настройках роутера Linksys

Первым делом, нам нужно зайти в веб-конфигуратор нашего маршрутизатора. Достаточно подключиться к роутеру по кабелю, или по Wi-Fi, и в браузере перейти по адресу 192.168.1.1. Более подробная информация по доступу к странице настроек есть в этой инструкции.

Прежде чем приступить к перенаправлению портов, нужно для нашего компьютера зарезервировать статический IP-адрес. Я имею введу компьютер, для которого мы будем настраивать проброс портов. Этот компьютер должен быть подключен к роутеру.

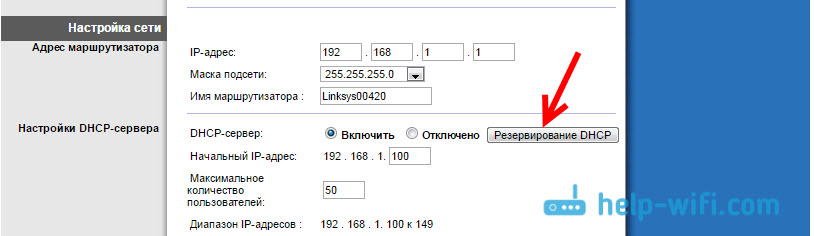

На главной странице настроек, напротив пункта «Настройки DHCP-сервера» нажмите на кнопку «Резервирование DHCP».

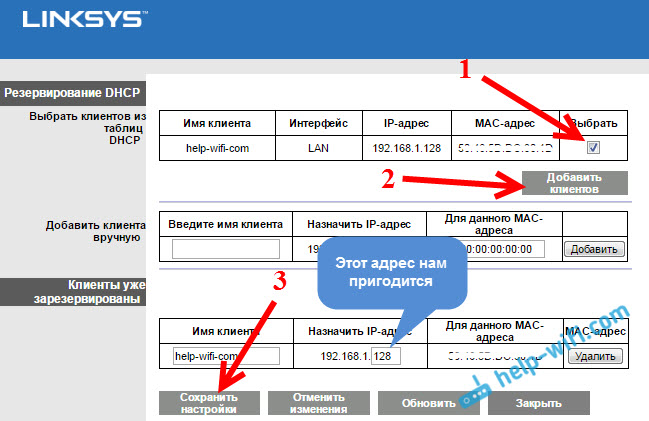

Откроется еще одно окно, в котором напротив нашего компьютера нужно поставить галочку, и нажать на кнопку «Добавить клиентов». Наш компьютер появится снизу, в разделе «Клиенты уже зарезервированы». Нам понадобится IP-адрес, который указан в таблице, в поле «Назначить IP-адрес». Запомните его. Это статический адрес, который роутер всегда будет выдавать для этого компьютера.

Нажмите на кнопку «Сохранить настройки».

Переходим к переадресации портов

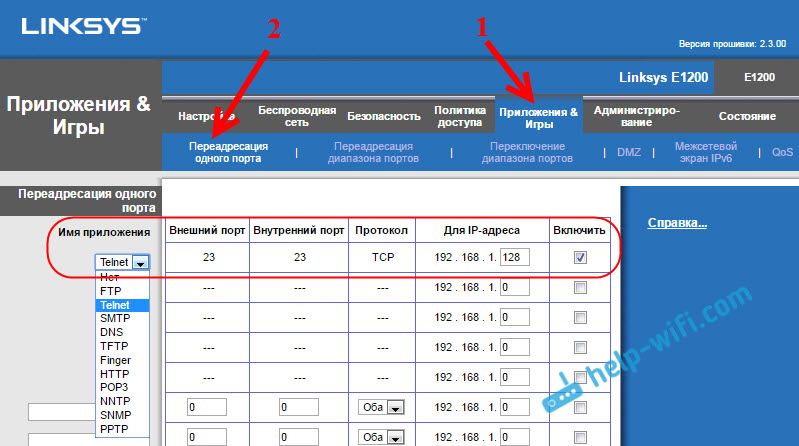

Перейдите на вкладку «Приложения & Игры». Если нам нужно открыть только один порт, то перейдите на вкладку «Переадресация одного порта». Там есть два варианта.

Есть несколько полей, где можно просто выбрать нужный протокол (telnet, FTP, DNS, TFTP и т. д.), и роутер сам подставит нужные порты. Как внешний, так и внутренний. Нам нужно только задать IP-адрес нашего компьютера (который мы резервировали выше) в поле «Для IP-адреса», и поставить галочку в поле «Включить». Ну и не забудьте сохранить настройки в самом низу, нажав на кнопку «Сохранить настройки».

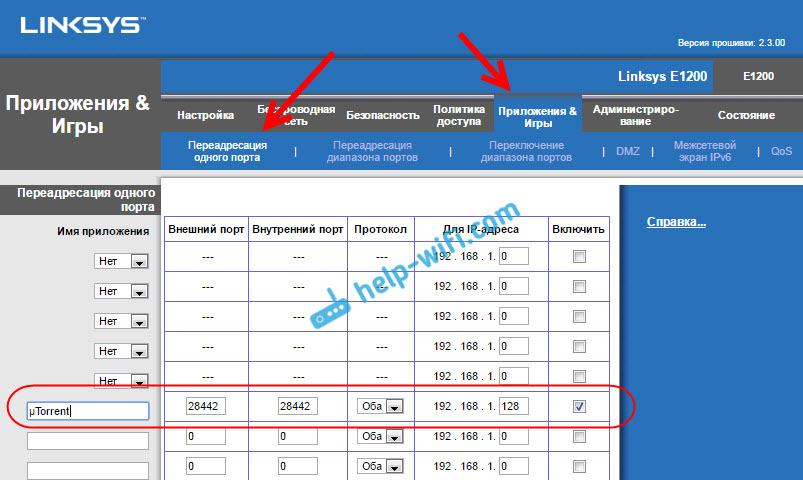

Если вам нужно задать настройки вручную, то ниже в одном из полей достаточно задать имя приложения (произвольное, для которого вы выполняете настройки), дальше задать внешний и внутренний порт, выбрать проколол TCP, или UDP (можно оба), прописать IP-адрес компьютера, и поставить галочку «Включить».

Сохраняем настройки, и все готово. Смотрите скриншот для примера.

С этим разобрались. Но, часто бывает, когда нужно открыть не один порт, а диапазон портов.

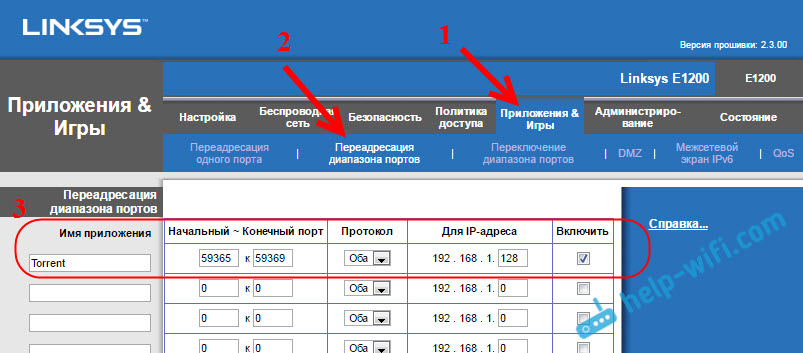

Для этого открываем вкладку «Приложения & Игры» – «Переадресация диапазона портов».

Точно так же задаем название для приложения, выбираем протокол, указываем IP-адрес компьютера для которого настраиваем, и ставим галочку «Включить». Только здесь нам нужно указать уже не внешний и внутренний порт, а начальный и конечный. Смотрим скриншот:

Не забудьте нажать на кнопку «Сохранить настройки» снизу страницы.

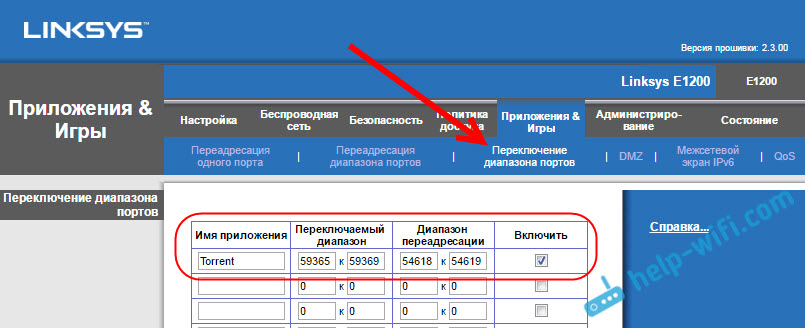

Но это еще не все. Нам нужно этот диапазон внешних портов перенаправить на внутренние порты. Для этого откройте вкладку «Переключение диапазона портов».

Там нам нужно снова же указать имя, затем указать диапазон портов который хотим пробросить (которые задавали выше), и указываем диапазон портов на который нужно их перенаправить. Ставим галочку в поле «Включить», и сохраняем настройки.

5

25092

Сергей

Linksys

Сервисы для проверки открытых портов

Общее число путей, по которым происходит передача информации — 65536. Наиболее часто используемые для почтовых сервисов, HTML, MS SQL, IMAP, SMTP – от 0 до 1023. Среди них есть каналы, которые чаще всего применяют для пиратского входа. Открывать их небезопасно, слишком высок риск хакерской атаки. Поэтому, когда в сети встречается вопрос — для чего на роутере открыт 22 порт, опытные пользователи рекомендуют закрыть его и определять для проброса пути из более высокого диапазона (от 49152).

Каналы с нумерацией от 1024 до 49151 резервируются под специальные потоки ПО. Остальные пути называют динамическими и могут использоваться для любых целей.

Чтобы проверить, есть на роутере открытые порты и защитить систему от удаленной атаки, разработаны специальные онлайн-приложения, большинство из которых бесплатные для пользователя. Некоторые программы требуют введения номера порта для диагностики, другие тестируют наиболее часто используемые каналы.

Остальные cisco заметки:

- logging buffered 40960 — увеличиваем log buffer до 40960 байтов. Чтобы понимать насколько можно увеличить смотрите на Processor в show memory statistics

- username имя password пароль — хранение пароля в шифрованном виде, алгоритм шифрования обратимый

- username имя secret пароль — хранение пароля в шифрованном виде, алгоритм шифрования md5crypt (они же MD5(Unix), FreeBSD MD5, Cisco-IOS MD5)

- тестирование канала (скорости, потери пакетов и тд): команда ttcp

- создание интерфейса с ip-адресом:

- configure — переходим в режим конфигурации

- interface Vlan50 — создаем, например, интерфейс для Vlan50

- ip address 172.16.11.100 — прописываем для этого интерфейса ip-адрес

Проброс портов

На шлюз приходит пакет, который мы должны перенаправить на нужный сервер в локальной сети перед принятием решения о маршрутизации, то есть — в цепочке PREROUTING таблицы nat.

iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP |

Рассмотрим пример

iptables -t nat -A PREROUTING --dst 1.2.3.4 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.50 |

Если входящий пакет пришёл извне на шлюз (1.2.3.4), но предназначен веб-серверу (порт 80), то адрес назначения подменяется на локальный адрес 192.168.1.50. И впоследствии маршрутизатор передаст пакет в локальную сеть.

Дальше принимается решение о маршрутизации. В результате пакет пойдёт по цепочке FORWARD таблицы filter, поэтому в неё надо добавить разрешающее правило. Оно может выглядеть, например, так:

iptables -I FORWARD 1 -i eth0 -o eth1 -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT |

Рассмотрим пример

iptables -I FORWARD 1 -i eth0 -o eth1 -d 192.168.0.22 -p tcp -m tcp --dport 80 -j ACCEPT |

Пропустить пакет, который пришёл на внешний интерфейс, уходит с внутреннего интерфейса и предназначен веб-серверу (192.168.1.50:80) локальной сети.

С одной стороны, этих двух правил уже достаточно для того, чтобы любые клиенты за пределами локальной сети успешно подключались к внутреннему серверу. С другой — а что будет, если попытается подключиться клиент из локальной сети? Подключение просто не состоится: стороны не поймут друг друга.

Допустим, 192.168.1.31 — ip-адрес клиента внутри локальной сети.

- Пользователь вводит в адресную строку браузера адрес example.com;

- Сервер обращается к DNS и разрешает имя example.com в адрес 1.2.3.4;

- Маршрутизатор понимает, что это внешний адрес и отправляет пакет на шлюз;

- Шлюз, в соответствии с нашим правилом, подменяет в пакете адрес 1.2.3.4 на 192.168.1.50, после чего отправляет пакет серверу;

- Веб-сервер видит, что клиент находится в этой же локальной сети (обратный адрес пакета — 192.168.1.31) и пытается передать данные напрямую клиенту, в обход шлюза;

- Клиент игнорирует ответ, потому что он приходит не с 1.2.3.4, а с 192.168.1.50;

- Клиент и сервер ждут, но связи и обмена данными нет.

Есть два способа избежать данной ситуации.

Первый — разграничивать обращения к серверу изнутри и извне, для этого создать на локальном DNS-сервере А-запись для example.com указывающую на 192.168.1.50

Второй — с помощью того же iptables заменить обратный адрес пакета.Правило должно быть добавлено после принятия решения о маршрутизации и перед непосредственной отсылкой пакета. То есть — в цепочке POSTROUTING таблицы nat.

iptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IP |

Рассмотрим пример

iptables -t nat -A POSTROUTING --dst 192.168.1.50 -p tcp --dport 80 -j SNAT --to-source 192.168.1.1 |

Если пакет предназначен веб-серверу, то обратный адрес клиента заменяется на внутренний адрес шлюза.Этим мы гарантируем, что ответный пакет пойдёт через шлюз.

Надо дополнительно отметить, что это правило важно только для внутренних клиентов. Ответ внешним клиентам пойдёт через шлюз в любом случае

Но, пока что, для нормальной работы этого недостаточно. Предположим, что в качестве клиента выступает сам шлюз.В соответствии с нашими предыдущими правилами он будет гонять трафик от себя к себе и представлять исходящие пакеты транзитными.

Исправляем это:

iptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP |

Рассмотрим пример

iptables -t nat -A OUTPUT --dst 1.2.3.4 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.50 |

Теперь для удобства запилим скрипт, чтобы не прописывать правила каждый раз вручную.

rules.sh

#!/bin/bashEXT_IP="xxx.xxx.xxx.xxx" INT_IP="xxx.xxx.xxx.xxx" EXT_IF=eth0 INT_IF=eth1 LAN_IP=$1 SRV_PORT=$2 iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IPiptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IPiptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IPiptables -I FORWARD 1 -i $EXT_IF -o $INT_IF -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT |

Теперь, чтобы обеспечить доступ извне к локальному FTP по адресу 192.168.1.52, достаточно набрать в консоли от имени супер-пользователя:

./rules.sh 192.168.1.52 20,21 |

Почему не открываются порты на роутере TP-Link — возможные проблемы

Даже если вы сделаете все правильно, то есть вероятность столкнуться с ошибкой, что порты на роутере TP-Link не открываются — почему?

Если при обращении к внутреннему устройству через интернет вы попадаете на главную страницу админки роутера TP-Link, то попробуйте поменять WEB-порт (http-порт) и медиа-порт на другие значения и пробросить их. Также учтите, что проверять работу проброса портов следует только из внешней сети интернет, а не с устройства, входящего в вашу локальную сеть.

Если при обращении к внутреннему устройству через интернет вообще ни чего не происходит, то проверьте:

- Отключены ли антивирусные средства (файрволл, брандмауэр) или в них должны быть настроены исключения на подключение к вашим портам.

- Также есть вероятность, что при отсутствии внешнего статического IP при использовании сервиса DDNS провайдер запретил использовать некоторые порты.

- Следующее, что имеет смысл проверить — включена ли функция NAT для того соединения, через которое вы получаете интернет от провайдера.

- В сетевых настройках устройства/компьютера, на который осуществляется проброс портов, необходимо, чтобы IP-адрес шлюза по умолчанию был равен LAN IP-адресу роутера (по умолчанию 192.168.1.1). Это актуально, если на устройстве/компьютере вы указываете вручную сетевые настройки. Если же устройство/компьютер является DHCP-клиентом, т.е. получает автоматически IP-адрес, маску подсети, шлюз по умолчанию и DNS-адреса, в этом случае шлюз по умолчанию будет равен LAN IP-адресу роутера.

- Возможно также часть проблем удастся устранить путем включения функции открытого DMZ сервера. Его работа будет заключаться в том, чтобы перенаправлять абсолютно все внешние запросы из интернета на один и тот же определенный IP адрес внутри вашей локальной сети.

Другие подходы

Для осуществления проброса порта совсем необязательно использовать брандмауэры или системные демоны, как, например, этого требуют старые версии FreeBSD. Существует несколько других способов сделать это с помощью специализированного софта или стандартных инструментов ОС (кто знает, возможно, ты используешь Minix в качестве ОС для шлюза :)). Один из таких инструментов — SSH. Далеко не каждый системный администратор в курсе, что проброс порта является стандартной функцией этой программы. Возьмем, к примеру, следующую ситуацию. В локальной сети, закрытой от внешней сети NAT’ом, есть сервер, к которому тебе необходимо иметь доступ. Ситуация усугубляется тем, что ты не имеешь привилегий для настройки файервола на машине-шлюзе. Зато у тебя есть доступ к SSH-серверу, работающему на этом шлюзе. Как это может помочь? На самом деле очень сильно. Ты просто выполняешь следующую команду на удаленной машине (serverip — адрес внутреннего сервера, gateway-ip — адрес шлюза):

И вуаля, порт 8080 локальной машины становится портом 80 внутреннего сервера локалки. Теперь достаточно набрать в веб-браузере адрес localhost:8080, и ты попадешь туда, куда надо. Твой SSH-клиент создаст туннель с SSH-сервером шлюза, все передаваемые в рамках которого данные будут направлены на порт 80 внутреннего сервера.

Более радикальный способ — установка софта, специально созданного для осуществления проброса портов. Одна из таких программ носит имя rinetd и представляет собой высокопроизводительный сервер, позволяю щий пробрасывать любое количество соединений. Он есть в пакетах для популярных Linux-дистрибутивов и портах BSD-систем.

После его установки достаточно отредактировать файл /etc/rinetd.conf (/usr/local/etc/rinetd.conf), поместив туда строки следующего вида:

И (пере)запустить сервер командой:

в Ubuntu или:

во FreeBSD. Так же во FreeBSD придется активировать запуск rinetd при

старте:

После этого весь трафик, пришедший на порт 80 машины 1.2.3.4, будет автоматически перенаправлен на тот же порт машины с IP-адресом 192.168.0.100.

Один из излюбленных способов проброса портов среди UNIX-администраторов заключается в использовании утилиты socket совместно с сетевым супер-сервером inetd. Как и все гениальное, идея в этом случае проста, а реализация очевидна. Открываем файл /etc/inetd.conf (даже если в твоей системе используется более новый xinetd, ты все равно можешь использовать этот файл) и добавляем в него строку следующего вида:

Здесь порт1 — это прослушиваемый порт на машине-шлюзе, а порт2 — порт назначения на внутренней машине 192.168.0.100. При этом оба они должны быть заданы в форме имени службы (www, ftp и т.д.), если же таковой не имеется (ты выбрал произвольный порт), то ее необходимо добавить в файл /etc/services.

Далее можно перезагрузить inetd командой «kill -HUP» и наслаждаться результатом. Если же его нет, то смотрим в файл /etc/hosts.allow. Доступ к службе должен быть открыт.

Настройка проброса портов

После того, как все подготовили, можно настроить проброс портов на роутере. Это осуществляется путем заполнения таблицы, в которой указаны:

- Порт роутера;

- IP устройства;

- Порт устройства.

Роутер будет проверять все входящие пакеты. IP-пакеты пришедшие на указанный порт роутера будут перенаправлены на выставленный порт устройства.

В настройках переадресации добваляем новый виртуальный сервер.

Запись настраивается следующим образом:

- Порт сервиса — это как раз тот порт, по которому будут подключаться из интернета;

- Внутренний порт — это порт устройства, к которому надо открыть доступ;

- IP-адрес — это адрес устройства в локальной сети

- Протокол — тут можно выбрать протокол TCP или UDP. Можно выбрать «ВСЕ», тогда будут перенаправляться оба протокола.

- Состояние — здесь выбираем «включено». При не надобности, можно отключить проброс, не удаляя запись.

Пункт «стандартный порт сервиса» предназначен только для того, чтобы упростить выбор портов. При выборе нужного сервиса, их номера просто подставятся в поля «порт сервиса» и «внутренний порт». Ниже будут рассмотрены основные сервисы.

После того как все настройки выполнены, следует их сохранить.

Номера портов

Следует обратить внимание, что номера портов могут задаваться в диапазоне от 0 до 65536. На компьютере эти порты делятся на следующие группы :

На компьютере эти порты делятся на следующие группы :

- Системные (от 0 до 1023);

- Пользовательские (от 1024 до 49151);

- Динамические (от 49152 до 65535).

Если для проброса портов вам нужно выбрать любой порт, который будет открыт на роутере, то без особой необходимости желательно не использовать системный диапазон. Лучше всего в таком случае открывать порты на роутере из динамического диапазона.

Стандартные сервисы

Для организации доступа к сервисам, некоторые роутеры помогают правильно выбрать номер порта автоматически. Таким образом, можно сделать так, что при обращении к порту FTP из интернета, обращение переадресовывалось на FTP сервис, запущенный на одном из локальных компьютеров. Рассмотрим основные:

| Сервис | Порт | Пояснение |

| DNS | 53 | Преобразование символьного наименования в IP-адрес |

| FTP | 21 | Хранение и передача файлов |

| GOPHTER | 70 | Хранение и передача документов |

| HTTP | 80 | Получение информации с сайтов |

| NNTP | 119 | Сервер новостей |

| POP3 | 110 | Получение почты |

| PPTP | 1723 | Защищенное соединение |

| SMTP | 25 | Прием и передача почты |

| SOCK | 1080 | Передача минуя межсетевой экран |

| TELNET | 23 | Управление в текстовом виде |

Включить переадресацию портов

Запустите браузер и перейдите в веб-интерфейс вашего маршрутизатора (обычно: 192.168.1.1). Войдите в систему и перейдите в раздел, где доступна переадресация портов. На прошивке Asus-WRT она доступна в разделе -> -> . На прошивке DD-WRT она доступна в разделе -> . В DD-WRT, если вы хотите указать диапазон портов для переадресации, перейдите вместо .

Некоторые прошивки, такие как Asus-WRT, предлагают предопределенный список услуг и игр, которые вы можете выбрать, но большинство прошивок, включая DD-WRT, этого не делают.

|

Общие службы, требующие переадресации портов |

Общие игры, требующие переадресации портов |

В большинстве прошивок вы можете настроить переадресацию портов, создав таблицу маршрутизации. Эти таблицы обычно имеют один или несколько из следующих столбцов (Сервис, Порт или Диапазон портов, внутренний IP-адрес, локальный порт и протокол (TCP / UDP / Both). Начните создавать таблицу маршрутизации на основе служб, IP-адресов и порты данных, которые вы собрали ранее. Прошивка Asus-WRT показывает некоторые из наиболее распространенных служб, которые работают на домашнем сервере, и порты по умолчанию, на которых они прослушивают. Номера портов могут отличаться (на самом деле, для дополнительной безопасности мы рекомендуем ). Ниже приведены примеры обеих прошивок Asus-WRT.

Таблица переадресации портов на Asus-WRT

Обратите внимание, что большинство служб прослушивают порты TCP, и поэтому вы можете выбрать «TCP» или «Оба» (TCP / UDP) для протокола. Вам редко придется указывать внутренний или локальный порт

В моем случае (старый HTTP в приведенной выше таблице) я ранее запускал веб-сервер Apache на порту 8000, потому что мой провайдер блокировал порт 80. Некоторые из этих обратных ссылок все еще были активны. Чтобы сохранить этот трафик, мне пришлось перенаправить все соединения с полученного на порт 8000 на порт 80, который слушает мой новый веб-сервер Apache.

На Asus-WRT переадресация диапазона портов определяется следующим образом: (как показано на рисунке выше для ). В DD-WRT вы можете указать это, войдя в . Ниже показана намного меньшая, но похожая таблица переадресации портов из прошивки DD-WRT.

Таблица переадресации портов на DD-WRT

Примените новые настройки и перезагрузите маршрутизатор. Теперь вы должны иметь доступ к своим услугам удаленно. Это все, что нужно сделать. Идите вперед, настройте переадресацию портов и наслаждайтесь возможностью доступа к вашим услугам из любого места.

Источник записи: https://www.smarthomebeginner.com

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Настройка Port Forwarding в MikroTik

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

По умолчанию здесь прописан тот самый маскарадинг — подмена внутренних локальных адресов внешним адресом сервера. Мы же здесь создадим дополнительное правило проброса портов.

Настройка вкладки General

Нажимаем плюс и в появившемся окне заполняем несколько полей:

Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

Src. Address Dst. Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

Src

Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно. Dst

Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети. (В моем случае это 30000 т.к. я подменяю стандартный порт 3389 из мира.)

Any. Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, в моем случае это WAN. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

Настройка вкладки Action

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat;

- log — просто записывает информацию о данных в лог;

- masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление).

Для наших настроек подойдут варианты dst-nat и netmap. Выбираем последний, как более новый и улучшенный.

В поле To Adresses прописываем внутренний IP-адрес компьютера или устройства, на который роутер должен будет перенаправлять данные по правилу проброса портов. В поле To Ports, соответственно, номер порта, к примеру:

- 80/tcp — WEB сервер,

- 22/tcp — SSH,

- 1433/tcp — MS SQL Server,

- 161/udp — snmp,

- 23/tcp — telnet

Если значения в поле Dst. Port предыдущей вкладки и в поле To Ports совпадают, то здесь его можно не указывать.

Далее добавляем комментарий к правилу, чтобы помнить, для чего мы его создавали.

Инструкция, как открыть порты на роутере

Алгоритмы по открытию портов на устройствах от разных производителей не слишком отличаются, многое зависит от удобства и доступности интерфейса. С оборудованием от китайских компаний типа TP-Link, D-Link или Tenda проблем не возникает даже у новичков, так же, как и у владельцев отечественных роутеров SNR.

Настройку продвинутого европейского оборудования типа MikroTik лучше отдать в руки профессионалов. Устройства работают на базе собственной ОС, плохо знакомой российским пользователям.

Важно: Прежде чем выполнять проброс каналов, важно убедиться, что на маршрутизаторе установлена актуальная версия прошивки

TP-Link

Проброс на маршрутизаторах от китайского производителя TP-Link проводится через раздел «Переадресация», в котором выбирают вкладку «Виртуальные серверы». Если на устройстве проброс ранее не выполнялся, перед пользователем откроется пустая таблица. Если есть открытые каналы, их данные отразятся в перечне.

Чтобы настроить новую переадресацию, нужно нажать кнопку «Добавить» и заполнить графы во всплывшем окне:

- «Порт сервиса» — номер канала.

- «Внутренний порт» — номер канала.

- «IP-адрес» — данные устройства, для которого открывается доступ.

- «Протокол» — все.

- «Состояние» — включено.

Затем сохраняют настройки и проверяют доступность пути.

Ростелеком

С маршрутизаторами, рекомендуемыми провайдером «Ростелеком», ситуация обстоит следующим образом. После входа в меню настроек выбирают вкладку «Приложение».

Затем идут по такому пути:

- «Список приложений».

- Кликнуть «Нажмите здесь для добавления приложения».

- Ввести любое имя.

- Указать протоколы TCP and UDP.

- В остальные поля ввести номер открываемого пути.

- Нажать «Добавить».

- Перейти в «Перенаправление портов».

- Указать IP-адрес ПК.

- Щелкнуть «Добавить».

ZyXel

Проброс портов на маршрутизаторах от производителя ZyXel выполняется через раздел «Безопасность». Для этого на главной странице интерфейса выбирают иконку в виде щита.

Последовательность шагов следующая:

- Перейти во вкладку «Трансляция сетевых адресов» (или NAT).

- Кликнуть «Добавить правило».

- Проверить графу «Интерфейс». Там должно стоять определение Broadband Connection, если поставщик трафика использует динамический или статический IP. В случае когда провайдер применяет протокол PPPoE, выбирают именно это значение.

- Указать параметры в графе «Протокол».

- В поле «Порты» прописать один канал либо диапазон путей и их номера.

- В строке «Перенаправить на адрес» указать IP ПК.

- Нажать «Сохранить».

Asus

Перенаправление каналов в маршрутизаторах компании Asus производится на такой схеме:

- Войти в раздел «Интернет».

- Перейти во вкладку «Переадресация портов».

- Активировать строку «Включить переадресацию». Для этого нужно поставить галочку рядом со словом «Да».

- Заполнить таблицу, расположенную в нижней части страницы. В поле «Имя службы» вписать любое название приложения; в графе «Диапазон портов» ввести одно или несколько значений через двоеточие. В строке «Локальный IP-адрес» указать данные компьютера, в поле «Локальный диапазон» повторить номера портов, в поле «Протокол» указать нужные параметры.

- Щелкнуть на изображение «+».

- Кликнуть «Применить».

D-Link

Для внесения изменений в настройки роутеров D-Link в меню выбирают вкладку «Межсетевой экран/Виртуальные серверы» и кликают «Добавить».

В открывшемся окне заполняют следующие графы:

- «Шаблон», где есть наиболее популярные шаблоны или Custom, если подходящего виртуального сервера нет.

- В графе «Имя» указывается любое название программы.

- В строке «Протокол» выбирают нужный из предложенного перечня.

- Номера портов прописывают в графах «Внешний порт начальный/конечный».

- В строке «Внутренний IP» указывают адрес компьютера.

После этого нажимают «Применить» и активируют настройки по пути «Система» — «Сохранить». Затем маршрутизатор необходимо перезагрузить.

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска «Брандмауэр Защитника Windows». После ввода первых нескольких букв, находится нужное приложение.

- Выполнить «firewall.cpl». Для этого надо одновременно нажать комбинации клавиш <Win>+<R>, в поле поле открыть записываем команду и нажимаем «OK».

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту «Правила для входящих подключений». После этого в правой колонке, которая называется «Действия» жмем на «Создать правило…».

Выбираем тип правила «Для порта» и жмем далее.

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через «-«.

С точки зрения безопасности, тут важно выбирать не все локальные порты, а именно указать нужный

Выбираем «Разрешить подключение».

Указываем галочками профили.

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку «Готово». Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

Отключение брандмауэра

В основном меню брандмауэра имеется пункт «Включение и отключение брандмауэра Защитника Windows».

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

Что такое проброс портов на маршрутизаторе?

Именно определенный закрепленный за конкретным приложением порт определяет, к какой именно программе, запущенной на данном компьютере, мы хотим получить удаленный доступ с другого устройства. На одном и том же ПК может быть одновременно запущено несколько ресурсов для общего сетевого использования — файловое хранилище, игровой сервер, видеонаблюдение и т.д. У всех у них будет один и тот же IP адрес, который принадлежит данному ПК. А порты — разные.

То есть:

Но wifi роутер по умолчанию не знает, какой именно порт использует ваша программа на компьютере. Поэтому ему нужно «объяснить», то есть открыть порт и прописать в настройках перенаправление (проброс) на нужное приложение при обращении к определенному компьютеру.