2 ответа

Терминал

Сначала необходимо обновить описания вирусов с:

Затем можно просканировать для вирусов.

При необходимости запустите с корневых полномочий: .

Примеры:

-

Проверять все файлы на компьютере, отображая название каждого файла:

-

Чтобы проверить все файлы на компьютере, но только отобразить зараженные файлы и позвонить в звонок при нахождении:

-

Чтобы просканировать все файлы на компьютере, но только отобразить зараженные файлы при нахождении и имении этого выполнения в фоновом режиме:

Отметьте — состояние фонового процесса Дисплея путем выполнения команда.

-

Проверять файлы во все пользовательские корневые каталоги:

-

Регистрировать регистрирует корневой каталог и зараженные файлы перемещения к другой папке:

-

Регистрировать регистрирует корневой каталог и удаляет зараженные файлы (ПРЕДУПРЕЖДЕНИЕ: Файлов не стало.):

-

Видеть больше опций:

См.:

- Последняя документация: PDF | HTML

- Должностное лицо ClamAV Wiki

- Ubuntu Wiki

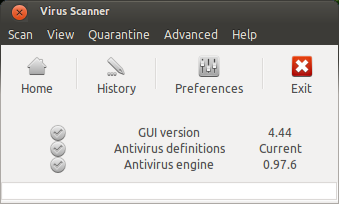

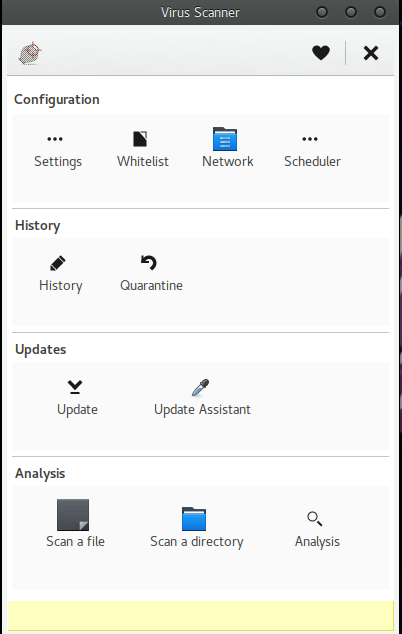

Графический интерфейс пользователя: ClamTK

ClamTk является frontend для ClamAV. Можно установить его через Терминал с:

Можно получить последнюю версию от Битоприемника как пакет Debian.

Существует также (Устаревший) PPA:

Меню сканирования: Здесь можно выбрать файл, папку или устройство для сканирования

Меню представления:

Карантинное меню:

Усовершенствованное меню:

Меню справки: Здесь можно проверить на обновления.

См.:

- ClamTk@Sourceforge

- Справка ClamTk

- ClamTk FAQ

ответ дан

10 April 2018 в 01:00

Часто задаваемые вопросы

Компьютерам на Linux нужен антивирус?

Да.

Сообщество Linux работает над ограничением уязвимостей в дистрибутивах, однако все программы потенциально уязвимы к проникновению вредоносных программ. Несмотря на наличие новейших патчей, в мире существует огромное количество опасных вредоносных программ, созданных специально для Linux. При этом вы еще больше повышаете вероятность заражения, скачивая файлы из сторонних источников.

Помимо этого, существует проблема онлайн-угроз безопасности. Хакеры могут использовать Java-скрипты для заражения компьютера через браузер. В сети вы всегда находитесь в одном клике от случайного скачивания вредоносной программы. Такие инструменты, как новая версия Firejail с графическим интерфейсом – – позволяют без труда изолировать любой браузер и не допустить влияния веб-скриптов на файлы компьютера.

Есть несколько причин, , необходимые для повышения уровня защиты Linux от угроз кибербезопасности.

Linux способен передать вредоносную программу на Windows или Mac?

Да.

Пользователи Linux с почтовым сервером, подключенным к компьютерам на Mac и Windows, могут случайно передать вредоносную программу, предназначенную для этих операционных систем.

Поскольку пользователи Linux обычно не проверяют свои устройства на наличие вредоносных программ, предназначенных для Mac и Windows, ваш почтовый сервер Linux может стать способом обхода защиты и заражения вредоносной программой других участников сети.

Если вы желаете обезопасить пользователей других операционных систем из вашей сети, я рекомендую использовать , в котором есть инструменты проверки почтового сервера на наличие вредоносных программ для Windows и Mac.

Если вы серьезно относитесь к кибербезопасности вашей компании, я рекомендую Bitdefender GravityZone Business Security, который предоставляет полноценный набор инструментов для сетей Linux.

Какая программа для Linux обеспечивает лучшую и оптимальную защиту?

Ответ на данный вопрос зависит исключительно от ваших требований к ОС.

Начинающим пользователям рекомендуется попробовать Ubuntu и Linux Mint, которые обычно являются начальным пунктом для новичков, поскольку они обладают интуитивным интерфейсом и предлагают множество надежных программ, и при этом они покажутся очень знакомыми пользователям Windows и Mac.

Лично мне нравится Ubuntu. В нем есть встроенные инструменты защиты, такие как AppArmor, и множество безопасных файлов в программном хранилище. При этом, для 100% безопасности необходимо усилить компьютер , в том числе программой поиска вирусов и программой изоляции.

Всем, кому требуется защищенная система, в том числе программистам, журналистам, активистам и юристам, я рекомендую попробовать . Я установил его на ноутбук Dell, и меня впечатлила возможность разделения различных функций на одном компьютере – благодаря ему у хакеров практически не будет шансов получить доступ к важным файлам.

Насколько просто пользоваться антивирусом на Linux?

По-разному.

Большинство опытных пользователей Linux скажут, что все программы просты в использовании. Для меня самым простым бесплатным антивирусом для Linux оказался ClamTk — это версия с интуитивным графическим интерфейсом, на котором представлено большинство функций ClamAV.

Однако если вы пользуетесь Linux, вам придется научиться работе с командной строкой. предлагает мощную, легкую и бесплатную программу поиска вирусов, однако облачный графический интерфейс требует сложной настройки через командную строку.

является самой сложной программой из моего списка — он имеет только интерфейс командной строки без графического интерфейса, однако при настройке я узнал много нового о системе безопасности моего компьютера

И для меня важно, что моей программой сложно управлять

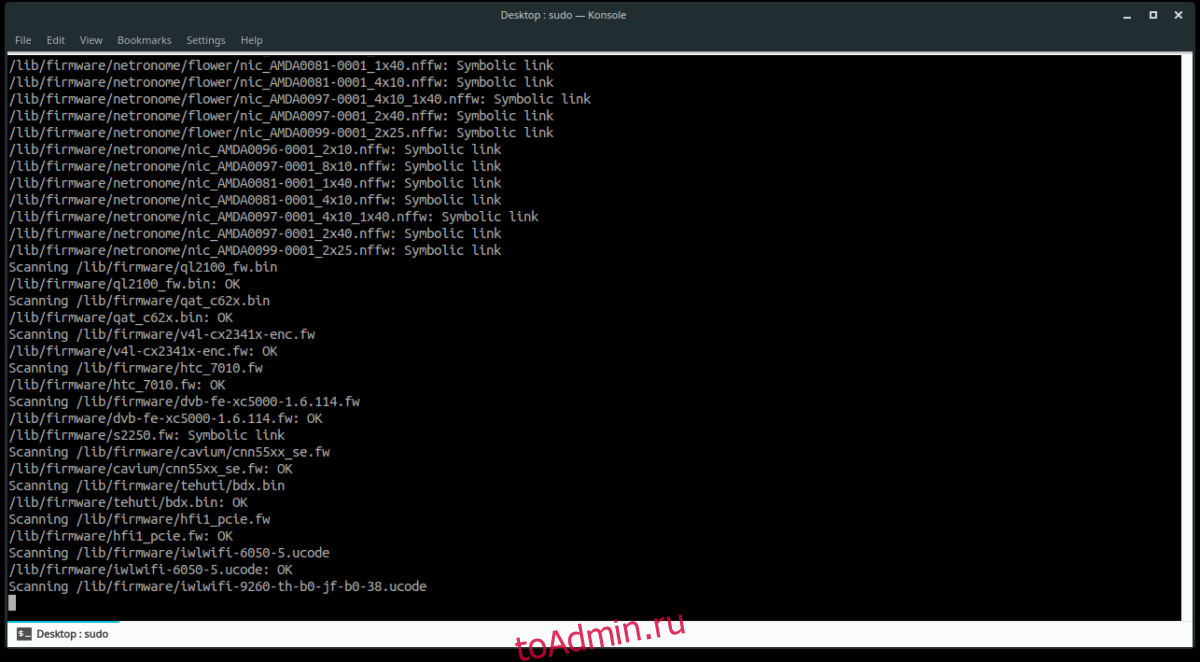

Найдите вирусы через командную строку

Сканеры вирусов находят трояны и другие проблемы, проверяя файл «определений». Этот файл определений представляет собой список, который сообщает сканеру о сомнительных элементах. ClamAV также имеет файл определения, и пользователи могут обновить его с помощью команды freshclam. В терминале запустите:

sudo freshclam

Обязательно регулярно запускайте команду freshclam еженедельно (или даже ежедневно, если вы опасаетесь вирусов, обнаруживаемых на вашем ПК или сервере Linux).

Получив последние описания вирусов для ClamAV в Linux, вы сможете сканировать на наличие уязвимостей. Чтобы проверить отдельную папку на вирусы, выполните следующую команду:

sudo clamscan /location/of/folder/

Также можно использовать clamscan для поиска вирусов в каталоге, а также во всех подкаталогах внутри, используя переключатель r.

sudo clamscan -r /location/of/folder/

Сканировать домашнюю папку

Домашний каталог в Linux — это основное место, с которым пользователи взаимодействуют на компьютере. Поэтому, если у вас есть вирус, он будет в этой папке или во многих подпапках. Чтобы просканировать домашнюю папку, укажите команду clamscan на / home / username /. В качестве альтернативы используйте ~ /, если вы не хотите вводить имя пользователя.

Примечание: используйте переключатель -v, чтобы распечатать процесс сканирования, который в противном случае скрывает ClamAV.

sudo clamscan -rv ~/

или же

sudo clamscan -rv /home/username

Хотите сканировать домашние папки более чем одного пользователя? Попробуйте указать clamscan на / home / вместо / home / username /.

sudo clamscan -rv /home/

Общесистемное сканирование

У вас могут быть опасные и сомнительные файлы на вашем ПК с Linux вне вашей домашней папки. Если вы хотите сканировать такие элементы, вам необходимо выполнить сканирование всей системы. Используйте clamscan и укажите его прямо в корневой каталог.

sudo clamscan -rv /

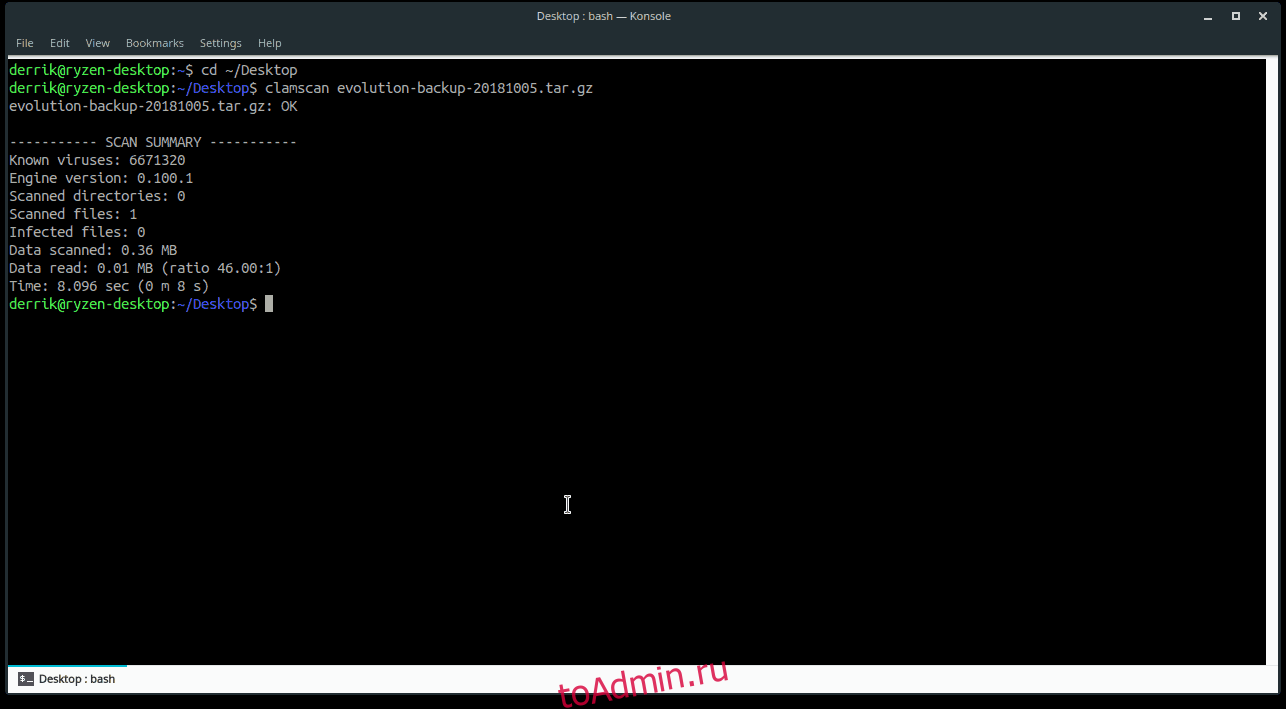

Сканировать отдельный файл

ClamAV часто используется для сканирования файловых систем Linux на наличие уязвимых файлов. Еще одно применение ClamAV — сканирование отдельных файлов на наличие проблем. Чтобы отсканировать отдельный файл, запустите clamscan и укажите его прямо на расположение файла.

Примечание. Не забудьте настроить приведенные ниже команды в соответствии со своими потребностями.

sudo clamscan -v /location/of/file/file.file

Или используйте команду CD, чтобы перейти к точному расположению файла, а затем запустите сканирование.

cd /location/of/file/file.file sudo clamscan -v file.file

Задача

Немного лирики окончил, приступаю к теме статьи.

Мне поступила достаточно типичная задача – надо проверять антивирусом файлы, которые закачиваются на сервер пользователями.

Конечно – сейчас вирусы такие, что без “нейросетей” и не поймёшь, что этот вирус. Или на диске он зашифрованный и только загрузившись в память может, расшифровав себя, показать гнилое нутро.

Но хоть какую-то защиту антивирус дать может.

Нужен был бесплатный антивирус. Поискав в интернете нашёлся подходящий кандидат ClamAV

Этот антивирус имеет богатую историю. Используется на множестве mail серверов. И поддерживается до сих пор. А также имеет API для индивидуальной проверки файлов. То, что надо.

ПО, которое должно будет взаимодействовать с антивирусом, написано на .net core. Как я писал выше это удачная кооперация миров Windows и Linux.

Для старта был решено запустить систему на Windows.

Как ни странно – почти всё прошло удачно. ClamAV был скачан с официального сайта. Установлен как служба без проблем. Базы данных антивируса загрузились с первого раза.

Небольшие проблемы были в подключении к API.

В NuGet было несколько библиотек для работы с API. В в топе висела nClam. C почти полтора миллионом скачиваний и уже 7-ой версией. В общем внушает доверие.

Библиотека установлена. Код написан. И тут получаем баг. На любой файл, переданный на проверку, возвращался код ответа – файл не найден. Немного поэкспериментировав, было решено взять следующую по популярности библиотеку — ClamAV.Net

Скачиваний, правда по сравнению с nClam только 25 тысяч. Но с этой библиотекой всё заработало корректно.

Для теста был скачан файл с сигнатурой вируса от сюда.

ClamAV определял вирус.

Эксперимент завершился полностью успехом – и было решено перенести всё на Ubuntu Server. Ожидалось что это займёт максимум 30 минут. Ага…

Пришлось потратить день. И чтобы другие не тратили столько времени — написан этот туториал.

Установка антивируса ClamAV в Ubuntu Linux

ClamAV утверждает, что его можно установить во всех дистрибутивах Debian Linux, таких как Ubuntu, Linux Mint, Elementary OS, Debian OS и т. Д. Здесь я собираюсь начать установку антивируса ClamAV в Ubuntu. Помните, что раньше установка любого программного обеспечения в Ubuntu, вам следует регулярно обновлять репозиторий Ubuntu.

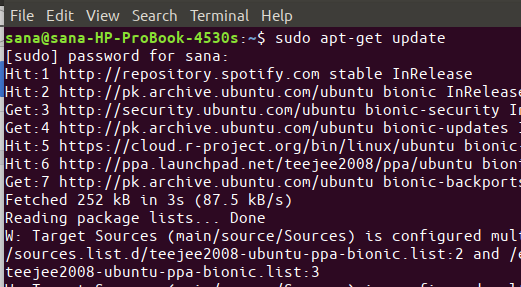

Шаг 1. Обновите свою систему Ubuntu

Итак, обо всем по порядку. Давайте обновим нашу машину Ubuntu; позже, когда репозиторий файлов будет обновлен, мы инициализируем процесс установки ClamAV. На данный момент я буду использовать Расширенный инструмент для создания пакетов в терминале, чтобы получить обновления.

$ sudo apt-get update. $ sudo -E apt-get update. $ sudo подходящее обновление

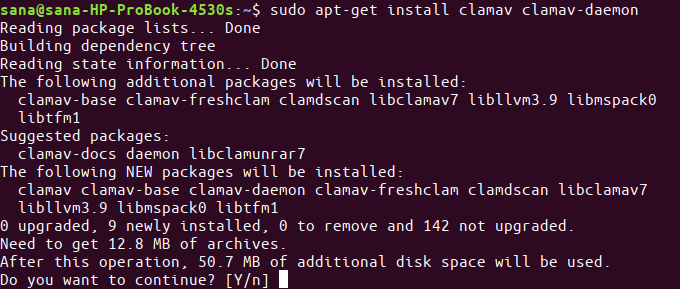

Шаг 2: Установка ClamAV в Ubuntu

Установить антивирус ClamAV в Ubuntu очень просто. Все, что вам нужно, это запустить установить команду в системном терминале. Для установки ClamAV в фоновом режиме я добавляю с помощью команды терминала. Вы также можете проверить версию своего ClamAV, используя следующую команду в терминале.

$ sudo apt-get install clamav clamav-daemon. $ clamscan --version

На данный момент вы успешно установили антивирус ClamAV в свою систему Ubuntu. Но, как и антивирусы Windows, антивирусы Ubuntu не всегда работают в системном фоновом режиме. ClamAV запускается только тогда, когда системный администратор запрашивает у него какое-либо конкретное задание. В противном случае он продолжит спать.

Если вы системный администратор Linux и считаете, что на вашем сервере или файловой системе Linux что-то не так, вы также можете установите ClamAV на C-панель вашего сайта.

Шаг 3. Обновите базу данных сигнатур ClamAV Автоматически

В Ubuntu база данных сигнатур ClamAV — это специальная база данных для вашего антивируса ClamAV, в которой безопасно хранятся все локальное программное обеспечение, файлы журналов и системные файлы. Только вы можете получить доступ к базе данных сигнатур ClamAV из вашей системы Ubuntu. База данных сигнатур антивируса ClamAV удерживает нежелательных пользователей от вашей системы Ubuntu.

Когда приходит какое-либо обновление для ClamAV, соответствующие файлы также обновляются в базе данных сигнатур ClamAV. Кроме того, база данных сигнатур ClamAV также позволяет пользователям использовать ClamAV в автономном режиме. Чтобы установить базу данных сигнатур ClamAV в Ubuntu, вам необходимо остановить работу ClamAV на вашем компьютере. Чтобы остановить , просто следуйте команде терминала.

$ sudo systemctl stop clamav-freshclam

Теперь, когда фоновый процесс антивируса ClamAV остановлен, вы можете запустить следующую команду терминала на своем компьютере с Ubuntu для автоматического обновления базы данных ClamAV. Вы также можете обновить базу данных сигнатур ClamAV вручную; мы также увидим этот процесс через некоторое время.

$ sudo freshclam

Шаг 4. Обновите базу данных сигнатур ClamAV. Вручную

Если вы считаете, что не сможете выполнить указанную выше команду терминала для автоматического обновления базы данных ClamAV, есть второй способ обновить базу данных сигнатур. Вы можете загрузить базу данных сигнатур ClamAV из официального каталога ClamAV.

Скачать базу данных ClamAV

После того, как вы загрузили базу данных сигнатур ClamAV, теперь все, что вам нужно, это поместить файл в локальный каталог ClamAV. Вы можете использовать следующие команда терминала, чтобы создать каталог для ClamAV, или вы также можете найти свой каталог и создайте новую папку, затем переименуйте ее с помощью ClamAV.

$ sudo mkdir / var / lib / clamav

Теперь вам нужно переместить базу данных сигнатур ClamAV внутрь каталога. Опять же, вы можете использовать следующую команду терминала для перемещения файла или сделать это традиционным ручным способом.

$ cp daily.cvd /var/lib/clamav/daily.cvd

Шаг 5: Запуск антивируса ClamAV в Ubuntu

Наконец, вы выполнили процедуру установки антивируса ClamAV на свой компьютер с Ubuntu. Пришло время открыть ClamAV. Чтобы открыть антивирус ClamAV, просто введите следующую команду терминала на своем компьютере с Ubuntu. Позже мы увидим, как использовать ClamAV и как удалить вредоносные и вредоносные файлы из нашей системы.

$ sudo systemctl start clamav-freshclam

Параметры запуска антивируса ClamAv

--version -V Версия антивируса --archive-verbose -a Показать имена файлов внутри проверенных архивов --debug Включить отладочные сообщения(libclamav) --quiet Выводить только сообщения об ошибках --stdout Вывод на stdout вместо stderr --no-summary Отключить вывод сумарного результата в конце сканирования --infected -i Выводить только инфицированные файлы --suppress-ok-results -o Не инфицированные файлы не выводить --bell Звуковое сообщение при обнаружении вируса --tempdir=DIRECTORY Создание временных файлов в каталоге --leave-temps[=yes/no(*)] Не удалять временные файлы --database=FILE/DIR -d FILE/DIR Загрузить базу вирусов из файла или директории --official-db-only[=yes/no(*)] Загружать токо официальные сигнатуры --log=FILE -l FILE Сохранить отчет сканирование в файл(FILE) --recursive[=yes/no(*)] -r Проверять подкаталоги рекурсивно --allmatch[=yes/no(*)] -z Продолжите сканирование в пределах файла после нахождения совпадения --cross-fs[=yes(*)/no] Сканировать файлы и дирректории на другой файловой системе --follow-dir-symlinks[=0/1(*)/2] Следовать по символической ссылке на директорию(0 = никогда, 1 = следовать, 2 = всегда) --follow-file-symlinks[=0/1(*)/2] Следовать по символической ссылке на файл(0 = никогда, 1 = следовать, 2 = всегда) --file-list=FILE -f FILE Сканировать файлы из файла FILE --remove[=yes/no(*)] Удалить зараженные файлы. Будьте осторожны! --move=DIRECTORY Переместить зараженные файлы в папку DIRECTORY --copy=DIRECTORY Скопировать зараженные файлы в папку DIRECTORY --exclude=REGEX Не проверять имена файлов, соответствующие REGEX --exclude-dir=REGEX Не сканировать директории, которые соответствуют REGEX --include=REGEX Сканировать только имена файлов, соответствующих REGEX --include-dir=REGEX Сканировать только папки, имена которіх соответствуют REGEX --bytecode[=yes(*)/no] Загрузить байт-код из базы данных --bytecode-unsigned[=yes/no(*)] Загрузить неподписанный байт-код --bytecode-timeout=N Установить время ожидания(в миллисекундах) --bytecode-statistics[=yes/no(*)] Сбор и печать статистики байт-кода --detect-pua[=yes/no(*)] Обнаружение возможно нежелательных приложений --detect-structured[=yes/no(*)] Обнаружение структурированных данных (SSN, кредитные карточки) --structured-ssn-format=X SSN формат (0=normal,1=stripped,2=both) --scan-mail[=yes(*)/no] Сканирование почтовых фалов --phishing-sigs[=yes(*)/no] Обнаружение, на основе фишинг сигнатур --phishing-scan-urls[=yes(*)/no] Обнаружение, фишинга по URL --heuristic-scan-precedence[=yes/no(*)] Остановка сканирования, как только эвристический совпадение найдено --phishing-ssl[=yes/no(*)] Всегда блокировать SSL несоответствия в URL-адресах --phishing-cloak[=yes/no(*)] Всегда блокировать клоакинг URL-ы --algorithmic-detection[=yes(*)/no] Алгоритмическое обнаружение --scan-pe[=yes(*)/no] Сканирование PE файлов --scan-elf[=yes(*)/no] Сканирование ELF файлов --scan-ole2[=yes(*)/no] Сканирование OLE2 containers --scan-pdf[=yes(*)/no] Сканирование PDF файлов --scan-swf[=yes(*)/no] Сканирование SWF файлов --scan-html[=yes(*)/no] Сканирование HTML файлов --scan-archive[=yes(*)/no] Сканирование файлов архива(поддерживаемых libclamav) --detect-broken[=yes/no(*)] Попробуйте обнаружить битые исполняемые файлы --block-encrypted[=yes/no(*)] Блокировать зашифрованные архивы --nocerts Отключить проверку сертификатов в PE файлах --dumpcerts Dump сертификатов в PE файлах --max-filesize=#n Файлы больше заданного размера пропускаются и считаются не инфицированными --max-scansize=#n Максимальный объем сканированных данных для каждого файла --max-files=#n Максимальное количество файлов для сканирования каждого файла-контейнера --max-recursion=#n Максимальный рекурсивный уровень обхода файла архива --max-dir-recursion=#n Максимальный рекурсивный уровень обхода директории --max-embeddedpe=#n Максимальный размер файла для проверки встроенного PE --max-htmlnormalize=#n Максимальный размер HTML файл для нормализации --max-htmlnotags=#n Максимальный размер нормированного HTML файла для сканирования --max-scriptnormalize=#n Максимальный размер файла сценария для нормализации --max-ziptypercg=#n Максимальный размер при повтроном анализе

Работа с ClamAV

Если вы предпочитаете утилиту командной строки для уничтожения вирусов на вашем Ubuntu, вы можете использовать программу ClamAV через приложение Terminal.

Установка ClamAV

Чтобы установить ClamAV на Ubuntu, выполните следующие шаги.

Сначала откройте приложение Terminal либо через поиск в пусковой установке приложений, либо с помощью сочетания клавиш Ctrl+Alt+T.

Для того чтобы установить последнюю доступную версию программного обеспечения из интернет-репозиториев, индекс вашего локального репозитория должен соответствовать им. Выполните следующую команду от имени sudo, чтобы обновить индекс локального репозитория:

Затем выполните следующую команду от имени sudo, чтобы установить демон ClamAV из репозиториев APT:

Система может спросить у вас пароль для sudo, а также предложить вам опцию Y/n для продолжения установки. Введите Y и нажмите Enter; после этого ClamAV будет установлен на вашу систему. Однако этот процесс может занять некоторое время в зависимости от скорости вашего Интернета.

Вы можете проверить установку ClamAV, а также проверить номер версии, выполнив следующую команду в терминале:

Сканирование на вирусы

Перед началом сканирования, рекомендуется обновить базу командой

Утилита ClamAV предоставляет вам множество опций, на основе которых вы можете проверять файлы и папки в вашей системе на наличие вирусов. Вы можете получить подробную информацию об этих опциях, просмотрев справку ClamAV следующим образом:

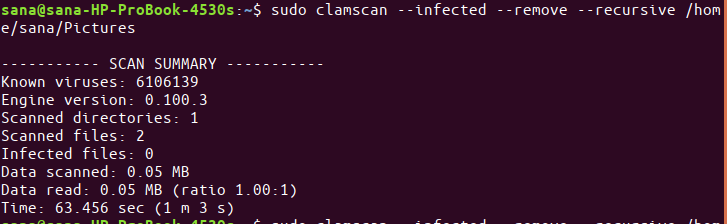

Пример:

В этом примере я буду сканировать папку Pictures текущего пользователя.

Обычно полезно запускать команду от имени sudo, чтобы все конфиденциальные папки также могли быть просканированы без проблем с разрешениями.

Команда должна просканировать и удалить все файлы и папки рекурсивно внутри папки /home/user/.

Вы можете использовать следующую команду для сканирования всей системы Ubuntu:

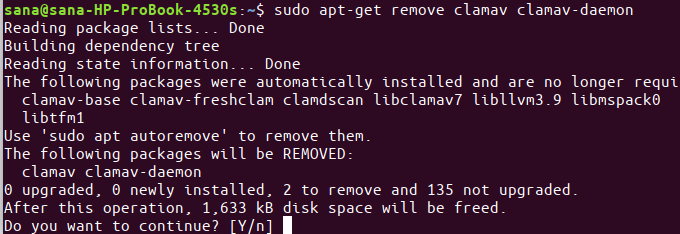

Удалить ClamAV

Если вам захочется удалить утилиту ClamAV из вашей Ubuntu, вы можете сделать это с помощью следующей команды:

Введите y, когда система предложит вам опцию y/n. После этого программное обеспечение будет удалено из вашей системы.

Working with ClamAV

If you prefer a command line utility for busting viruses on your Ubuntu, you can use the ClamAV software through your Terminal application.

Install ClamAV

Follow these steps in order to install ClamAV on your Ubuntu.

First, open the Terminal application either through the application launcher search or the Ctrl+Alt+T shortcut.

In order to install the latest available version of software from the Internet repositories, your local repository index needs to be in line with them. Run the following command as sudo in order to update your local repository index:

$ sudo apt-get update

Then, run the following command as sudo in order to install the ClamAV daemon from the APT repositories:

$ sudo apt-get install clamav clamav-daemon

The system might ask you the password for sudo and also provide you with a Y/n option to continue the installation. Enter Y and then hit enter; ClamAV will then be installed on your system. The process may, however, take some time depending on your Internet speed.

You can verify your ClamAV installation and also check the version number by running the following command in your Terminal:

$ clamscan --version

![]()

Advertisement

Scan for Viruses

The ClamAV utility provides you with many options on the basis of which you can scan files and folders on your system for viruses. You can get detail about these options by viewing the ClamAV help as follows:

$ clamscan --help

Example:

In this example, I will be scanning the current user’s Pictures folder.

$ sudo clamscan --infected --remove --recursive /home/sana/Pictures

It is usually good to run the command as sudo so that all the confidential folders can also be scanned without permission issues.

The command is supposed to scan and remove all the files and folders recursively inside the /home/user/Pictures folder.

The output shows the Scan Summary in the following format:

You can use the following command in order to scan your entire Ubuntu system:

$ sudo clamscan --infected --remove --recursive /

Remove

If you ever feel like removing the ClamAV utility from your Ubuntu, you can do so through the following command:

$ sudo apt-get remove clamav clamav-daemon

Enter y when the system prompts you with a y/n option. The software will then be removed from your system.

Установка ClamAV и Clamtk

В зависимости от выбранной вами ОС, вы можете установить эти пакеты несколькими способами. В этой статье я приведу примеры того, как установить их через системы на основе Debian / Ubuntu, а также системы на основе Arch; Если вы используете дистрибутив, не входящий в этот диапазон, вам может потребоваться изменить команды, которые мы собираемся использовать, на конкретные команды вашего диспетчера пакетов или использовать диспетчер пакетов с графическим интерфейсом, если он у вас есть.

Если вы предпочитаете собирать из исходников, вы можете скачать ClamAV со своей домашней страницы Вот. Там также есть инструкции для других дистрибутивов, таких как Gentoo, Fedora и OpenSUSE, а также для Solaris, BSD и MacOSX.

Если вы используете дистрибутив на основе Debian / Ubuntu:

sudo apt установить clamav clamtk

Если вы используете дистрибутив на основе Arch:

sudo pacman -S clamav clamtk

Установите ClamAV для ежедневного сканирования и обновляйте описания вирусов

Первое, что нам нужно сделать, это убедиться, что и ClamAV, и служба обновления freshclam запущены, запустятся автоматически.

- sudo systemctl enable —now freshclamd

- sudo systemctl enable —now clamd

Как только это будет сделано, мы хотим открыть Clamtk, который обычно находится в меню «Стандартные» вашего приложения.

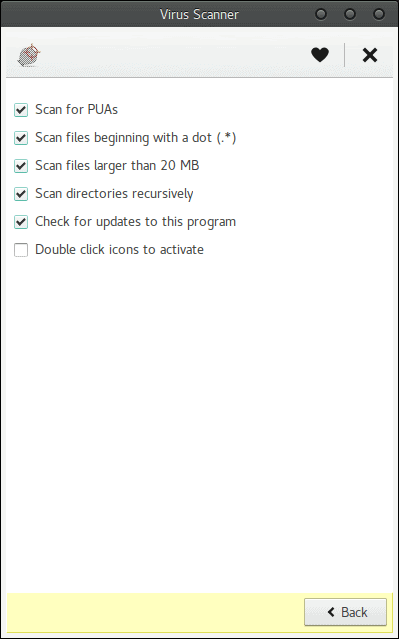

Отсюда нажмите «Настройки» и установите все флажки, кроме последнего.

Затем мы хотим перейти к помощнику по обновлению и выбрать «Я хочу обновить подписи самостоятельно».

Нажмите «Применить», затем вернитесь на главный экран Clamtk и выберите «Планировщик».

Отсюда установите время, в которое вы хотите автоматически сканировать свой компьютер, а также время, когда вы хотите обновлять определения каждый день, а затем щелкните символ + для каждого, чтобы включить настройку. В вашем окне должно быть написано: «Запланировано ежедневное сканирование» и «Запланировано ежедневное обновление определений».

Отсюда мы можем снова вернуться в главное окно, щелкнуть «обновления» и щелкнуть кнопку «ОК», чтобы обновить базу данных вручную один раз, просто чтобы начать работу.

Вывод

Особое примечание: ClamAV чувствителен. Иногда ДЕЙСТВИТЕЛЬНО чувствительный … При первом сканировании мне сказали, что у меня более 177 потенциальных угроз. Когда я пролистал список, я увидел, что около 60% «угроз» были не чем иным, как файлами кеша Firefox (которые я все равно часто очищаю), которые были ошибочно помечены как огромный и серьезный вирус Linux, который ДЕЙСТВИТЕЛЬНО существует, но если только Ghacks, Google или веб-сайты office365 передали мне это; тогда это было ложное срабатывание (что было, чтобы быть очень ясным, ложным срабатыванием).

Многие из других ложных срабатываний были просто частью программного пакета LibreOffice, отмеченного как эксплойт HTML, которому уже ГОДА. Путем очень быстрого поиска я обнаружил, что это снова ложное срабатывание.

С учетом этого; не думайте, что то, что вам сказали, что у вас есть ошибки, означает, что у вас есть ошибки. Проведите свое исследование; и воспользуйтесь встроенным в Clamtk инструментом анализа, который проанализирует ваши результаты и выяснит, что ДРУГИЕ антивирусные сканеры сказали о них … Если все они вернутся пустыми / чистыми, вы знаете, что, вероятно, у вас все в порядке. Насколько неприятны ложные срабатывания, по крайней мере, стараются, верно? Я предпочитаю быть слишком чувствительным, чем недостаточно чувствительным!

Популярные

Хранение паролей в PHP с использованием crypt()

просмотры: 69251

Примеры использования CDbCriteria в Yii

просмотры: 34027

Загрузка JavaScript(без блокировки отрисовки документа, асинхронная загрузка)

просмотры: 18560

Преобразование первых букв в заглавные(верхний регистр) — PHP

просмотры: 17552

Парсинг URL с помощью JavaScript

просмотры: 14630

Tornado. Асинхронное программирование

просмотры: 14005

Смена JAVA_HOME в Ubuntu

просмотры: 11600

Composer — менеджер зависимостей для PHP

просмотры: 10765

MySQL и поддержка Unicode

просмотры: 9366

Установка Django в Ubuntu с использованием локального Python окружения

просмотры: 9135

Советы и рекомендации

Через clamscan

При сканировании файла или каталога из командной строки с помощью используется только один поток процессора. Это может быть нормально в случаях, когда время не критично или вы не хотите, чтобы компьютер стал подтормаживать во время проверки. Если же необходимо быстро просканировать большой каталог или USB-накопитель, вы можете захотеть задействовать все доступные процессоры для ускорения процесса.

разработан как однопоточный, поэтому можно использовать для запуска нескольких параллельных сканирований:

$ find /home/archie -type f -print0 | xargs -0 -P $(nproc) clamscan

В этом примере параметр для запускает столько одновременных процессов , сколько есть процессоров (по данным ). Опции и позволят ещё более тонко контролировать распределение нагрузки по потокам.

Через clamdscan

Если у вас запущен демон , то можно использовать (смотрите раздел ):

$ clamdscan --multiscan --fdpass /home/archie

Здесь параметр позволяет сканировать содержимое каталога параллельно, используя доступные потоки. Параметр необходим для передачи разрешений дескриптора файла в , так как демон работает под пользователем и группой и может не иметь разрешения на чтение некоторых файлов.

Количество доступных потоков для определяется в через параметр (смотрите ). Даже если больше единицы (текущее значение по умолчанию равно 10), при запуске без параметра всё равно будет использоваться только один поток.

![Clamav свободный антивирус [айти бубен]](http://wudgleyd.ru/wp-content/uploads/7/3/4/73481dc921b6b227d40e4383fc486bf3.png)