Насколько можно доверять Cloudflare

Последнее время некоторые пользователи стали задумываться о собственной информационной безопасности (70% населения это пока вообще до фонаря), а потому может возникнуть резонный вопрос — а можно ли доверять DNS 1.1.1.1 и насколько безопасен сервис от Cloudflare?! Можно, ровно настолько, насколько Вы доверяете Гуглу, Яндексу или собственному провайдеру. И те, и другие, и третьи — коммерческие компании и прибыль является приоритетом. Первые два стопроцентно используют статистику запросов для продажи своей рекламы, а операторы связи вообще темные лошадки и Вы вряд ли узнаете когда-нибудь, с кем они делятся информацией. А потому обычному среднестатистическому пользователю модно спокойно использовать ДНС сервер 1.1.1.1 и ничего не опасаться. Тем более, что основной упор Cloudflare делает на безопасность.

А вот для параноиков эти ДНС серверы подойдут куда больше, чем другие за счет возможности использования шифрования и приватного режима. Правда с его настройками придется попрыгать с бубном, но оно того стоит, уж поверьте — Ваш запрос уже будет достаточно проблематично перехватить и расшифровать.

Your Privacy With 1.1.1.1

A company representative assured me that Cloudflare will never log customer IP addresses or sell user browsing information. That’s great. The company says that it will not write customer IP addresses to disk and that it anonymizes IP addresses by truncating them. The company says these shortened IP addresses are deleted every 25 hours.

This information is also contained in the company’s surprisingly readable and extremely detailed privacy policy(Opens in a new window). In March 2020, Cloudflare released the results(Opens in a new window) of a third-party audit carried out by KPMG. A PDF of the audit report is available(Opens in a new window). This audit confirmed the assurances above, and others besides. It’s clear that Cloudflare is not up to nefarious activities with personal information.

As a reviewer, I feel obligated to acknowledge regarding 1.1.1.1’s owner Cloudflare. The company has been criticized for providing services to unsavory organizations and hate groups. The company’s reported position is that it should not make judgments about what should, or should not, be on the internet. These issues have not entered into my evaluation of the product.

Что такое Cloudflare и зачем он нужен

Во вступлении я уже сказал, что этот сервис может выполнять роль защитника от DDos-атак. Цель таких атак заключается в направлении колоссально огромных объемов мусорного трафика на ваш сайт, ввиду чего оборудование перестает нормально работать. Обычно сайты просто выходят из строя (падают).

Они падают сами, либо их отключает хостер. Последний вариант особенно актуален для виртуальных хостингов, потому что из-за одного сайта могут страдать другие. Хостинг, понятное дело, не заинтересован в таких перфомансах — он просто убирает проблемный сайт.

Примечание:

Хороший хостинг должен иметь встроенную защиту от DDos-атак. Впрочем, в большинстве нормальных компаний такая защита предусмотрена. Однако особо сильные атаки она все равно не выдержит.

Обычно Cloudflare ставят как раз для того, чтобы защититься от DDos-атак. Сам сервис будет выполнять роль некого фильтра. Каждого пользователя платформа будет идентифицировать и присваивать определенные значения. Если с какого-то IP-адреса будет поступать флуд — Cloudflare просто будет блокировать этот адрес.

Помимо этого в Cloudflare есть и другие крутые фишки. Например, вы можете рассчитывать на бесплатный SSL-сертификат, если добавите свой ресурс в платформу. Вам не придется делать никаких дополнительных манипуляций, ресурс будет доступен по защищенному протоколу сразу после подключения.

Также вы можете активировать кэширование и поддержку CDN. В первом случае контент вашего проекта будет кэшироваться и сжиматься — то есть сам сайт будет быстрее открываться.

Во втором вы также сможете рассчитывать на увеличение скорости загрузки — все файлы и контент вашего ресурса будет доставляться с более быстрых CDN-серверов. Пользователям не придется каждый раз загружать файлы с сервера хостера — все будет реализовано в более быстром и удобном виде.

Подведем промежуточные итоги. С помощью Cloudflare вы сможете:

- Защитить свой ресурс от DDos-атак различного вида

- Получить бесплатный SSL-сертификат и защищенное соединение https

- Ускорить свой сайт с помощью кэширования и CDN

- Скрыть IP-адрес сервера от чужих глаз

Как настроить HTTPS

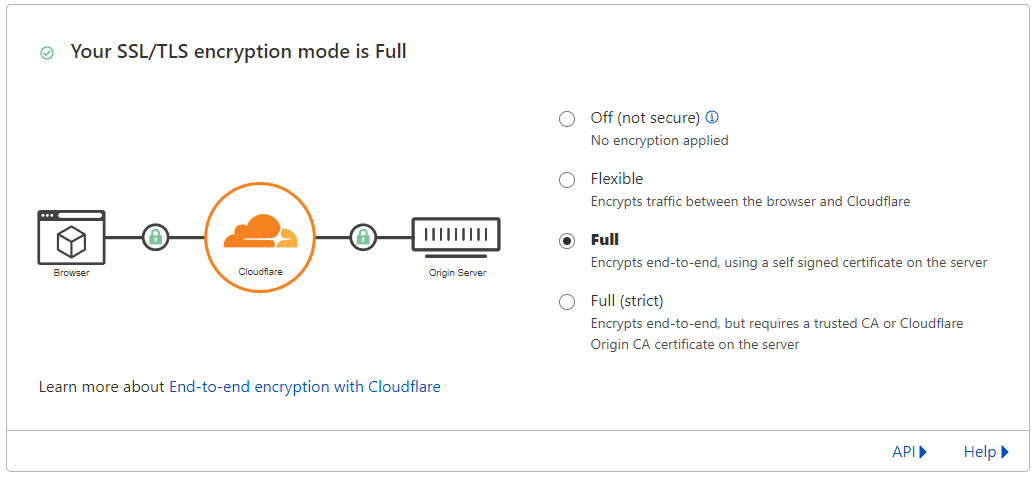

Cloudflare — дополнительный слой между сайтом и пользователями. Это значит, что соединение теперь нужно защищать в двух местах — от пользователя к Cloudflare и от Cloudflare к сайту.

Чтобы увидеть статус защиты на каждом этапе, откройте раздел SSL/TLS. В верхней части страницы отображается схема взаимодействия и четыре режима. Выбирать режим нужно с учетом того, установлен на вашем хостинге SSL-сертификат или нет.

Соединение от посетителя к Cloudflare защищено по умолчанию благодаря бесплатному SSL-сертификату. Вы получаете его при добавлении домена в аккаунт. Вам нужно защитить только соединение на этапе от Cloudflare к вашему сайту.

Если на хостинге установлен SSL-сертификат, выберите режим Full (Strict). Так вы настроете полностью безопасное соединение, в котором весь трафик шифруется.

Если на хостинге нет SSL-сертификата, выберите режим Flexible. Однако в таком случае соединение не будет полностью защищенным. Более того, вы вводите пользователей в заблуждение. При переходе на сайт они будут видеть HTTPS, так как на Cloudflare сертификат есть. Но данные от Cloudflare на ваш сайт будут передаваться уже в незащищенном виде через HTTP. Это значит, что злоумышленники теоретически могут притвориться вашим сервером и перехватить данные пользователей.

Режим Flexible можно использовать как временную меру, пока вы не установите SSL-сертификат на хостинге. Если на вашем хостинге нет сертификата, нельзя выбирать режим Full и Full (Strict). Иначе посетители сайта при переходе будут видеть ошибку 525 или 526.

После настройки защищенного соединения убедитесь, что ваш сайт доступен только по HTTPS. Для этого специально введите в браузере адрес с HTTP. Если сайт открывается с HTTP, исправьте уязвимость.

- Вернитесь в панель Cloudflare.

- В разделе SSL/TLS откройте вкладку Edge Certificates.

- Включите режим Always Use HTTPS.

DNS 1.1.1.1 CloudFlare на Android и iOS

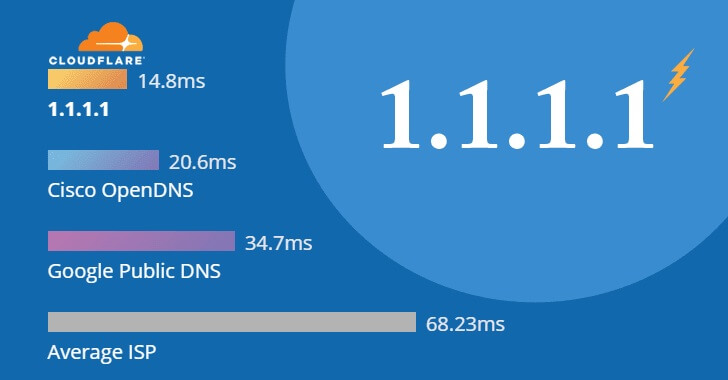

CloudFlare запустил свою службу DNS-резолвинга 1.1.1.1 еще в апреле 2018 года как более быструю и безопасную альтернативу DNS вашего интернет-провайдера, общедоступного DNS Google и даже OpenDNS от Cisco.

На сегодняшний день это самый быстрый сервис DNS с упором на конфиденциальность данных. Компания делает акцент на безопасности пользователей и обещает удалять все данные DNS-запросов по истечении 24 часов.

DNS 1.1.1.1 CloudFlare

В основе работы сервиса лежит open source DNS-сервер Knot Resolver. Компания CloudFlare воспользовалась им, так как он имеет почти все нужные ей функции, а также использует модульную архитектуру. DNS-сервер Cloudflare использует протоколы DNS-over-TLS и DNS-over-HTTPS.

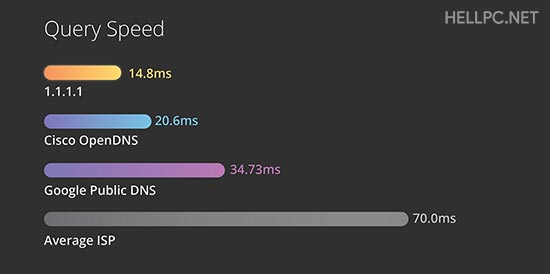

На момент написания статьи общемировая задержка 1.1.1.1 составляет 14 мс. Это меньше показателей популярных OpenDNS (20 мс) и Google DNS (34 мс), что делает его самым быстрым DNS-сервером.

Хотя создание бесплатной службы на компьютерах было простым процессом, было сложно и практически невозможно настроить 1.1.1.1 на Android и iOS. Однако Cloudflare предоставила приложение для обеих платформ, чтобы упростить настройку вашего телефона или планшета для использования DNS-адреса 1.1.1.1.

Как настроить 1.1.1.1 CloudFlare DNS на телефоне

Процесс переключения IP-адреса DNS по умолчанию в 1.1.1.1 CloudFlare очень прост.

- Загрузите приложение из Google Play или iTunes

- Откройте приложение 1.1.1.1.

- Нажмите кнопку OK, чтобы разрешить настройку подключения VPN

- Переключите ползунок в положение «On»

Вместо того, чтобы изменять сетевые настройки на вашем устройстве, мобильное приложение использует функции VPN для инкапсуляции и маршрутизации трафика в DNS 1.1.1.1, что сделает невозможным отслеживание вашей онлайн-активности со стороны провайдера.

Нажав на кнопку в нижней части экрана «Три полоски», а затем выбрав пункт «Advanced», вы можете просмотреть информацию о подключении и настроить шифрование.

Пункт «Logs» отображает информацию об отладке, которая может оказаться полезной для устранения неполадок и устранения проблем с подключением (данная информация автоматически удаляется каждые 24 часа).

Настройка сервисов

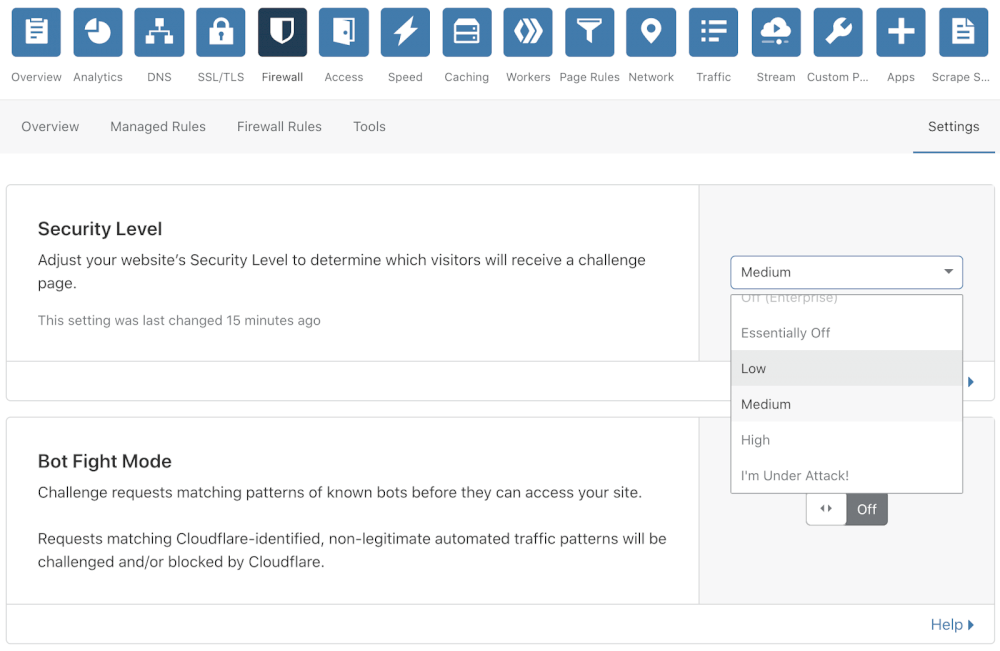

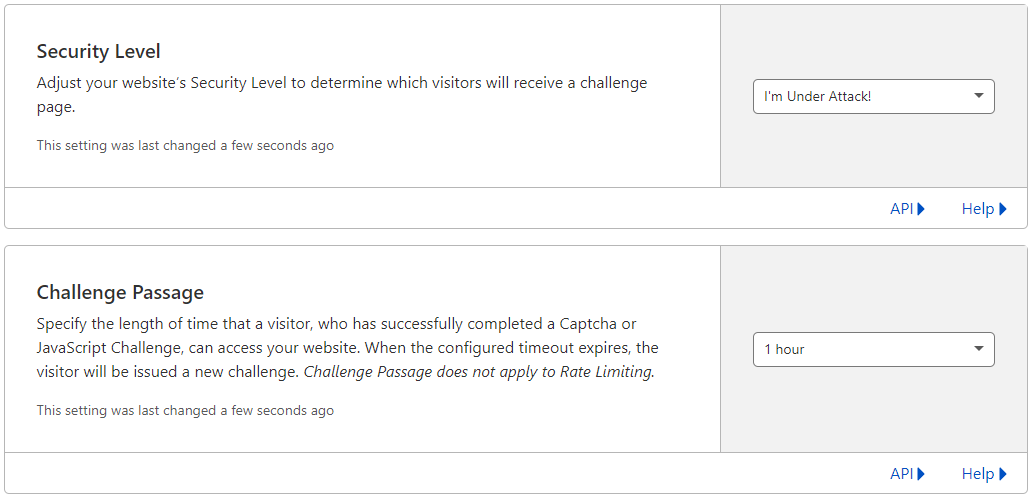

Cloudflare позволяет настроить автоматическую проверку трафика, чтобы защищаться от плохих посетителей. Для этого нужно настроить «Security Level» в разделе «Firewall» → «Settings». Выбранный вами уровень определит, какие посетители должны будут пройти дополнительную проверку перед входом:

- «Essentially off» (Почти отключено) — только для самых тяжких нарушителей.

- «Low» (Низкий) — только для наиболее угрожающих посетителей.

- «Medium» (Средний) — дополнительная проверка для посетителей, которые представляют умеренную или большую угрозу.

- «High» (Высокий) — проверка для всех посетителей, которые демонстрировали угрожающее поведение в течение последних 14 дней.

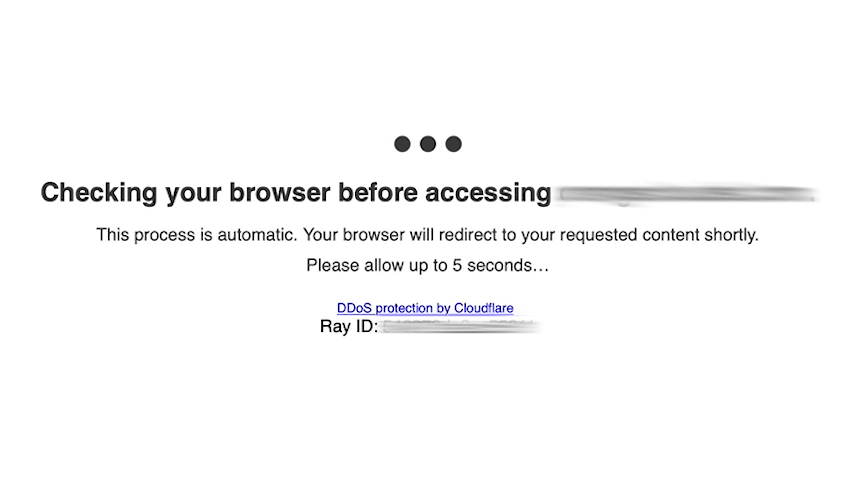

- «I’m Under Attack!» (Я под атакой!) — данный режим должен использоваться только если ваш сайт находится под DDoS-атакой.

Когда на вас идет атака, то вам необходимо включить режим «Under Attack Mode» в разделе «Overview» или «Firewall» → «Settings». Cloudflare в этом режиме выполняет дополнительные проверки безопасности для всех посетителей сайта, чтобы помочь смягчить DDoS-атаки 7 уровня (HTTP-флуд, TCP-флуд, UDP-флуд и другие).

Когда выполняется дополнительная проверка, посетитель видит страницу от Cloudflare в течение 5 секунд, которая его анализирует. Проверенные посетители получают доступ к вашему сайту, а подозрительные блокируется.

Если у вас включено проксирование, тогда вы можете настроить для своего сайта HTTPS. Для этого перейдите в раздел «SSL/TLS» и выберите одну из настроек:

- «Flexible». Сертификат будет установлен на сервер Cloudflare и автоматически будет продлеваться.

- «Full» или «Full (Strict)». Для корректной работы потребуется установка SSL-сертификата на сервер хостинга. Если сертификат не установлен, тогда на сайте будет ошибка 520.

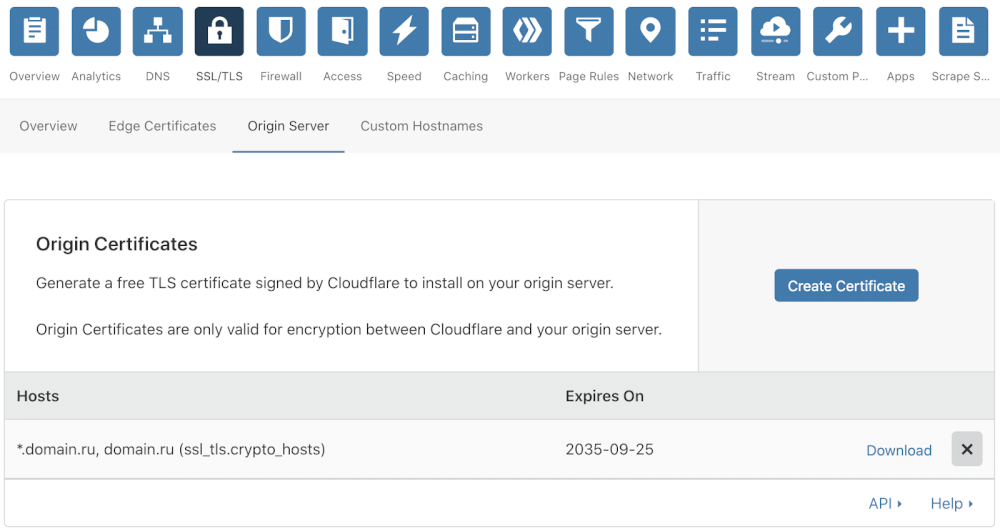

Создайте бесплатный сертификат Cloudflare Origin в разделе «SSL/TLS» → «Origin Server». Для этого нажмите «Create Certificate», выберите срок действия и нажмите кнопку «Next». После этого будет сгенерирован сертификат (Origin Certificate) и приватный ключ (Private key).

Скопируйте сертификат и приватный ключ в текстовый файл и загрузите на хостинг через Панель управления в разделе «Файловый менеджер». Для установки сертификата напишите нам через раздел «Поддержка».

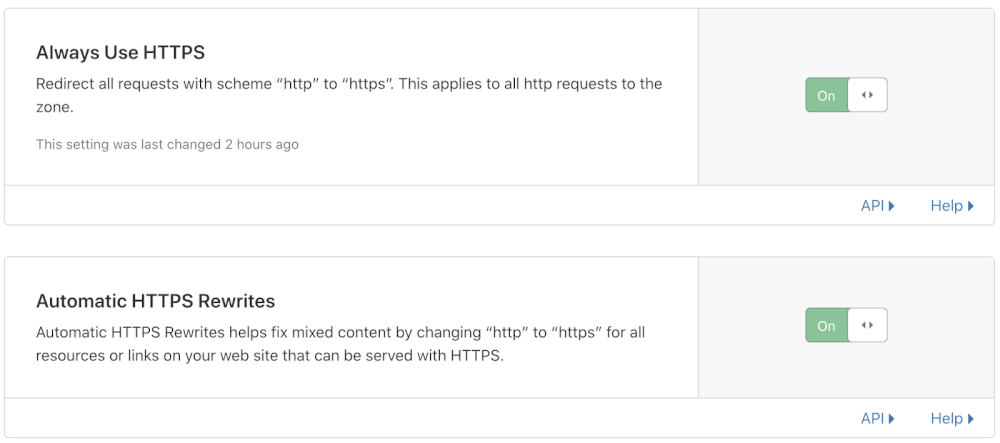

Также в разделе «SSL/TLS» → «Edge Certificates» вам нужно включить две настройки:

- «Always Use HTTPS» перенаправляет все запросы к сайту на защищенный протокол, то есть с HTTP на HTTPS.

- «Automatic HTTPS Rewrites». Если ваш сайт содержит ссылки на файлы или страницы по протоколу HTTP, которые также безопасно доступны через HTTPS, тогда они автоматически перезапишутся с использованием безопасного соединения. Это поможет исправить ошибку в браузере посетителей, которая сообщает о смешанном контенте.

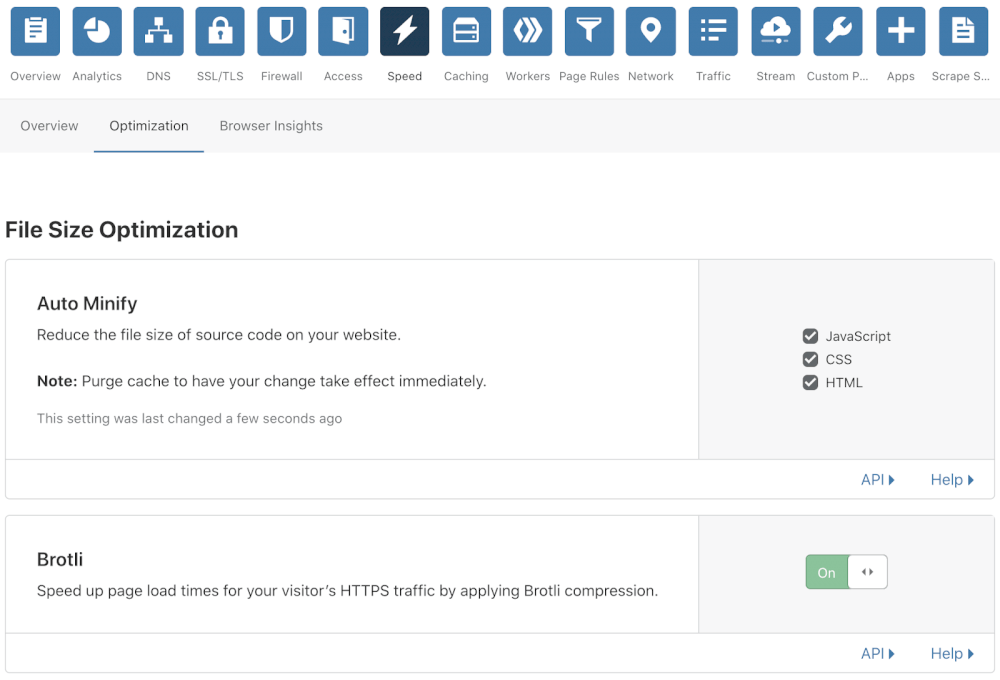

В разделе «Speed» → «Optimization» вы можете ускорить загрузку сайта благодаря нескольким настройкам:

- «Auto Minify» удаляет ненужные символы из исходного кода без изменения его функциональности (например, пробелы, комментарии и т.д.). Минификация может сжимать размер исходного файла, что уменьшает объем данных, которые необходимо передать посетителям, и таким образом сокращает время загрузки страницы.

- Сжатие «Brotli» или gzip, которое ускорит загрузку страницы для ваших посетителей.

Cloudflare автоматически кеширует изображения, шрифты и других статических файлы на своих серверах. Подробнее можно прочитать в инструкции.

Если вы обновили картинку или другой статический файл на сайте, но ничего не изменилось, тогда вам потребуется очистить кеш браузера и кеш на CDN-серверах. Это можно сделать в разделе «Caching» → «Configuration» → «Purge Cache». Нажав на кнопку «Custom Purge», вы сможете ввести ссылку на файл и очистить его на серверах Cloudflare, или же очистить весь кеш кнопкой «Purge Everything».

What Is 1.1.1.1?

It’s important to say at the outset that 1.1.1.1 is not a VPN. A VPN encrypts all your device’s data and sends that information to a server controlled by the VPN company. This process hides your true IP address and prevents your ISP—or any spy on your network—from monitoring your traffic. For more on VPNs, you can read our piece on what a VPN is and why you need one.

Instead of concerning itself with all your traffic, 1.1.1.1 only focuses on domain name system (DNS) requests. DNS is like a phone book translating human-readable URLs into machine-readable IP addresses. Normally, your ISP handles DNS resolution and can therefore monitor your online activities as a result. But not if you’re using 1.1.1.1, which takes over DNS resolution and thereby cuts snoopy ISPs out of the loop.

Our Experts Have Tested 113 Products in the Security Category This Year

Since 1982, PCMag has tested and rated thousands of products to help you make better buying decisions. See how we test.(Opens in a new window)

Part of the argument for 1.1.1.1 and similar products is that VPNs are overkill for most people, and their protection comes at a high cost to performance. While a secure DNS resolver only secures DNS requests, the wide adoption of HTTPS means that much of your online activity is already encrypted.

Similar Products

The situation for 1.1.1.1 gets a little muddier with the introduction of its Warp feature, however. Warp creates a secure connection to Cloudflare’s nearest server, and then out to the internet—much like a traditional VPN. Warp does secure your data from anyone on the same network as you and from your ISP, but it doesn’t hide your public IP address. The company says that Warp will always be free, as will its 1.1.1.1 service.

The paid version of Warp is Warp+ Unlimited. This does everything that 1.1.1.1 and Warp do, but it also claims to provide a faster internet experience. When you connect to Cloudflare’s server, your traffic continues through the company’s internet infrastructure, perhaps providing your data a faster route to its destination. Subscriptions cost $4.99 per month. You can also get a free 1GB of data for Warp+ by getting other people to sign up via a special link. In our testing, we used both Warp, Warp+, and 1.1.1.1 individually.

At $4.99 per month, Warp+ is significantly cheaper than most VPNs. In fact, the cutoff for inclusion in our roundup of top cheap VPNs is $9.00 per month. Note, however, that Warp+ and VPNs are still different products. A VPN’s goal is to prevent anyone from seeing your data, while Cloudflare seeks to provide improved, but not maximalist, privacy. VPNs also provide more control over where your data goes, and they sometimes include additional privacy tools, like multihop connections.

Using the DNS Leak Test tool(Opens in a new window), I found that my IP address was hidden with Warp+ but not with 1.1.1.1 by itself. In both cases, the app successfully hid my DNS requests.

A) Configure Cloudflare DNS on your Windows PC

Here is the list of Cloudflare DNS Addresses for using on Windows. You can also configure these DNS addresses on other platforms like macOS, Linux as well.

IPv4: 1.1.1.1 & 1.0.0.1IPv6: 2606:4700:4700::1111 & 2606:4700:4700::1001

To configure Cloudflare’s DNS service in Windows PC, we need to make some changes to network configuration. Follow these steps to use Cloudflare DNS in your Windows PC:

Step 1: Open Network Connection Settings

Open Control Panel and search “network connections”. In search results, click on View Network connections under Network and Sharing Center.

Search and open Network connections from Control Panel

This will open Network Connections manager. Right-click on your Ethernet or Wi-Fi adapter and select Properties. In case you have multiple adapters showing in Network connections, select the one which is showing “connected” and skip the ones which are disconnected (showing red cross symbol in bottom-left corner).

Right-click on adapter and select Properties

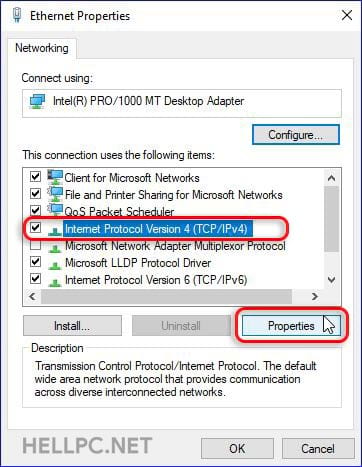

Step 2: Configure 1.1.1.1 DNS in Network Properties

In Network properties, you can manage IP address and DNS address of selected Network connection. Most of the systems use IPv4. Select Internet Protocol Version 4 (TCP/IPv4) from the list and click on Properties button. You can take help from following screenshot. Here we will configure Cloudflare DNS in your PC.

Select IPv4 and click on Properties

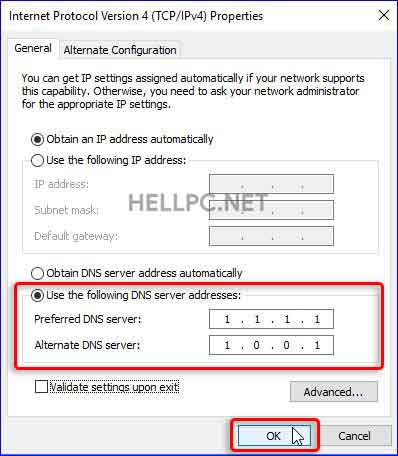

In most of the cases, IP address is configured automatically via DHCP. You will see Obtain an IP address automatically and Obtain DNS server address automatically options already selected. We need to change DNS server address only, so, we will leave Obtain an IP address automatically settings as it is.

Under DNS settings, select Use the following DNS server addresses: option. Fields for entering DNS server IP will be highlighted. In Preferred DNS server enter 1.1.1.1 IP address. You can leave Alternate DNS server blank but for redundancy you can use 1.0.0.1 as alternate DNS server.

Manually Configure Cloudflare DNS in your Computer

After entering DNS server addresses, click OK and then click Close to close Properties window.

SEE ALSO: How to Host Minecraft Server on Android Phone?

Step 3: Check DNS Configuration and Speed

After configuring Cloudflare DNS server on your PC, restart your PC to flush existing DNS cache or simply run following commands in elevated Command Prompt (Run as Administrator).

First command shown above flushes existing DNS resolver cache and second command will register your machine (computer) in the Cloudflare’s DNS zone. You can run command to check default DNS server. If you have configured everything correctly, you should see as Default Server.

Check DNS Configuration in Command Prompt

The independent DNS monitor has ranked Cloudflare DNS (1.1.1.1) as the fastest DNS service in the world. Below are the results based on response time of DNS servers according to DNSPerf.

Cloudflare DNS Speed Comparison

SEE ALSO: How to Make your Computer a Time Server?

Introduction

Dynamic DNS services are a great way to access your self-hosted services while you are away from home. They can be used for anything from a VPN server to provide remote access to your home network, to a fully SSL-secured website for your personal shop or blog.

Most internet service providers (ISPs) will provide their customers with a dynamic public IP address that is subject to change without notice.

Many providers will allow customers to pay a premium for a static IP address that is guaranteed not to change. With IPv4 addresses being rapidly exhausted, this is usually used by larger customers with the funds and hosting requirements to justify it.

If you are fortunate enough to have a static IP address, linking it up to a domain name is as easy as creating the appropriate records on your DNS server and calling it a day. For the rest of us, this is where dynamic DNS services come into play.

Dynamic DNS providers use a client-side service (often run directly on the router) to update a DNS record whenever a change in public IP is detected. A few examples of free dynamic DNS services include:

- No-IP

- FreeDNS

- Dynu

- DuckDNS

These providers allow users to create a subdomain on one of their registered domains that will always point to their public IP address. Most of them also have some form of premium plan that allows for the use of a custom domain name.

This post aims to guide you through the process of creating your own dynamic DNS service using your own domain name, for no cost besides the registration and renewal of the domain name.

I have seen a few similar guides online, but few cater to those who are new to networking and self-hosting. Feel free to skip ahead to get to the good stuff.

Как настроить службу Cloudflare DNS на маршрутизаторе

Лучший способ изменить текущие настройки DNS, чтобы начать использовать Cloudflare 1.1.1.1, — это перенастроить маршрутизатор. При использовании этого подхода автоматически настраивается каждое устройство в доме (например, настольный компьютер, ноутбук, планшет, телефон, игровая приставка и Smart TV) вместо индивидуальной настройки каждого устройства.

Чтобы настроить маршрутизатор для использования DNS-адресов Cloudflare, выполните следующие действия:

Важное замечание: Инструкции по настройке могут отличаться на вашем маршрутизаторе, прежде чем продолжить, не забудьте проверить веб-сайт поддержки производителя для более подробной информации

- Откройте ваш веб-браузер.

-

Введите IP-адрес вашего маршрутизатора и нажмите Enter .

Совет. Вы можете узнать эту информацию, используя сочетание клавиш Windows + R , набрав cmd , нажав OK , и в командной строке введите команду ipconfig . IP-адрес маршрутизатора будет указан в поле « Шлюз по умолчанию» .

- Войдите в систему, используя имя пользователя и пароль вашего роутера. (Как правило, вы найдете эту информацию на наклейке на вашем маршрутизаторе.)

-

Откройте страницу настроек DNS-сервера. Обратитесь к веб-сайту поддержки производителя вашего маршрутизатора, чтобы найти эти настройки. Однако в большинстве случаев эти настройки можно найти в разделе расширенных настроек. Вот местоположение, чтобы добраться до настроек DNS в некоторых из самых популярных брендов домашних маршрутизаторов:

- Linksys: Настройка > Основные настройки .

- ASUS: WAN > Интернет-соединение .

- Google Wifi: Настройки > Сеть и Общие > Расширенная сеть > DNS .

- Netgear: Интернет .

- D-Link: ручная настройка интернет-соединения .

-

В разделе настроек DNS используйте эти IPv4-адреса:

- Сохраните ваши настройки.

- Перезапустите браузер.

После того, как вы выполнили эти шаги, перезагрузите компьютер, чтобы начать использовать новые настройки.

Кроме того, вы можете открыть командную строку и запустить эти две команды:

Как защитить сайт от DDoS-атак

Подключение сайта к Cloudflare уже снижает опасность DDoS-атак. IP-адрес сервера с сайтом по умолчанию скрыт, так что злоумышленники атакуют его через серверы Cloudflare. Те настроены таким образом, чтобы заблокировать подозрительный трафик и пропустить нормальный.

Однако бесплатный тариф не защищает от всех атак. Для большинства сайтов его возможностей достаточно. Но если у вас популярный и высоконагруженный ресурс, то нельзя просто сидеть и ждать, пока атака закончится. Нужно помогать Cloudflare бороться со злоумышленниками, корректируя настройки доступа.

Использование режима I’m Under Attack!

При включении этого режима Cloudflare начинает проверять каждого, кто пытается зайти на сайт. Пользователи видят предупреждение с текстом: Checking your browser…. Посетителей это может раздражать, зато Cloudflare так проще отделить вредоносный трафик от нормального.

Чтобы включить режим I’m Under Attack:

- Перейдите в раздел Firewall.

- Откройте Settings.

- В блоке Security Level выберите режим I’m Under Attack.

По умолчанию проверенный пользователь получает доступ к сайту на 30 минут. Продолжительность сеанса можно изменить на той же вкладке Settings в поле Challenge Passage.

Обязательно отключите режим I’m Under Attack после завершения атаки, иначе все пользователи так и будут ждать окончания проверки, прежде чем попадут на ваш сайт.

Вместо I’m Under Attack можно выбрать режим защиты High. В таком случае Cloudflare будет проверять не всех пользователей, а только тех, с чьих адресов в последние 14 дней было зафиксировано странное поведение — например, попытки зайти в чужие аккаунты или сбор данных со страниц сайта.

Настройка правил доступа

Cloudflare предлагает гибкие настройки доступа. Можно включить обязательное прохождение капчи или заблокировать посетителей из конкретных регионов, диапазонов IP-адресов, информации об операционной системе и версии браузера.

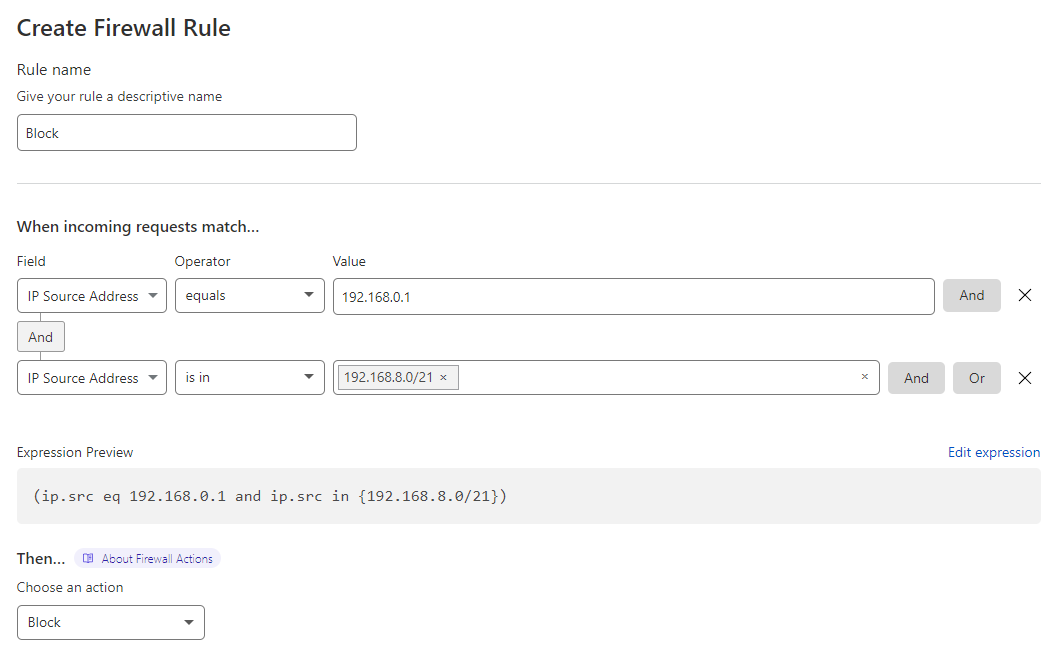

На бесплатном тарифе можно создать пять таких правил. В качестве примера заблокируем доступ по IP-адресам:

- Откройте раздел Firewall.

- Перейдите на вкладку Firewall Rules.

- Нажмите Create Firewall rule.

- В поле Rule name впишите любое имя правила.

- В поле Field выберите параметр для фильтрации трафика. В нашем случае это IP-адрес.

- В поле Operator выберите условие срабатывание. В рассматриваемой ситуации это равно — equals.

- В поле Value введите IP-адрес, трафик с которого нужно заблокировать.

Это очень простое правило. Давайте его усложним, добавив еще условие. Например, мы знаем не только «плохой» IP-адрес, но и диапазон IP-адресов злоумышленников. Его можно добавить к правилу с помощью кнопок And и Or.

- And — правило сработает, когда оба условия соблюдаются.

- Or — правило сработает, когда соблюдается хотя бы одно условие.

Диапазон адресов добавляется так же, как один IP. В поле Field — IP-адрес, в поле Operator — is in (проверка на вхождение), в поле Value — сам диапазон в формате «IP-адрес/префикс CIDR».

После настройки условий укажите, что нужно делать при их соблюдении. Доступные варианты:

- Block — блокировка доступа.

- Challenge (CAPTCHA) — включение проверки с помощью Google reCAPTCHA.

- JS Challenge — показ межстраничного уведомления как при включении режима I’m Under Attack.

- Bypass — отключение проверки.

- Allow — полный доступ.

Чтобы сохранить изменения, в левом нижнем углу нажмите Deploy.

Заключение

Подключить сайт к Cloudflare достаточно просто. Просто создаете аккаунт, вписываете нужный домен, проверяете так ли сервис спарсил ваши DNS, после чего обновляете NS на стороне хостера или регистратора. Дело займет не более 10 минут.

Плюсов в подключении к Cloudflare очень много. Самый существенный для большинства — бесплатный SSL-сертификат, который позволяет использовать защищенное соединение https. Сейчас сайты без https имеют все шансы вылететь из топовых позиций.

Браузеры начали помечать сайты с http как подозрительные — пользователям, понятное дело, лишние риски не нужны, поэтому они будут игнорировать такие ресурсы.