Privacy extension

Как я уже упомянул выше, автоматическое конфигурирование IPv6-адреса на основе MAC-адреса сетевого адаптера хорошо всем, кроме того, что создаёт практически идеальное средство для отслеживания пользователей в сети. Вы можете брать любые браузеры и операционные системы, использовать любых провайдеров (использующих IPv6, так что это всё пишется с прицелом на будущее) — но у вас будет один и тот же MAC-адрес, и любой гугуль, NSA или просто спамер смогут вас отслеживать по младшим битам вашего IPv6 адреса. Старшие будут меняться в зависимости от провайдера, а младшие сохраняться как есть.

Для решения этой проблемы были придуманы специальные расширения для IPv6, называющиеся privacy extensions (RFC 4941). Как любое RFC, его чтение — это обычно признак отчаяния, так что по сути этот стандарт описывает как с помощью шаманства и md5 генерировать случайные автоконфигурируемые адреса.

Как это работает?

Хост, в нашем случае обычная убунта на обычном ноутбуке, генерирует штатным образом IPv6 адрес из анонса маршрутизатора. После этого она придумывает себе другой адрес, проверяет, что этот адрес не является зарезервированным (например, нам так повезло, и md5 хеш сгенерировал нам все нули — вместо того, чтобы трубить об этом на всех углах, этот изумительный md5 хеш будет выкинут и вместо него будет взят следующий), и, главное, проверяет, что такого адреса в сети нет. Для этого используется штатный механизм DAD (см ниже). Если всё ок, то на интерфейс назначается новосгенерированный случайный адрес, и именно он используется для общения с узлами Интернета. Хотя наш ноутбук с тем же успехом ответит на пинг и по основному адресу.

Этот адрес периодически меняется и он же меняется при подключении к другим IPv6-сетям (и много вы таких знаете в городе?.. вздох ). В любом случае, даже если мы намертво обсыпаны куками и отпечатками всех браузеров, всё-таки маленький кусочек сохраняемой приватности — это лучше, чем не сохраняемый кусочек.

Настройка DNS

IPv6 и DNS

Также как DNS использует для IPv4 записи A, аналогично используются AAAA записи для IPv6. (это потому что IPv4 имеет адресное пространство 2^32, в то время как IPv6 имеет адресное пространство 2^128). Для обратных запросов DNS, стандарт INT устарел, но все еще широко поддерживается. ARPA является самым новым стандартом. Поддержка формата ARPA описывается далее в этом руководстве.

Настройка BIND

Последние версии BIND включают поддержку IPv6. Для прочтения этого раздела требуется минимальное знание о конфигурации и использовании BIND. Предполагается, что BIND не запущен в chroot. Если это предположение ошибочно, просто добавьте префикс chroot к большинству частей следующего раздела.

Сначала добавьте записи для файлов «прямой» (forward) и «обратной» (reverse) зоны DNS в /etc/bind/named.conf.

Файл Записи named.conf

## (Мы разрешаем bind слушать IPv6-адреса.

## Использование 'any' является единственным способом это выполнить для версий bind ранее 9.3)

options {

listen-on-v6 { any; }

};

## (Этот раздел предусматривает прямой DNS для домена 'ipv6-rules.com':)

zone "ipv6-rules.com" IN {

type master;

file "pri/ipv6-rules.com";

};

## (Данный формат обратного DNS является "побитовым." Это выполняется взятием префикса IPv6,

## переставлением чисел в обратном порядке и размещением точки между каждым числом)

zone "6.9.2.0.0.0.f.1.0.7.4.0.1.0.0.2.ip6.arpa" {

type master;

file "pri/rev-ipv6-rules.com.arpa";

};

Теперь ко всех узлам необходимо добавить файлы зоны и записи.

Файл

$TTL 2h

@ IN SOA ipv6-rules.com. webmaster.ipv6-rules.com. (

2003052501 ; Serial

28800 ; Refresh

14400 ; Retry

3600000 ; Expire

86400 ) ; Minimum

NS ns1.ipv6-rules.com

IN AAAA 2001:470:1f00:296::1 ; address for ipv6-rules.com

host1 IN AAAA 2001:470:1f00:296::2 ; address for host1.ipv6-rules.com

host2 IN AAAA 2001:470:1f00:296::3:3 ; address for host2.ipv6-rules.com

Файл

$TTL 3d ; Default TTL (bind 8 needs this, bind 9 ignores it)

@ IN SOA ipv6-rules.com. webmaster.ipv6-rules.com. (

2003052501 ; Serial number (YYYYMMdd)

24h ; Refresh time

30m ; Retry time

2d ; Expire time

3d ) ; Default TTL

IN NS ns1.ipv6-rules.com.

; IPv6 PTR entries

$ORIGIN 6.9.2.0.0.0.f.1.0.7.4.0.1.0.0.2.ip6.arpa.

1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0 IN PTR ipv6-rules.com.

2.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0 IN PTR host1.ipv6-rules.com.

3.0.0.0.3.0.0.0.0.0.0.0.0.0.0.0 IN PTR host2.ipv6-rules.com.

Настройка DJBDNS

ПредупреждениеНе все типы записей поддерживаются этими патчами. В частности, записи NS и MX не поддерживаются.

После установки djbdns, его нужно настроить, запустив команду tinydns-setup и ответив на несколько вопросов о том, к каким адресам нужно осуществлять привязку, куда устанавливать tinydns, и т. д.

Предполагая, что tinydns установлен в /var/tinydns, отредактируем /var/tinydns/root/data. Этот файл содержит все данные, необходимые tinydns для обработки DNS для делегирования IPv6.

Код Образец файла данных

## (*.ipv6-rules.com авторитативно обрабатываются 192.168.0.1) .ipv6-rules.com:192.168.0.1:a:259200 ## (Авторитативный обратный DNS для 2001:470:1f00:296::/64) .6.9.2.0.0.0.f.1.0.7.4.0.1.0.0.2.ip6.arpa:192.168.0.1:a ## (Укажите IP-адреса для хостов host1 и host2) 6host1.ipv6-rules.com:200104701f0002960000000000000001:86400 6host2.ipv6-rules.com:200104701f0002960000000000000002:86400 ## (Направьте www на host1) 3www.ipv6-rules.com:200104701f0002960000000000000002:86400

Для строк с префиксом будут созданы обе записи: AAAA и PTR. Для строк с префиксом будет создана только запись AAAA. Помимо редактирования файла data вручную, можно использовать скрипт add-host6 и add-alias6 для добавления новых записей. После внесения изменений в файл data, необходимо запустить из /var/tinydns/root. В результате будет создан файл /var/tinydns/root/data.cfb, который будет использоваться tinydns в качестве источника информации для DNS-запросов.

Global IPv6 Address: 2001:0db8::1428:57abUnique Local IPv6 Address: fd00::1Link Local IPv6 Address: fe80::20c:29ff:fe5c:6af1

Ваши компьютеры, скорее всего, уже поддерживают IPv6. Microsoft Vista, Windows 7, поддерживает IPv6 сразу, не нужно ни каких дополнительных настроек. Включение IPv6 на Microsoft XP является простой операцией нажатия нескольких кнопок, которая занимает всего минуту. Большинство дистрибутивов Linux также поддерживают IPv6. Ubuntu, например, автоматически создает адрес IPv6 Link Local для каждого из его интерфейсов. Кроме того, можно одновременно и без всяких проблем использовать IPv6 и IPv4 на одном компьютере.

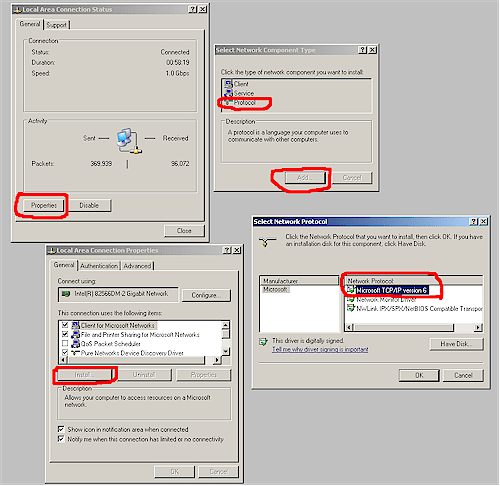

Чтобы включить IPv6 на XP, перейдите в Панель управления — Сетевые подключения, дважды щелкните на интерфейс, и выберите пункт Свойства. Перейдите в пункт Установка > Добавить > Протокол, затем выберите Microsoft TCP / IP версии 6.

На рисунке показаны соответствующие экраны XP. Помните, что активация IPv6 на одном интерфейсе активирует протокол на всех интерфейсах в XP.

Добавление IPv6 протокола в XP

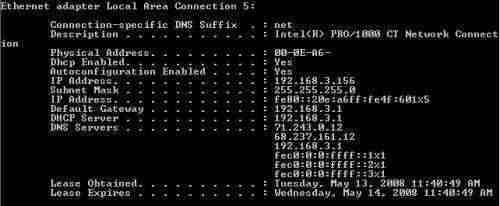

После включения IPv6 в вашей операционной системе, вы можете начать экспериментировать с ним в вашей локальной сети. Команда ipconfig /all из командной строки в XP показывает мой сетевой интерфейс имеет адрес IPv4 192.168.3.156 и адрес Link Local IPv6 — fe80::20e:a6ff:fe4f:601. % 5 после IP -адреса это ID интерфейса который используется на моей машине Windows. Я чуть дальше объясню как нас это касается.

Ipconfig /all показывает IPv4 и IPv6 адреса

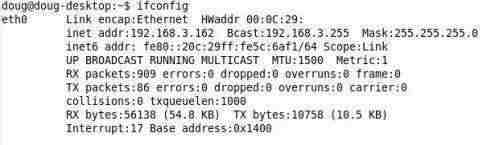

В Linux, я ввожу команду ifconfig из командной строки. Рисунок показывает мой сетевой интерфейс, который имеет адрес IPv4 192.168.3.162 и адрес Link Local IPv6- FE80 :: 20c : 29ff : fe5c : 6af1.

Ifconfig, вывод на экран

Концепции IPv6 напоминают IPv4. Устройства могут использовать IPv6 в качестве адресов источника и назначения, чтобы передавать пакеты по сети, а также инструменты, такие как пинг работают для тестирования сети, как в IPv4, только с некоторыми небольшими вариациями.

Чтобы опросить другое устройство через локальную сеть с использованием IPv6 Link Local адресов, необходимо указать интерфейс для отправки пинга. На машине Windows, каждый интерфейс имеет идентификатор (ID) в формате % X. Идентификатор интерфейса связан с локальным адресом виден в конце адреса IPv6 с помощью ipconfig /all команды, как было показано ранее.

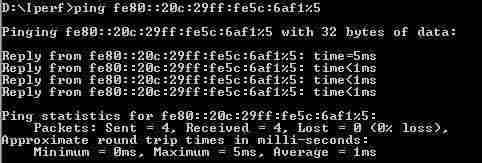

Например, чтобы проверить связь c Linux c моего XP Pro, я использовал команду ping FE80 :: 20c : 29ff : fe5c : 6af1 % 5

Обратите внимание, что я использовал IPv6-адрес машины Linux, и добавил идентификатор интерфейса (% 5), IPv6 Link Local-адрес моей XP машины

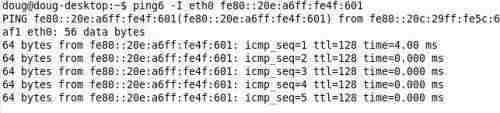

Я могу также могу пропинговать мою XP Pro машину своего Linux. В этом случае, мне необходимо указать свой eth0 интерфейс на Linux командой ping6 — ping 6 -I eth0 fe80::20e:a6ff:f34f:601. Рисунок 4 показывает мои успешные IPv6 пинги, вначале из XP на Linux машину и с моего Linux на XP.

Windows IPv6 ping

Linux IPv6 ping

При активацииIPv6 , у меня успешно завелись оба протокола IPv4 и IPv6 на моих сетевых интерфейсах. Дублирование является общей стратегии перехода от IPv4 к IPv6, когда оба протокола могут быть запущены одновременно.

Для маршрутизации IPv6 пакетов, на интерфейсах маршрутизаторов необходимо активировать и настроить IPv6 . Хотя большинство компьютеров уже поддерживают IPv6, немногие сетевые устройства потребительского класса поддерживают IPv6 (либо требуют дополнительной настройки). Однако есть несколько потребительских маршрутизаторов, которые поддерживают IPv6, такие как Linksys RVS4000, Apple Airport Extreme и Буффало Nfiniti Dual- Band (Буффало в настоящее время уже недоступен) . И многие на основе Broadcom и Atheros маршрутизаторы включая Linksys WRT54G и WRT54GL можно обновить DD -WRT прошивки с открытым исходным кодом для поддержки IPv6.

Использование IPv6 через Интернет не только требует маршрутизатора, который поддерживает IPv6, он также может требует либо метод преобразования , например, IPv6 в IPv4 инкапсуляцию, известный как 6-4 туннелирование, или, возможно, работать с провайдером который также поддерживает IPv6.

Многие Интернет-провайдеры не указывают на своих сайтах о поддержке IPv6. Так что если Вы все же решились, необходимо удостоверится, что такая поддержка имеется, прежде чем подключать услугу.

Тем не менее, переход на стандарт IPv6 уже близко; это просто вопрос времени. Вы можете начать изучение, экспериментируя с ним в сети, как я показал выше. Никогда не будет лишним иметь представление о технологии, прежде чем она на всегда войдет в нашу жизнь!

Пока это все. Если у Вас есть вопросы, можете смело задать их в разделе комментариев ниже.

Просмотров сегодня: 176

Угрозы, поджидающие внутри LAN

Если вспомнить IPv4, то там обнаружится три атаки, которые эффективны и по сей день в локальных сетях, — это ARP spoofing, DHCP spoofing, а также ICMP-редиректы (подробно этот класс атак освещался во время моего выступления на PHDays, так что можешь поискать соответствующее видео в Сети).

В случае же протокола IPv6, когда атакующий находится в одном локальном сегменте с жертвой, ситуация, как ни странно, остается примерно такой же. Вместо ARP появился NDP, на смену DHCP пришла автоконфигурация, а ICMP просто обновился до ICMPv6

Важно то, что концепция атак осталась практически без изменений. Но кроме того, добавились новые механизмы вроде DAD, и, соответственно, сразу же появились новые векторы и новые атаки

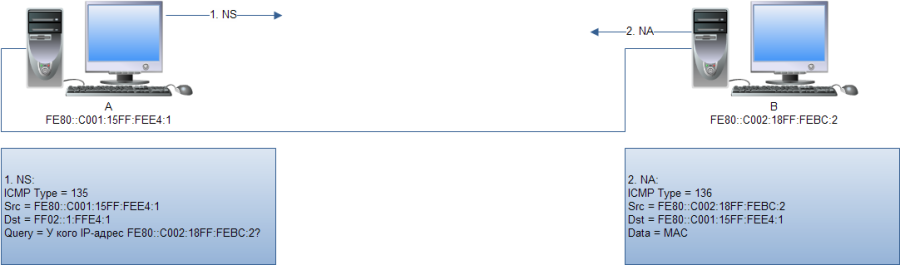

Протокол обнаружения соседей (Neighbor Discovery Protocol, NDP) — это протокол, с помощью которого IPv6-хосты могут обнаружить друг друга, определить адрес канального уровня другого хоста (вместо ARP, который использовался в IPv4), обнаружить маршрутизаторы и так далее. Чтобы этот механизм работал, а работает он с использованием мультикаста, каждый раз, когда назначается линк-локал или глобал IPv6-адрес на интерфейс, хост присоединяется к мультикаст-группе. Собственно, используется всего два типа сообщений в процессе neighbor discovery: запрос информации или NS (neighbor solicitation) и предоставление информации — NA (neighbor advertisement). Взаимодействие в таком режиме можно увидеть на рис. 3.

Рис. 3. Штатная работа ND

Рис. 3. Штатная работа ND

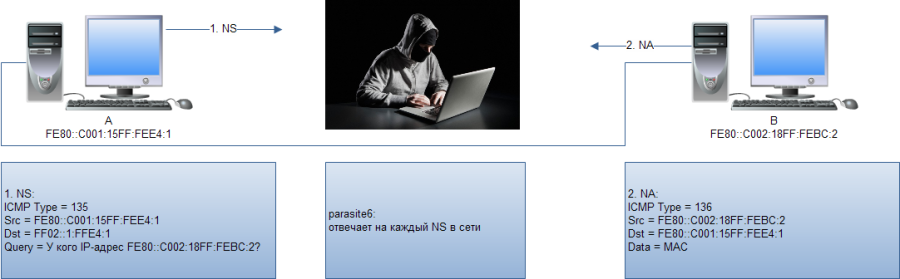

В результате атакующему нужно всего лишь запустить утилиту parasite6, которая будет отвечать на все NS, пролетающие в отдельно взятом сегменте (см. рис. 4). Перед этим нужно не забыть включить форвардинг (), в противном случае произойдет не MITM-атака, а DoS.

Рис. 4. Работа утилиты parasite6

Рис. 4. Работа утилиты parasite6

INFO

При использовании протокола IPv4 и ARP достаточно полезно было иногда смотреть ARP-кеш, что на линуксе, что на Windows-платформе это можно было сделать, используя команду .

Теперь же, в случае IPv6, в линуксе, чтобы посмотреть соседей, используется команда , а в Windows среде это можно сделать командой .

Минусами такой атаки является то, что атакующий будет пытаться отравить ND-кеш всех хостов, что, во-первых, шумно, во-вторых, затруднительно в случае больших объемов трафика. Поэтому можно взять scapy и провести эту атаку вручную и прицельно. Сначала необходимо заполнить все необходимые переменные.

Вначале идут адреса канального уровня, в качестве адреса отправителя выступает мак-адрес атакующего, в качестве адреса получателя — мак-адрес жертвы.

Далее задаются адреса сетевого уровня, адрес отправителя спуфится (на самом деле это адрес роутера), адрес получателя — это IPv6-адрес жертвы.

Третьей переменной нужно указать правильно собранный пакет NA, где — это ICMPv6 Neighbor Discovery — Neighbor Advertisement, а — это собственно адрес роутера, который анонсируется как адрес атакующего

Важно правильно установить все флаги: означает, что отправитель является роутером, скажет о том, что анонс отправляется в ответ на NS-сообщение, ну а — это так называемый override-флаг

Следующая переменная — это линк-локал адрес ICMPv6NDOptDstLLAddr (ICMPv6 Neighbor Discovery Option — Destination Link-Layer). Это мак-адрес атакующего.

Осталось собрать пакет в единое целое, и можно отправлять такой пакет в сеть.

Значение loop=1 говорит о том, что отправлять нужно бесконечно, через каждые три секунды.

В итоге через некоторое время жертва обновит свой кеш соседей и будет отправлять весь трафик, который предназначается маршрутизатору, прямо в руки атакующему. Нужно отметить, что для того, чтобы создать полноценный MITM, потребуется запустить еще один экземпляр scapy, где адреса будут инвертированы для отравления роутера. Как видишь, ничего сложного.

Также стоит отметить, что в IPv6 не существует понятия gratuitous NA, как это было во времена ARP (gratuitous ARP — это ARP-ответ, присланный без запроса). Но вместе с тем кеш ND живет недолго и быстро устаревает. Это было разработано, чтобы избегать отправки пакетов на несуществующие MAC-адреса. Поэтому в сети IPv6 обмен сообщениями NS — NA происходит очень часто, что сильно играет на руку атакующему.

Угрозы периметра IPv6

Если рассмотреть внешний периметр, то можно обнаружить, что многие компании, которые уже начали внедрять IPv6, не спешат закрывать свои административные порты (SSH, RDP, Telnet, VNC и так далее). И если IPv4 уже почти все стараются как-то фильтровать, то про IPv6 или забывают, или не знают, что их нужно защищать так же, как и в случае с IPv4. И если можно отчасти понять используемый IPv4 телнет — например, ограниченная память или CPU не позволяют в полной мере использовать SSH, — то каждое устройство, которое поддерживает сегодня IPv6, просто гарантированно будет поддерживать и протокол SSH. Бывают даже случаи, когда ISP выставляют в мир административные порты IPv6 на своих роутерах. Выходит, что даже провайдеры более уязвимы к IPv6-атакам. Происходит это по различным причинам. Во-первых, хороших IPv6-файрволов еще не так много, во-вторых, их еще нужно купить и настроить. Ну и самая главная причина — многие даже и не подозревают об угрозах IPv6. Также бытует мнение, что пока нет IPv6-хакеров, малвари и IPv6-атак, то и защищаться вроде как не от чего.

Настройка протокола IPv6 через графический интерфейс

Как правило, особенно в последней версии системы от Майкрософт всё происходит автоматически и данное подключение не является исключением. Всё-таки если произошла неполадка и есть надобность выполнить проверку и исправление, то нужно попасть в окно сетевых подключений. Для этого на кнопке «Пуск» рабочего стола следует кликнуть правой кнопкой мышки, а затем выбрать строку «Сетевые Подключения». Если у вас восьмая версия ОС, то после проделанного вы окажитесь на требуемом месте, для пользователей десятки нужно следовать дальше. Затем в открывшемся окне состояния сети следует выбрать пункт «Настройка параметров адаптера». Также всю процедуру можно проделать, используя горячие клавиши. Первое, вызвать утилиту «Выполнить» горячие клавиши Win + R. В поле окна программы вбить ncpa.cpl и нажать на «ENTER» или кнопку «OK» находящуюся справа. Обладателям Windows 7 нужно кликнуть левой кнопкой мышки по значку пуск рабочего стола и в появившемся поле поиска ввести слово «Выполнить» затем нажать на «ENTER». Далее следовать указаниям из предыдущего предложения (воспользоваться командой ncpa.cpl).

Затем в окне «Сетевые подключения» требуется выбрать ваше актуальное соединение, кликнуть по нему правой кнопкой мышки и зайти в пункт «Свойства». В окошке свойств актуального соединения нужно найти строку, отвечающую за подключения протокола IPv6 (IP версии 6 TCP/IPv6) и убедится, что там поставлена галочка если нет тогда исправьте. В большинстве случаев отсутствие галочки и является проблемой.

Затем для большей уверенности зайдите в свойства подключения протокола версии IPv6. Для этого фокус должен стоять на строке, обозначающей данное соединение, после чего нужно нажать на кнопку «Свойства» находящуюся справа. Во вновь появившемся окне радиокнопки должны быть установлены в положении обозначающим автоматическое определение.

Если в автоматическом режиме существуют неполадки тогда можно воспользоваться альтернативными адресами DNS от Google. В поле напротив предпочитаемого введите 2001:4860:4860::8888. Там, где нужен альтернативный следует прописать 2001:4860:4860::8844. После всех изменений требуется нажать на кнопку «OK». Радиокнопку, отвечающую за получение адреса IPv6 трогать не следует.

Выполнить проверку корректности подключения можно несколькими способами. Чтобы далеко не ходить в окне сетевых подключений кликните правой кнопкой мышки на своём соединении и выберите строку «Состояние». Во вновь открывшемся окошке нужно нажать на кнопочку «Сведения». После чего откроется новое и напротив строчки «Адрес IPv6» должен появиться ваш сетевой адрес. Также можно запустить Windows PowerShell (или командную строку) там вбить команду ipconfig /all затем нажать на «ENTER». В появившемся списке следует искать строку «IPv6-адрес» где будет требуемая запись. Также в конце стать я дам две ссылочки перейдя по которым вы сможете протестировать подключение.

Хронология исчерпания

В региональном разрезе исчерпание пула «устаревших» адресов происходило (и происходит) неравномерно.

У IANA (Internet Assigned Numbers Authority, исполняется Public Technical Identifiers под контролем ICANN) адреса закончились в феврале 2011 года.

APNIC (Китай, Индия и прочие страны, в которых активно развивается интернет) завершил свободное выделение IPv4-адресов в апреле 2011-го. «В одни руки» стало возможно получить не более 1024 адресов. Это было связано с тем, что запас свободных адресов у регистратора достиг чрезвычайно низкой отметки в один блок /8.

RIPE NCC (Европа) исчерпал свои запасы и также достиг критической отметки в сентябре 2012-го, а к 2019 году полностью прекратил выдачу адресов.

В 2015 году все региональные регистраторы, кроме AfriNIC (Маврикий), начали политику ограничения выдачи новых IPv4-адресов. Регистратор ARIN (Канада, США, Карибские и Североатлантические острова) сообщил о полном исчерпании пула.

LACNIC (Latin American and Caribbean Internet Addresses Registry) к 2018 году также прекратил выдачу IPv4-адресов.

Важен еще один нюанс: срок исчерпания адресов IPv4 напрямую зависит от политики самих региональных регистраторов. Ранее, когда эта проблема не стояла так остро, регистраторы выделяли различным организациям миллионные пулы адресов, из которых фактически использовались только сотни или тысячи. К примеру, Стэнфордский университет «вернул» 16 млн неиспользуемых адресов в общий пул. Так же поступили Минобороны США, Interop и BBN. Подобная неосмотрительность вкупе с общим ростом количества подключенных к интернету устройств существенно сократила срок самостоятельной жизни IPv4.

Основы протокола IPv6, обзор, применение

Интернет протокол версии 6, известный как IPv6, является обновлением для наиболее распространенной сетевой схемы в мире, Интернет протокола версии 4 (IPv4). Цель этой статьи — предоставить вам некоторую справочную информацию о IPv6 и порекомендовать некоторые простые вещи, которые вы можете сделать, чтобы получше познакомиться с ним.

В последнее десятилетие, во многих странах были добавлены региональные телефонные коды, чтобы увеличить количество доступных телефонных номеров, в связи с ростом количества абонентов.

Подобное сейчас происходит и в мире сетей, в котором более чем миллиард пользователей Интернета, и продолжает расти. И появляется все большее число продуктов, таких как автомобили, бытовая техника и мобильные устройства, с поддержкой сети, что значительно стимулирует спрос на сетевые адреса. Протокол IPv6 направлен ??на удовлетворение этого спроса.

Разработка этого обновления продолжалась в течение многих лет и в 2008 уже многие крупные компании и государственные учреждения могли заявить, что их сети стали IPv6 -совместимы.

Многие страны существенно продвинулись в вопросах обновления своих сетей в части IPv6. Китай, например, уже развернул общенациональную сеть на основе чистого IPv6.

Чтобы передавать и принимать пакеты через Интернет, все устройства должны использовать «общественный » (маршрутизируемый) IP -адрес, даже если мы используем » частные» (немаршрутизируемые ) IP -адреса в наших локальных сетях. Большинство из нас имеет только один общий IP -адрес, выданный нашим Интернет провайдером. Наши маршрутизаторы используют NAT ( Network Address Translation), чтобы раздать этот один общий IP -адрес, полученный от провайдера, для всех наших сетевых устройств в локальной сети.

Это решение помогло снизить спрос на общедоступные IP-адреса, но вводит технические проблемы с такими приложениями, как VoIP , а также для других сетевых служб частной локальной сети, которые требуют прямого общения с публичной сетью Интернет.

Возможно, вы уже видели адресов IPv6 , и они могут быть немного непонятными на первый взгляд. Адреса IPv6 длиной 128 битов и используют схему шестнадцатеричной нумерации вместо 32 разрядных десятичных адресов IPv4, которые мы используем сегодня.

Вот пример правильного адреса IPv6:

2001:0 db8 : 85a3 : 08d5 : 1345:8 a2e : 0370:7654

Мы уже используем шестнадцатеричные числа для наших 48 битных МАС-адресов , поэтому использование подобного формата для адресации в сети не является чем-то новым. Кроме того, есть несколько упрощений написания адреса IPv6. Как и МАС-адреса, не цифровые символы не чувствительны к регистру. Первые нули в каждом наборе из 4 символов могут быть опущены, и один раз в каждом IPv6-адресе, если идут подряд четырех нуля, их можно заменить на «», или «::».

Как и с адресами IPv4, существуют различные типы адресов IPv6. Адреса IPv4 разбиты на классы (класс А , В, С , D, …) и типы ( публичные и частные) . Адреса IPv6 не используют классы, но имеют различные типы, включая Global, уникальные местные (Unique Local), и Link Local.

IPv6 Глобальные адреса похожи на IPv4 общественных организаций, так как они назначаются провайдером или через реестр, и предназначены для использования в Интернет. Глобальный адрес IPv6 обычно начинается с цифр 2 или 3.

IPv6 Уникальные Локальные адреса похожи на IPv4 частные адреса, и организация может использовать их для своей внутренней сети. Уникальные Местные адреса начинаются с FC или FD.

IPv6 Link Локальные адреса не имеют эквивалентного типа адресов IPv4. Эти адреса могут быть использованы только в определенной ссылке или интерфейсе, и не могут маршрутизироваться глобально или локально. IPv6 Link Локальные адреса начинаются с шестнадцатеричного FE80.

Полезная особенность IPv6 Link Локальных адресов, они автоматически назначаются на интерфейс локальной операционной системой. Таким образом, устройство может иметь локальный адрес IPv6 Link без DHCP — сервера или назначения вручную. Примеры трех типов адресов IPv6 ниже .

Представление адресов

IP состоит из двух основных составных частей:

- номера сети;

номера узла.

Формат записи зависит от того, в какой сети он используется. Если сетевое пространство изолировано от глобальной сети Интернет, то администратор выбирает IP из специально зарезервированного диапазона (10.0.0.0/8 или 192.168.0.0/16). В случае, когда локальная сеть является составной частью Интернета, протокол определяется текущим провайдером и представляется в ином формате.

Узловой номер назначается конкретному оборудованию в независимости от локального местоположения узла. Так как маршрутизатор одновременно входит в несколько сетевых пространств. Каждому порту присваивается собственный символьный код.

Запись IP может осуществляться в двух формах:

- десятичной;

двоичной.

Десятичный способ представления используется только для упрощения представления на экране компьютера для удобства пользователя. Двоичный способ представления отражает непосредственный вид в оперативной памяти компьютера. В среднем длина IP составляет 4 байта. Поэтому если представить его в двоичной форме, то он будет иметь вид 32-х разрядного числа – последовательно расположенных 0 и 1.

IP-адрес 213.128.193.154 после преобразования в двоичную форму будет иметь следующий вид: 11010101 1000000 11000001 10011010. При помощи такого формата представления можно легко определить класс.

Он характеризуется первыми цифрами в двоичном числе, расположенными в начале записи:

- класс «А» — 0;

класс «В» — 10; класс «С» — 110; класс «D» — 1110; класс «Е» — 11110.