Cerber Security

Перейти к Cerber

Cerber Security – популярный плагин (более 100 тысяч активных установок), предлагающий усиление различных аспектов безопасности, расширенный инструментарий борьбы со спамом и сканер вредоносного программного обеспечения. Расширение переведено на 11 языков, в том числе и на русский.

Особенности плагина Cerber Security:

- модуль анти-спам для форм обратной связи и регистрации;

- защита от атак DDoS;

- отслеживание изменений файлов с уведомлениями по электронной почте;

- автоматическое удаление спама;

- отключение XML-RPC;

- правила безопасности для отдельных пользователей или групп пользователей;

- дополнительная защита ключевых файлов PHP (wp-login, wp-signup, wp-register);

- совместимость с WooCommerce;

- черные и белые списки (IP, диапазон, подсеть);

- подробные логи подозрительной активности;

- рассылка еженедельных отчетов безопасности по списку email;

- фильтрация и мониторинг активности по IP, пользователю, виду активности;

- особый режим Citadel при брутфорсе;

- интеграция с CloudFlare;

- автоматическое восстановление поврежденных файлов;

- совместимость с fail2ban;

- соответствие требованиям GDPR;

- функции экспорта и удаления персональных данных;

- reCaptcha для комментариев, форм обратной связи WP и WooCommerce;

- отключение RSS, RDF, Atom;

- полная блокировка доступа к WordPress REST API либо ограничение доступа по различным правилам для разных пользователей или групп пользователей;

- двухфакторная аутентификация;

- переименование wp-login.php;

- сканирование на вредоносное программное обеспечение.

Как видим, даже далеко не полное перечисление возможностей «Цербера» выглядит впечатляюще. Реализация тоже на высоте. Вполне достаточно для того, чтобы назвать Cerber Security одним из лучших инструментов улучшения защиты сайта от хакеров, спамеров, вредоносного ПО, сбоев и повреждения ключевых файлов WordPress.

Раздел 3: Защита сайта WordPress на уровне хостинга

Почти все хостинговые компании предоставляют специальные тарифные планы, оптимизированные для WordPress, но всегда можно еще что-нибудь улучшить:

16. Защита файла wp-config.php

wp-config.php — файл, который содержит важную информацию о системе WordPress, и это самый важный файл в корневом каталоге вашего сайта.

Для повышения безопасности можно переместить этот файл на один уровень выше в родительский каталог, и тем самым сделать его недоступным для взломщиков.

В текущей архитектуре WordPress параметры файла конфигурации устанавливаются как самые высокие в списке приоритетов. Таким образом, даже если он хранится в папке выше корневого каталога, WordPress все еще может ее видеть.

17. Запрет на редактирование файлов.

Если у пользователей есть права администратора в панели управления WordPress, они могут редактировать любые файлы, в том числе системные файлы WordPress. Сюда входят также файлы плагинов и тем.

Если вы запретите редактирование файлов, никто не сможет случайно или намеренно изменить какой-либо из файлов — даже если хакер получит доступ администратора к вашей панели управления WordPress.

Чтобы отключить возможность редактирования файлов из панели управления WordPress, добавьте следующую строку в файл wp-config.php (в самом конце):

18. Подключайтесь к серверу через безопасный протокол

При настройке сайта подключайте сервер только через SFTP или SSH. SFTP всегда предпочтительнее традиционного FTP из-за его безопасности.

Подключение к серверу через зашифрованное соединение обеспечивает безопасную передачу всех файлов. Многие хостинг-провайдеры предлагают эту услугу как часть своего пакета. Если нет — вы можете сделать это самостоятельно, используя это руководство.

Неправильные разрешения на каталоги могут привести к нежелательным последствиям, особенно если вы используете шаред хостинг для размещения сайта.

В этом случае правильные разрешения прав на файлы и каталоги является хорошим шагом для обеспечения безопасности веб-сайта на уровне хостинга. Установка разрешений для папок «755» и файлов «644» защищает всю файловую систему — каталоги, подкаталоги и отдельные файлы от несанкционированного доступа.

Изменить права на файлы и папки можно вручную с помощью диспетчера файлов внутри панели управления хостингом или через терминал (подключенный к SSH) — используйте команду «chmod».

Если вы создаете новую папку в каталоге своего сайта и не помещаете в нее файл index.html , вы можете быть удивлены, обнаружив, что ваши посетители могут получить полный список всего, что находится в этом каталоге.

Например, если вы создаете каталог под названием «data», вы можете увидеть все в этом каталоге, просто набрав http://www.example.com/data/ в своем браузере. Даже никакой пароль не требуется.

Это можно предотвратить, добавив следующую строку кода в файл .htaccess :

21. Блокировка хотлинков

Hotlinking — это использование изображений с вашего сайта путем размещения ссылок на это изображение на чужих сайтах. Таким образом повышается нагрузка на ваш сервер и используется ваш трафик.

Несмотря на некоторые ручные методы предотвращения hotlinking, самый простой способ — плагин безопасности. Например, плагин All in One WP Security and Firewall включает встроенные инструменты для блокировки всех хотлинков.

22. Защита от DDoS-атак

DDoS является распространенным типом атаки по пропускной способности сервера, когда злоумышленник использует несколько программ и систем для перегрузки вашего сервера. Хотя такая атака не угрожает файлам сайтов, она предназначена для падения сайта в течение длительного периода времени.

Для защиты от DDoS можно купить подписку на премиальные планы Sucuri или Cloudflare. В последнее время хостинговые компании предлагают защиту от DDoS по умолчанию при аренде выделенного сервера.

Как составлялся ТОП

Многие составляют рейтинги по популярности. Я считаю такой подход неправильным. Если один плагин был разработан в 2012 году, с того момента его установило больше пользователей, чем разработанный в 2016. Это естественно. К тому же, старые плагины более известны, но не всегда лучше.

Количество установок не говорит о качестве плагина. Я смотрю на оценки и их соотношение к инсталляциям. Да и не факт, что все установки активные. А вот выбор пользователей о чем-то говорит. В этой подборке плагинов я собрал те, у которых средняя оценка 5. Оговорюсь, что это мое субъективное мнение. Каким плагином защитить сайт – выбирать вам.

Шаг 5 – Не используйте nulled шаблоны для WordPress

Запомните “Бесплатный сыр бывает только в мышеловке”. Это же касается nulled шаблонов и плагинов.

По всему Интернету существует тысячи nulled плагинов и шаблонов. Пользователи могут бесплатно их скачать, используя различные файлообменники или торрент файлы. Они не знают, что большинство из них заражены вредоносными программами или ссылками черных методов поисковой оптимизации.

Перестаньте использовать nulled плагины и шаблоны. Это не только не этично, но и наносит вред вашей безопасности WordPress. В конечном итоге, вы больше заплатите разработчику за очистку вашего сайта.

Почему важно ставить защиту?

Сразу скажу, что способ защиты которую я предлагаю нужно использовать всем владельцам сайтов, рассчитан на будущие взломы, а не на исправление багов и уязвимостей, которые возможно лежат у вас не первый месяц на сайте, так что сначала убедитесь, что сайт чистый. Можете почитать статью о том как найти вирусы на сайте, если сомневаетесь в чистоте сайта

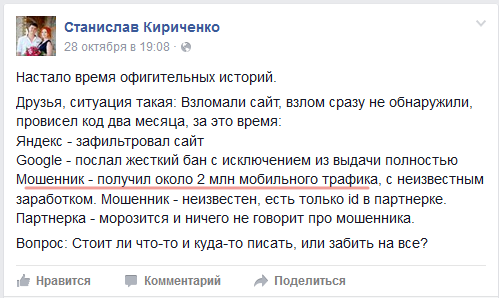

Для примера возьмем реальную ситуацию с ленты фейсбука:

Вы представляете??? У Станислава (Staurus) из-за того, что они поздно обнаружили взлом сайта, сперли 2 ляма мобильного трафика и сайт в двух поисковых системах словил фильтр!

Важно знать, когда неизвестный заходит на сайт, какие файлы открывает на вашем хостинге, какие создает/удаляет. Чтобы оперативно все исправить и залатать дырки, время деньги, а если долго думать то, можно и под фильтры попасть

Если не хотите оказаться в пободной ситуации, давайте ставить простую, но эффективную защиту!

Советы по настройки безопасности сайта

Некоторые из приведенных советов могут показаться вам очевидными, но не каждый об этом знает. И даже те, кто знает, осознанно игнорируют правила защиты сайта на движке Вордпресс. Итак, вот советы, которые помогут защитить ваш сайт:

- У вас должен быть сложный пароль для доступа в админку Вордпресс. Взлом административной панели — это, пожалуй, самое худшее, что могут сделать злоумышленники. После взлома они смогут украсть все статьи, которые вы еще не опубликовали, а также удалить содержимое сайта.

- Пароль лучше обновлять раз в полугодие. Взломщики используют специальные программы для подбора комбинаций. Если пароль будет обновляться, их шансы взломать сайт сводятся к нулю.

- В качестве пароля нельзя использовать общеизвестное слово — взломать такой код проще простого. Это могут сделать даже те, у кого нет специальной программы для взлома аккаунтов.

- Когда вы заходите на сайт в админку, браузер предлагает вам сохранить пароль. С одной стороны, это удобно — ведь не придется каждый раз потом вводить сложный пароль. С другой — это может стать причиной взлома админпанели.

- Самая большая ошибка, которую совершают большинство вебмастеров — это использование одинакового пароля для входа на разные площадки. Если у вас для админки, хостинга и почта будет одинаковый пароль, то взломав аккаунт сайта, злоумышленник автоматически получит пароль и на все другие ваши профили.

- Не рекомендуется хранить ваши пин-коды и пароли где-либо в Интернете и даже на жестком диске. Компьютер могут украсть, а аккаунт социальной сети — взломать.

- Если сидите с чужого компьютера, не заходите на сайт в админку со стандартного браузера — он может сохранить пароли. Лучше используйте режим инкогнито.

Все эти советы касались правильного подхода к использованию паролей. Но кроме этого, есть и другие нюансы, которые вы должны учитывать — это вирусы на вашем компьютере. Если у вас где-либо есть вирус, он может стать причиной испорченного доверия к вашему сайту, и принести много вреда посетителям. Потому следуйте описанным советам:

- раз в неделю проверяйте компьютер на вирусы;

- установите качественный антивирус (один), а также приложения для блокировки вредоносных сайтов;

- не открывайте на почте все, что вам приходит — порой злоумышленники присылают письма со спамом, в которых содержатся вирусы;

- обновляйте проги на компьютере и скачивайте новые программы с официальных источников — через них вирус навряд ли проникнет на жесткий диск.

Если вы не будете следовать указанным советам, то вскоре и ваш сайт будет считаться сомнительным! А вот, что вы можете сделать в настройках Вордпресс для повышения безопасности ресурса:

- Как только появляется новое обновление, устанавливайте его — возможно в новом обновлении применены инновационные технологии повышения безопасности.

- На случай, если взломщик все же проникнет в админку и удалит все содержимое сайта, сделайте резервную копию базы данных и всего содержимого. Тогда сайт будет несложно восстановить.

- Иногда в теме имеются какие-то посторонние ссылки. На всякий случай удалите их.

- Взломщикам и хакерам куда проще «надругаться» над вашим ресурсом, если в нем указана версия движка. Лучше скрыть ее от посторонних глаз. Чтобы версия не отображалась, вам необходимо будет настроить файл header.php — удалить строчку с указанием WordPress version. Также удалите на хостинге файлы readme.htm и license.txt — без них сайт будет работать точно также.

- Если вы работаете на одном и том же компьютере, или их у вас несколько, тогда вы можете указать в настройках IP, с какого вы обычно заходите. Указывается эта информация в файле .htaccess. Со строки Allow from. Если вдруг вы поменяете компьютер и нужно будет зайти с другого места, вы всегда сможете отредактировать файл для активации доступа с другого IP. Чтобы узнать свой IP, воспользуйтесь специальными сервисами в Интернете.

- Лучше не используйте стандартную учетную запись сайта admin, а создайте собственную с придуманными вами логином. Так взломать сайт будет куда сложнее.

- Наверняка вы слышали о всяческих атаках на сайты. Установите плагины для защиты сайта от них.

- Максимально защитите ваши базы данных на сервере, ограничив доступ всеми возможными средствами.

Защита от подбора пароля и логина

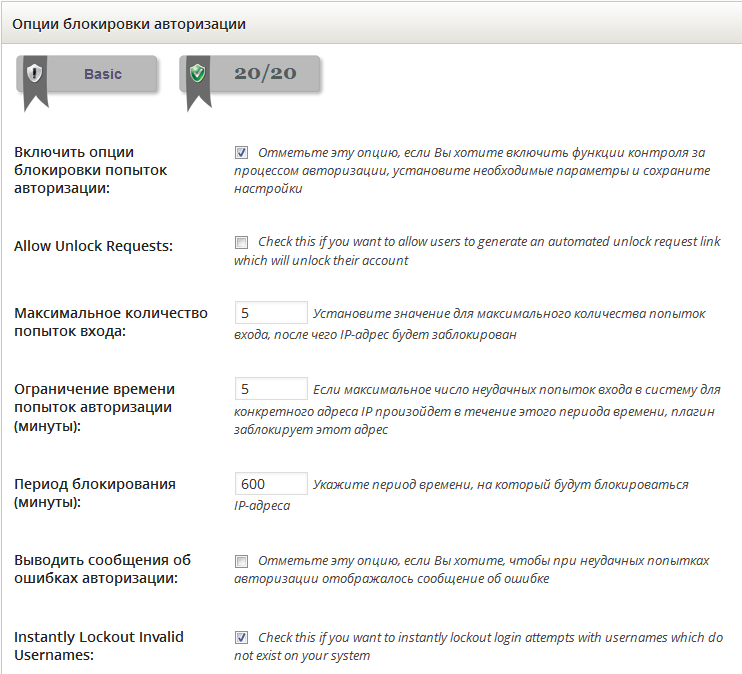

Дальше в том же меню, что вы видели выше, включаем Блокировку авторизаций. Вас перебросит в панель настроек. Кстати, сверху показан уровень безопасности. Изначально он 0/20, но настройка различных параметров поможет увеличить этот показатель до 20/20.

В принципе, тут все понятно. Остановлюсь лишь на нескольких пунктах.

- Allow Unlock Requests

Эта опция позволяет пользователям запросить разблокировку их аккаунта. Я не включала ее, потому что не хочу давать такую возможность.

Выводить сообщения об ошибках авторизации

Я не хочу показывать сообщения о неудавшемся логине, поэтому я и не включила эту функцию.

Instantly Lockout Invalid Usernames

Это помогает блокировать попытки логина, если указан неверный логин. То, что нужно.

Шаг 12 – Изменение стандартных префиксов базы данных WordPress для предотвращения внедрения SQL-кода

База данных WordPress содержит и хранит в себе всю ключевую информацию необходимую для работы вашего сайта. В результате, она становится еще одной целью хакеров и спамеров, которые выполняют автоматизированный код для проведения внедрения SQL-кода. Во время установки WordPress, многие люди не утруждают себя изменением стандартного префикса базы данных wp_. Согласно данным WordFence, 1 из 5 взломов WordPress связан с внедрением SQL-кода. Так как wp_ это одно из стандартных значений, сперва хакеры начинают именно с него. На данном этапе мы кратко рассмотрим, как защитить сайт на WordPress от подобного рода атак.

Изменение таблицы префиксов для существующего сайта на WordPress

ВАЖНО! Главное это безопасность! Перед началом, удостоверьтесь, что сделали бэкап вашей базы данных MySQL

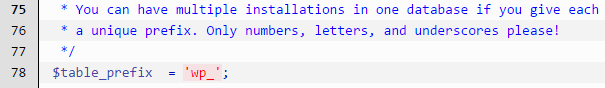

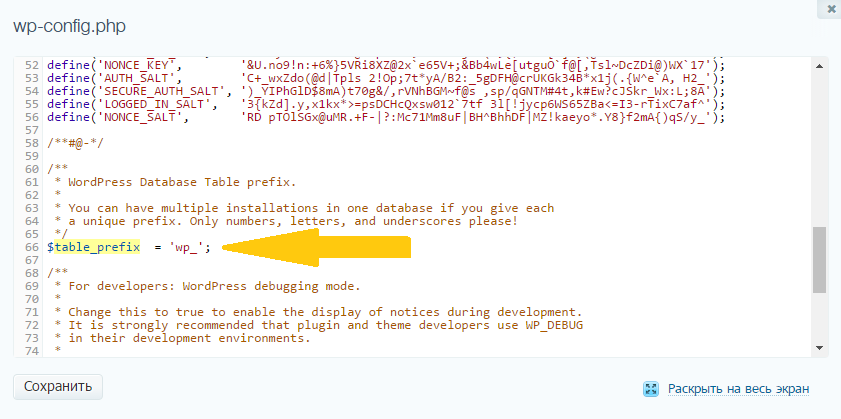

Часть первая — Изменение префикса в wp-config.php

Найдите ваш файл wp-config.php используя FTP клиент или Файловый менеджер найдите строку со значением $table_prefix.

Можете добавить дополнительные цифры, буквы или нижние подчеркивания. После этого, сохраните изменения и перейдите к следующему этапу, В этом руководстве мы используем wp_1secure1_, как новый префикс таблицы.

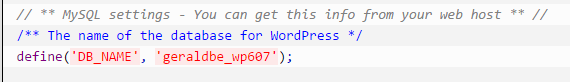

Пока вы находитесь в вашем файле wp-config.php, также найдите имя вашей базы данных, чтобы знать какую именно изменить. Поищите в секции define(‘DB_NAME’.

Часть вторая – Обновление всех таблиц базы данных

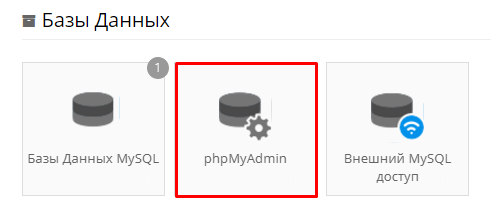

Сейчас вам нужно обновить все записи в вашей базе данных. Это может быть сделано используя phpMyAdmin.

Найдите базу данных определенную в первой части и войдите в нее.

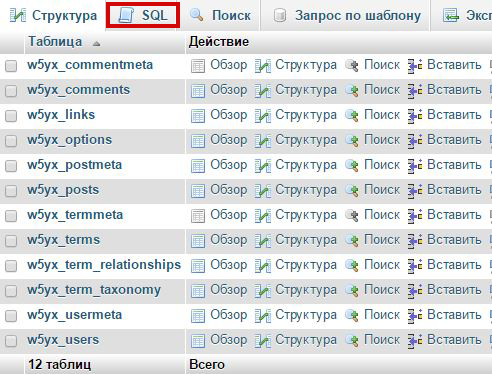

По умолчанию, установка WordPress имеет 12 таблиц и каждая должна быть обновлена. Однако это можно сделать быстрее, используя раздел SQL в phpMyAdmin.

Изменять каждую таблицу вручную займет огромное количество времени, поэтому мы используем SQL запросы, чтобы ускорить процесс. Используйте следующий синтаксис для обновления всех таблиц в вашей базе данных:

RENAME table `wp_commentmeta` TO `wp_1secure1_commentmeta`; RENAME table `wp_comments` TO `wp_1secure1_comments`; RENAME table `wp_links` TO `wp_1secure1_links`; RENAME table `wp_options` TO `wp_1secure1_options`; RENAME table `wp_postmeta` TO `wp_1secure1_postmeta`; RENAME table `wp_posts` TO `wp_1secure1_posts`; RENAME table `wp_terms` TO `wp_1secure1_terms`; RENAME table `wp_termmeta` TO `wp_1secure1_termmeta`; RENAME table `wp_term_relationships` TO `wp_1secure1_term_relationships`; RENAME table `wp_term_taxonomy` TO `wp_1secure1_term_taxonomy`; RENAME table `wp_usermeta` TO `wp_1secure1_usermeta`; RENAME table `wp_users` TO `wp_1secure1_users`;

Некоторые шаблоны WordPress или плагины могут добавлять дополнительные таблицы в базу данных. В случае если у вас больше 12 таблиц в базе данных MySQL, добавьте оставшиеся из них вручную в запрос SQL и выполните его.

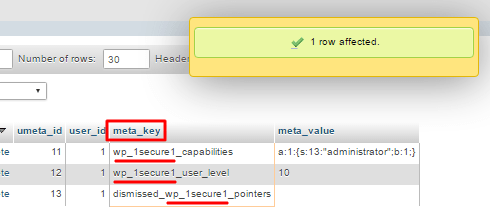

Часть третья – Проверка опций и пользовательских таблиц метаданных

В зависимости от числа плагинов которые вы установили, некоторые значения в вашей базе данных должны быть обновлены вручную. Сделать это можно выполнив отдельные SQL запросы на таблицу опций и метаданных.

Для таблицы опций, вы должны использовать:

SELECT * FROM `wp_1secure1_options` WHERE `option_name` LIKE `%wp_%`

Для таблицы метаданных, вы должны использовать:

SELECT * FROM `wp_1secure1_usermeta` WHERE `meta_key` LIKE `%wp_%`

Когда вы получите результаты запроса, просто обновите все значения с wp_ на ваш новый настроенный префикс. В таблице метаданных пользователя вам нужно отредактировать поле meta_key, тогда как для опций, необходимо изменить значение option_name.

Обеспечение безопасности новых установок WordPress

Если вы планируете устанавливать новые сайты WordPress, вам нет необходимости вновь выполнять данный процесс. Вы легко сможете поменять префиксы таблиц WordPress в процессе установки:

Поздравляем! Вы успешно улучшили безопасность вашей базы данных от внедрения SQL-кода.

Общие советы

Эти советы будут полезны не только в работе с WordPress, но и с любой другой CMS. Они базовые, но, как показывает практика, все равно есть люди, которые о них не знают. Зачем это все делать? Чтобы усложнить жизнь злоумышленнику. Используя данные, которые устанавливаются по умолчанию, хакер может относительно легко взломать ваш сайт, а также вашу базу данных. Поэтому нужно сделать следующее.

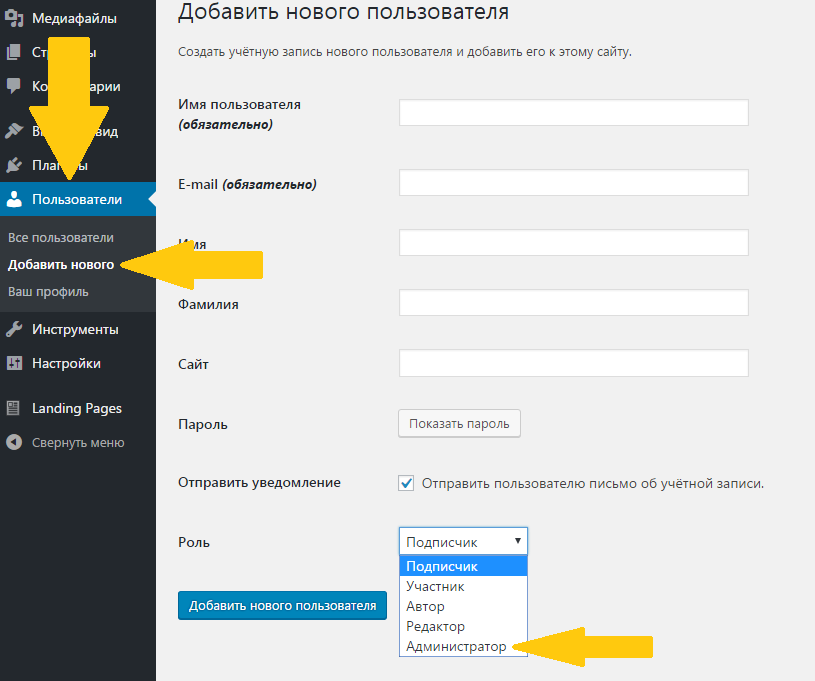

1. Измените имя пользователя с admin на другое.

Чтобы это сделать, вам нужно сначала создать нового пользователя в качестве администратора. Сделать это можно вот тут:

После создания пользователя зайдите под его аккаунтом и в списке «Все пользователи» удалите аккаунт “admin”. При этом новый логин постарайтесь сделать каким-нибудь относительно сложным, ну хотя бы состоящим из нескольких слов: vasyapupkin99. Можете свой никнейм использовать, например.

После создания пользователя зайдите под его аккаунтом и в списке «Все пользователи» удалите аккаунт “admin”. При этом новый логин постарайтесь сделать каким-нибудь относительно сложным, ну хотя бы состоящим из нескольких слов: vasyapupkin99. Можете свой никнейм использовать, например.

Про пароль писать не буду – лучше воспользоваться тем, который сгенерирует вам WordPress на стадии создания аккаунта, а не придумывать какой-то свой (который, скорее всего, будет легче).

2. Изменить префикс базы данных с wp на другой.

Существует два пути сделать это: либо самостоятельно правя таблицы в phpMyAdmin (или даже просто в файловом менеджере), либо через плагин. Кратко расскажу об обоих вариантах.

Изменение через phpMyAdmin

Сразу скажу, что это действие требует внимания к деталям и некоторого опыта работы в phpMyAdmin.

Первым делом создайте бэкап базы данных – он поможет вам восстановить информацию, если что-то пошло не так (или вы где-то что-то не то отредактировали).

Теперь зайдите в файловый менеджер и найдите файл wp-config.php, в нем строку $ table_prefix = ‘wp_’;

“wp” надо изменить на что-то другое, менее связанное с WordPress и базами данных. Можно менять даже на произвольный набор букв и цифр (но вам его нужно запомнить или записать).

“wp” надо изменить на что-то другое, менее связанное с WordPress и базами данных. Можно менять даже на произвольный набор букв и цифр (но вам его нужно запомнить или записать).

Внимание. Лучше всего производить это изменение на только что установленном WordPress

На уже запущенных сайтах информации больше – больше данных придется менять.

После этого зайдите в phpMyAdmin (на хостинге Timeweb это можно сделать прямо через панель управления) и найдите базу данных для нужного сайта. Все таблицы этой базы данных нужно переименовать, вместо “wp_” подставляя то, что вы уже написали выше.

Как переименовать: выбираете таблицу в левом столбце, нажимаете вкладку «Операции», далее смотрите блок «Параметры таблицы» и строку «Переименовать таблицу в». После внесения изменений не забудьте нажать «Вперед».

После этого ищите в списке таблицу “…_options”. Выбрав ее, нажмите «Обзор» — в содержимом примерно на второй странице в столбце “meta_key” вы увидите wp_user_roles – измените префикс “wp” на тот, который вы сейчас собираетесь использовать. Сохраните изменение.

Следующая таблица для изменения – “…_usermeta” – аналогичным образом посмотрите ее содержимое и измените все старые префиксы на новые.

Все, на этом изменения префикса можно считать выполненными!

Если после редактирования у вас что-то стало работать не так или вообще перестало работать, проверяйте, все ли изменения вы внесли. В крайнем случае используйте бэкап.

Изменение через плагин All In One WP Security & Firewall

Этот плагин не нуждается в представлении, поэтому сразу перейду к тому, что необходимо сделать.

После того, как вы установили и активировали плагин, зайдите в раздел «Защита Базы данных». Там вы увидите строку «Сгенерировать новый префикс таблиц БД» — напишите тот префикс, который хотите поставить (или поставьте галочку около «Отметьте, чтобы плагин сам сгенерировал префикс длиной в 6 случайных символов»), и нажмите «Изменить префикс таблиц». После этого ниже вы увидите отчет от ходе изменения префикса. Чтобы убедиться в том, что ожидаемый результат достигнут, зайдите в phpMyAdmin.

Еще раз напомню, что делать это нужно на новом сайте без статей, так как если на сайте уже есть много информации, плагин может сработать некорректно.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Jetpack

Большинство людей, которые используют WordPress, знакомы с Jetpack, и это главным образом потому, что плагин имеет так много функций, но это также потому, что плагин сделан людьми из WordPress.com. Jetpack наполнен модулями для усиления ваших социальных сетей, скорости сайта и защиты от спама. В Jetpack так много функций, что их определенно стоит изучить.

Некоторые инструменты безопасности также включены в Jetpack, что делает его привлекательным плагином для тех, кто хочет сэкономить деньги и полагаться на авторитетное решение. Например, модуль защиты блокирует подозрительные действия. Защита от атак методом перебора и занесение в белый список также поддерживаются базовыми функциями безопасности Jetpack. Тем не менее, платные версии Jetpack более эффективны, когда дело доходит до безопасности. Например, план стоимостью 99 долларов в год включает в себя сканирование вредоносных программ, плановое резервное копирование веб-сайта и восстановление в случае, если что-то пойдет не так. Кроме того, годовой план стоимостью $299 предлагает сканирование вредоносных программ по требованию и резервное копирование в режиме реального времени для максимальной защиты.

Особенности, которые делают Jetpack отличным выбором:

- Бесплатный план обеспечивает приличный уровень безопасности для небольшого веб-сайта, затем вы можете перейти на премиальные планы по разумной цене и получить полную поддержку и плагин, который является одним из лучших на рынке.

- Премиум-планы превращают плагин в нечто большее, чем набор, с такими преимуществами, как резервное копирование, защита от спама и сканирование безопасности.

- Управление обновлениями плагинов осуществляется полностью через Jetpack.

- Jetpack — это также плагин, который устраняет необходимость в других плагинах. Например, у него есть функции для маркетинга по электронной почте, социальных сетей, настройки сайта и оптимизации.

Безопасность веб-сайта: 5 типов уязвимостей безопасности сайта на WordPress и атак, о которых нужно знать

Чтобы усилить безопасность вашего веб-сайта, вы должны знать о различных уязвимостях и атаках, чтобы защитить себя от них. Ниже приведены пять наиболее распространенных:

1. Фишинг

Фишинг — это когда злоумышленник связывается с вами, выдавая себя за законную компанию или поставщика услуг. Цель фишинговых атак — заставить вас раскрыть личную информацию, посетить опасный веб-сайт или загрузить вредоносное ПО. Если злоумышленник получит доступ к вашей панели администратора WordPress, он может даже проводить фишинговые атаки на ваших клиентов, выдавая себя за вас.

2. Атаки грубой силы

Атаки методом грубой силы — это самые простые типы атак на веб-сайты. В них злоумышленники используют автоматизацию для ввода множества различных комбинаций имени пользователя и пароля в надежде получить правильную комбинацию.

3. Бэкдоры

Бэкдор-атака — это нарушение безопасности веб-сайта, когда хакеры устанавливают вредоносное ПО, которое может обойти ваш стандартный вход в WordPress. Это позволяет злоумышленникам получить доступ к вашему сайту в любое время. Чтобы выполнить бэкдор-атаку, хакеры размещают бэкдор среди других исходных файлов WordPress, которые являются законными или кажутся законными. Чтобы уменьшить вероятность бэкдоров, WordPress ограничивает и отслеживает типы файлов, которые могут загружать пользователи. Тем не менее, это все еще тип атаки, о котором следует знать.

4. Атаки типа «отказ в обслуживании» (DoS)

DoS-атаки осуществляются для предотвращения доступа авторизованных пользователей к веб-сайту или сети. Обычно это достигается за счет привлечения огромного количества трафика на веб-сайт, что приводит к его сбою. Последствия этого типа атаки усугубляются в случае распределенной атаки типа «отказ в обслуживании» (DDoS). DDoS осуществляется сразу на несколько скомпрометированных компьютеров.

Часто этот тип атаки приводит к тому, что злоумышленники держат ваш веб-сайт в заложниках и требуют выкуп, чтобы прекратить перебои в обслуживании.

5. SQL-инъекции и межсайтовый скриптинг (XSS)

SQL-инъекции и XSS включают в себя внедрение вредоносного кода для кражи информации или негативного влияния на функциональность веб-сайта. Разница в том, что SQL-инъекция атакует непосредственно целевые базы данных (ваш веб-сайт). Напротив, XSS-атаки направляют пользователей на скомпрометированные веб-сайты, разработанные для кражи данных посетителей.

Разобравшись с основами, давайте защитим ваш сайт.

№4 NinjaFirewall

Неплохой плагин, который решает специфические задачи. К сожалению, доступен только на английском, французском и русском языке. Думаю, он стал популярным, так как во многих других плагинах нет контроля за определенными изменениями на сайте.

Чтобы получить доступ ко всем настройкам, плагин нужно переключить в режим Full WAF. Тогда вы сможете блокировать или разрешить прямой доступ к файлам php в папках:

- wp-admin;

- wp-includes;

- wp-content;

- cache.

Также можно разрешить или запретить сканирование и карантин разных типов запросов по переменным. Обычному пользователю WordPress это не понадобится. Разобраться с необходимостью работы с переменными сможет только обладающий определенными знаниями.

У плагина есть сканер, который отслеживает изменения файлов системы. Он может быть запущен вручную, но есть возможность настроить автоматическое сканирование. Сканер вредоносных программ был исключен из NinjaFirewall. Вместо него был создан отдельный плагин NinjaScanner.

У плагина NinjaFirewall защиты WordPress есть гибкая система настройки уведомлений. Вы будете получать оповещения на электронную почту, когда на сайте произойдет определенное действие. Например:

- Загрузка плагина;

- Активация плагина;

- Установка темы;

- Обновление движка Вордпресс.

Также есть простенькая защита от брутфорса. При ее включении невозможно зайти под логином admin. Можно настроить ввод капчи, включить защиту от ботов, защитить xmlrpc.php. Интересная особенность плагина – защита может быть включена постоянно, или только когда ваш сайт атакуют.

У NinjaFirewall есть 275 встроенных правил защиты. По умолчанию они все включены, но могут быть деактивированы вручную. Правила служат для защиты от специфических атак на сайт. Это основное достоинство плагина, благодаря ему можно защититься от большинства вариантов взлома сайта.

Платная версия плагина стоит от 27 до 100 долларов в год. В бесплатной версии нет таких инструментов:

- Блокирование входа по геолокации и IP;

- Защита отдельных URL от просмотра;

- Защита от спама в комментариях;

- Управления плагином на других сайтах из одной админки;

- Многого другого.

Преимущество плагина NinjaFirewall проявляются тогда, когда к сайту имеют доступ несколько пользователей с разными ролями (редактор, автор и т.д.). Вы можете отслеживать и контролировать их действия. В остальном плагин слабоват. Но он станет хорошим дополнением к другим плагинам защиты сайта на Вордпресс от взлома.

Официальная страница: https://nintechnet.com/ninjafirewall/wp-edition/.

Плагин в репозитории WordPress: https://ru.wordpress.org/plugins/ninjafirewall/.

Раздел 3: Защита базы данных сайта WordPress

Все данные и информация вашего сайта хранятся в базе данных. Поэтому обеспечить безопасность базы данных очень важно для функционирования сайта. Рассмотрим несколько советов по защите базы данных сайта на WordPress :

12. Измените стандартный префикс базы данных WordPress

При установке WordPress система предлагает установить префикс для таблиц базы данных по-умолчанию: . Рекомендуем изменить префикс таблиц на свой, уникальный, отличный от дефолтного.

Использование префикса по умолчанию делает базу данных сайта уязвимой к атакам SQL-инъекций. Предотвратить атаки можно путем назначения своего префикса, например, или .

Если вы уже установили на сайт WordPress базу данных с префиксом по умолчанию, его можно изменить при помощи некоторых плагинов, таких, как WP-DBManager или iThemes Security. Однако будьте осторожны, выполняя такие операции на работающем сайте, и всегда сохраняйте резервную копию сайта и базы, а лучше всего пользователя из панели управления хостингом. Кроме того, при создании бекапа сайта убедитесь, что данные из него можно успешно восстановить, и вы знаете как это сделать. Ведь как известно, люди делятся на три типа: те, кто не делают бекапы, те, кто уже делают бекапы, и те, кто умеют из них восстанавливаться.

13. Регулярно делайте резервные копии вашего сайта

Независимо от того, сколько усилий вы вложили в обеспечение безопасности вашего сайта WordPress, всегда есть место для улучшений. Но самым лучшим средством остается регулярное создание резервных копий.

Если у вас есть резервная копия сайта, вы можете восстановить его в рабочее состояние в любое время. Есть несколько плагинов, которые в этом помогут.

Создавать резервные копии можно как из админпанели сайта , так и из панели управления хостингом. Хорошим решением будет настройка автоматического создания бекапов через определенные промежутки времени.

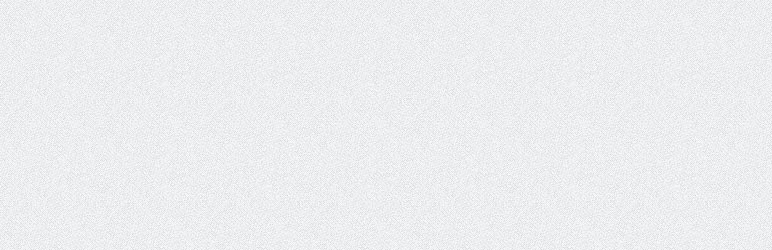

14. Устанавливайте сложные пароли для баз данных

Критически важно использовать сложный пароль для подключения к базе данных сайта на WordPress. Ведь если взломают базу, все остальные меры безопасности, принятые на сайте, будут бесполезны

Как обычно, используйте для создания пароля прописные, строчные буквы, цифры и специальные символы. Простые фразы также хороший вариант. LastPass — хорошее решение для генерации и хранения случайных паролей. Еще один неплохой и быстрый инструмент для создания надежных паролей — Secure Password Generator.

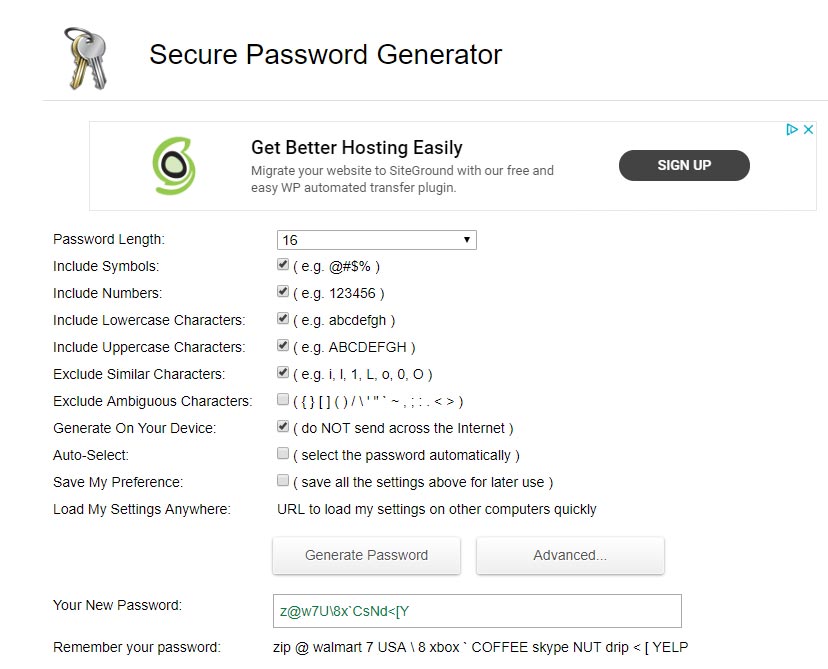

15. Следите за логами активности редакторов вашего сайта

Когда на вашем WordPress сайте работают другие редакторы, важно следить за их действиями. Авторы и другие пользователи имеют свои права доступа к различным функциям сайта, и они не должны изменять настройки сайта, которые могут привести к нежелательным последствиям. Журнал логов нужен для мониторинга и контроля деятельности пользователей вашего сайта, у которых есть доступ к админпанели

Плагин WP Security Audit Log предоставляет полный журнал активности пользователей, а также может отправлять уведомления и отчеты на электронную почту. В самом простом случае журнал аудита может помочь вам определить, что у автора возникают проблемы при входе в систему. Но плагин также может выявить вредоносную активность одного из ваших пользователей.

Чтобы отключить возможность редактирования файлов из панели управления WordPress, добавьте следующую строку в файл wp-config.php (в самом конце):

===========

И где строчка? Нет ничего, сразу другой пункт идет. Кстати, их не двенадцать, как в названии.